Sommario

Il Google Play Store è stato compromesso da 43 applicazioni Android con un totale di 2,5 milioni di installazioni. Queste app mostravano segretamente pubblicità quando lo schermo del telefono era spento, causando un rapido esaurimento della batteria del dispositivo.

Dettagli della scoperta

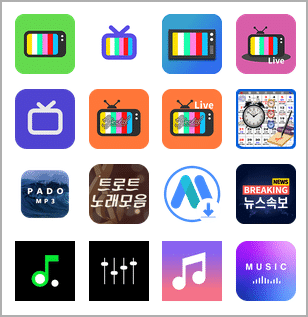

Il team di ricerca mobile di McAfee ha scoperto queste applicazioni malevoli e le ha segnalate a Google, poiché violavano le politiche del Google Play Store. Di conseguenza, Google ha rimosso le app dal suo store ufficiale. Le applicazioni in questione erano principalmente dedicate allo streaming multimediale e all’aggregazione di notizie, con un pubblico target prevalentemente coreano. Tuttavia, le stesse tattiche ingannevoli potrebbero essere facilmente applicate ad altre categorie di app e a un pubblico più vario.

Funzionamento dell’adware

Secondo il rapporto di McAfee, l’adware era nascosto in app di Google Play che imitavano applicazioni come TV/DMB Player, Music Downloader, News e Calendar. Una volta installate sul dispositivo, queste app attendevano diverse settimane prima di attivare la loro attività fraudolenta, al fine di ingannare gli utenti e sfuggire alla rilevazione da parte dei revisori di Google.

Android dispone di una funzione di risparmio energetico che mette un’app in standby quando un dispositivo non viene utilizzato. Tuttavia, quando le app adware vengono installate, chiedono agli utenti di escluderle dal sistema di risparmio energetico di Android, permettendo loro di funzionare in background. Questa esclusione consente alle app di caricare pubblicità anche quando lo schermo del dispositivo è spento, generando fraudolentamente entrate.

Consigli per gli utenti

Gli utenti Android sono invitati a leggere sempre le recensioni prima di installare le app e a esaminare attentamente le autorizzazioni richieste durante l’installazione di nuove app. Un indicatore solido di un possibile compromesso è un consumo di batteria insolitamente elevato mentre il dispositivo è inattivo. Per verificare quali app consumano più energia sul dispositivo Android, gli utenti possono andare su “Impostazioni → Batteria → Utilizzo batteria”.