La Polizia Federale brasiliana ha recentemente condotto un’operazione di successo contro gli operatori del malware Grandoreiro, portando all’arresto di diversi individui responsabili della sua distribuzione. L’operazione ha incluso l’emissione di cinque mandati di arresto temporaneo e tredici mandati di perquisizione e sequestro in vari stati del Brasile, tra cui São Paulo, Santa Catarina, Pará, Goiás e Mato Grosso.

La collaborazione con la società di cybersecurity slovacca ESET ha permesso di individuare una falla nella progettazione del protocollo di rete di Grandoreiro, facilitando l’identificazione dei modelli di vittimizzazione. Questo trojan bancario, noto per essere attivo dal 2017, ha colpito principalmente paesi come Spagna, Messico, Brasile e Argentina.

Grandoreiro ha la capacità di rubare dati tramite keylogger e screenshot, oltre a intercettare le informazioni di login bancario mediante overlay quando la vittima infetta visita siti bancari predefiniti. Può anche visualizzare false finestre pop-up e bloccare lo schermo della vittima.

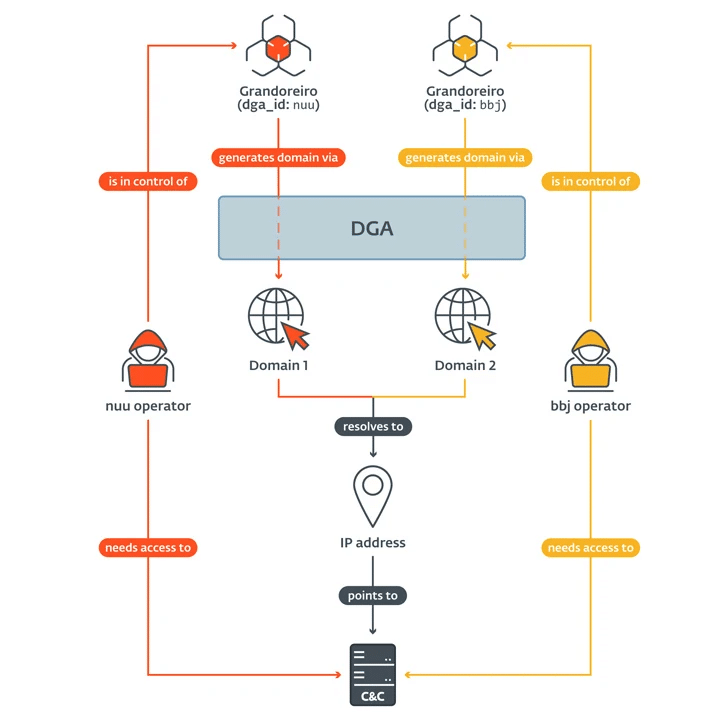

Le catene di attacco si avvalgono spesso di esche di phishing con documenti ingannevoli o URL malevoli che, una volta aperti o cliccati, portano al dispiegamento del malware, il quale stabilisce poi un contatto con un server di comando e controllo (C&C) per il controllo remoto del dispositivo.

L’implementazione difettosa del protocollo di rete RealThinClient (RTC) di Grandoreiro per il C&C ha permesso di ottenere informazioni sul numero di vittime connesse al server C&C, che in media sono 551 vittime uniche al giorno, principalmente distribuite tra Brasile, Messico e Spagna.

L’indagine ha inoltre rivelato che in media 114 nuove vittime uniche si collegano ogni giorno ai server C&C. Questa operazione di interruzione condotta dalla Polizia Federale brasiliana ha preso di mira individui ritenuti essere ai vertici della gerarchia operativa di Grandoreiro.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.