Un’operazione ransomware sta prendendo di mira gli amministratori di sistema Windows utilizzando annunci pubblicitari falsi su Google per promuovere siti di download fasulli di PuTTy e WinSCP. Questi strumenti sono comunemente usati dagli amministratori per la gestione remota di server, rendendoli obiettivi preziosi per i criminali informatici che desiderano diffondersi rapidamente attraverso una rete, rubare dati e ottenere l’accesso ai controller di dominio per distribuire ransomware.

Dettagli della campagna

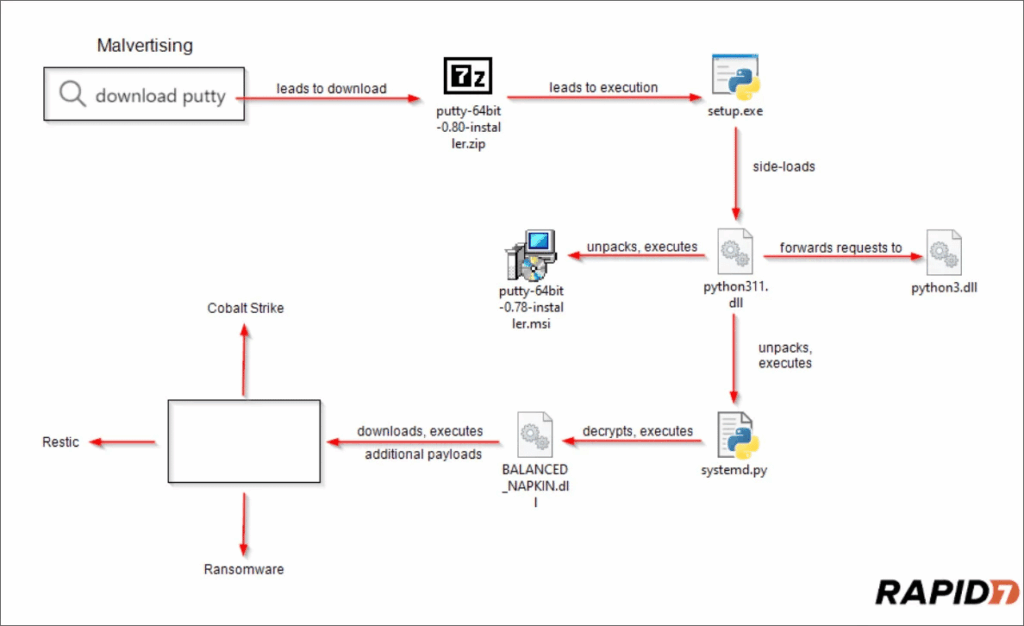

Un recente rapporto di Rapid7 ha rilevato una campagna pubblicitaria sui motori di ricerca che mostrava annunci per siti falsi di PuTTy e WinSCP quando gli utenti cercavano “download winscp” o “download putty” dimostratisi poi vettori di ransomware. Questi annunci utilizzavano nomi di dominio typo-squatting come puutty.org, wnscp.net e vvinscp.net per ingannare gli utenti.

I siti falsi includevano link di download che, quando cliccati, indirizzavano l’utente a siti legittimi o scaricavano un archivio ZIP contenente un eseguibile Setup.exe, che era una versione rinominata e legittima di pythonw.exe per Windows, e un file DLL dannoso python311.dll.

Meccanismo di attacco

Quando l’eseguibile pythonw.exe viene lanciato, tenta di caricare un file DLL legittimo. Tuttavia, i criminali informatici hanno sostituito questo DLL con una versione dannosa che viene caricata utilizzando la tecnica del DLL Sideloading. L’esecuzione di Setup.exe carica il DLL malevolo, che estrae ed esegue uno script Python criptato.

Questo script infine installa il toolkit post-sfruttamento Sliver, utilizzato per ottenere l’accesso iniziale alle reti aziendali. Rapid7 ha osservato che gli attaccanti utilizzano Sliver per distribuire ulteriori payload, inclusi beacon di Cobalt Strike, per esfiltrare dati e tentare di distribuire un encryptor ransomware.

Similarità con campagne precedenti

Rapid7 ha osservato somiglianze tra questa campagna e quelle viste in passato da Malwarebytes e Trend Micro, che distribuivano il ransomware BlackCat/ALPHV, ora dismesso. Gli annunci sui motori di ricerca sono diventati un problema significativo negli ultimi anni, con numerosi attori malevoli che li utilizzano per diffondere malware e siti di phishing.

Misure di sicurezza

Gli amministratori di sistema devono essere cauti e verificare sempre l’autenticità dei siti di download, evitando di cliccare su annunci pubblicitari non verificati. È fondamentale utilizzare fonti ufficiali per scaricare software e mantenere aggiornati gli strumenti di sicurezza per rilevare e prevenire tentativi di attacco.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.