I ricercatori di Kaspersky hanno recentemente individuato un nuovo ransomware, denominato Ymir, utilizzato in un attacco informatico in Colombia. Questo malware mostra avanzate capacità di elusione della sicurezza e si avvale di tecniche di crittografia avanzate per danneggiare i sistemi delle vittime. Il caso rivela l’impiego di strumenti come PowerShell e il malware RustyStealer, utilizzato per l’accesso iniziale ai sistemi compromessi. Analizziamo le principali caratteristiche del ransomware Ymir e i metodi adottati dagli attaccanti.

Cosa leggere

Caratteristiche tecniche e funzioni del ransomware Ymir

Il ransomware Ymir si distingue per un utilizzo sofisticato di funzioni di allocazione della memoria (tramite malloc, memmove e memcmp), che permette di eseguire operazioni in memoria senza destare sospetti. Il malware è progettato per eludere le difese dei sistemi, utilizzando chiamate API sospette, tra cui CryptAcquireContextA, CryptReleaseContext e WinExec, spesso legate a ransomware.

L’algoritmo di crittografia utilizzato è ChaCha20, che aggiunge l’estensione .6C5oy2dVr6 ai file cifrati, rendendoli inaccessibili alle vittime. Il ransomware genera una nota di riscatto in formato PDF con dettagli per il riscatto, ma non è programmato per l’esfiltrazione di dati, suggerendo che il furto di informazioni potrebbe essere effettuato con strumenti aggiuntivi.

Tecniche di attacco: dall’accesso iniziale all’esecuzione del ransomware

Gli attaccanti hanno ottenuto l’accesso iniziale tramite il malware RustyStealer, che consente la raccolta di dati e il controllo remoto del sistema. Utilizzando credenziali rubate, hanno compromesso un controller di dominio e diffuso ulteriormente il ransomware nella rete. La presenza di strumenti come Advanced IP Scanner e Process Hacker indica che gli attaccanti hanno anche monitorato e manipolato i processi del sistema.

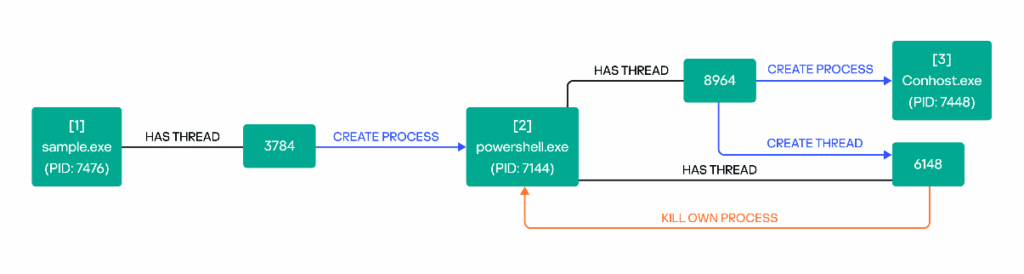

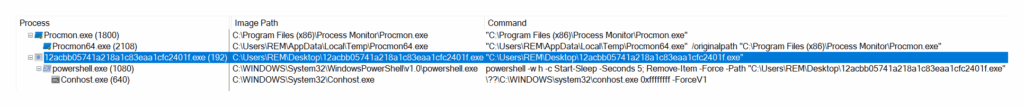

Ymir adotta tecniche di evasione tramite PowerShell, incluso l’autoeliminazione del malware dopo la sua esecuzione, mascherando così la sua presenza. Per il comando di eliminazione, PowerShell viene avviato con il parametro Start-Sleep per attendere pochi secondi prima di eseguire Remove-Item, rimuovendo i file compromessi.

Impatto e conclusione

Il ransomware Ymir rappresenta una minaccia complessa, in grado di compromettere i sistemi aziendali tramite tecniche avanzate di evasione. Le indagini evidenziano la necessità di una risposta rapida ai segnali di compromissione e l’importanza di una difesa multilivello, poiché il semplice uso di piattaforme di protezione degli endpoint non è sufficiente per fermare attacchi sofisticati. Kaspersky identifica Ymir come Trojan-Ransom.Win64.Ymir.gen, monitorando attivamente questa nuova minaccia.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.