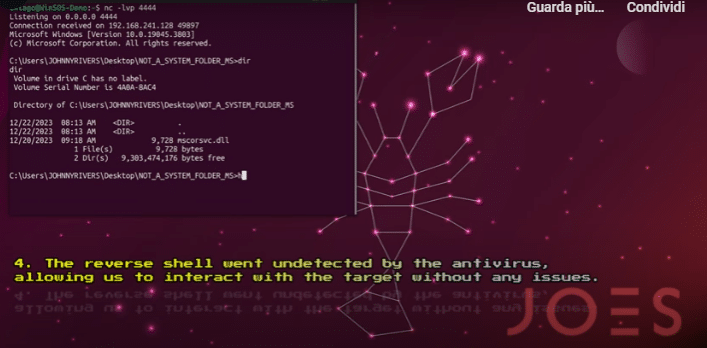

Tempo di lettura: 2 minuti. Ricercatori di sicurezza hanno scoperto una nuova variante di hijacking dell’ordine di ricerca delle Dynamic Link Libraries (DLL) che potrebbe essere utilizzata dagli attori di minacce per eludere i meccanismi di sicurezza e eseguire codice malevolo sui sistemi operativi Microsoft Windows 10 e Windows 11. Tecnica di Hijacking e Implicazioni di Sicurezza Questa tecnica sfrutta […]