Una grave vulnerabilità è stata scoperta nel popolare client SSH PuTTY, che potrebbe permettere a un attaccante di recuperare le chiavi private crittografiche utilizzate per generare le firme digitali. Identificata come CVE-2024-31497, questa vulnerabilità colpisce le versioni del client dalla 0.68 alla 0.80 e riguarda la generazione di nonces ECDSA per la curva NIST P-521.

Dettagli della Vulnerabilità

La vulnerabilità è emersa a causa del metodo deterministico utilizzato da PuTTY per generare i nonces ECDSA, necessari per la firma digitale durante l’autenticazione SSH. Questo metodo introduceva un bias a causa della riduzione di un numero SHA-512 modulo q, dove q è l’ordine del gruppo usato nel sistema DSA. Nel caso della curva P-521, il bias era significativo perché q ha 521 bit, rendendo i nonces prevedibili e compromettendo la sicurezza delle chiavi private.

Implicazioni

L’implicazione diretta di questa vulnerabilità è che un attore malintenzionato con accesso a 60 firme digitali potrebbe potenzialmente recuperare la chiave privata utilizzata per generarle. Questo rende possibile l’accesso non autorizzato ai server SSH o la possibilità di firmare commit come se fossero stati effettuati dal legittimo proprietario della chiave.

Metodi di exploit

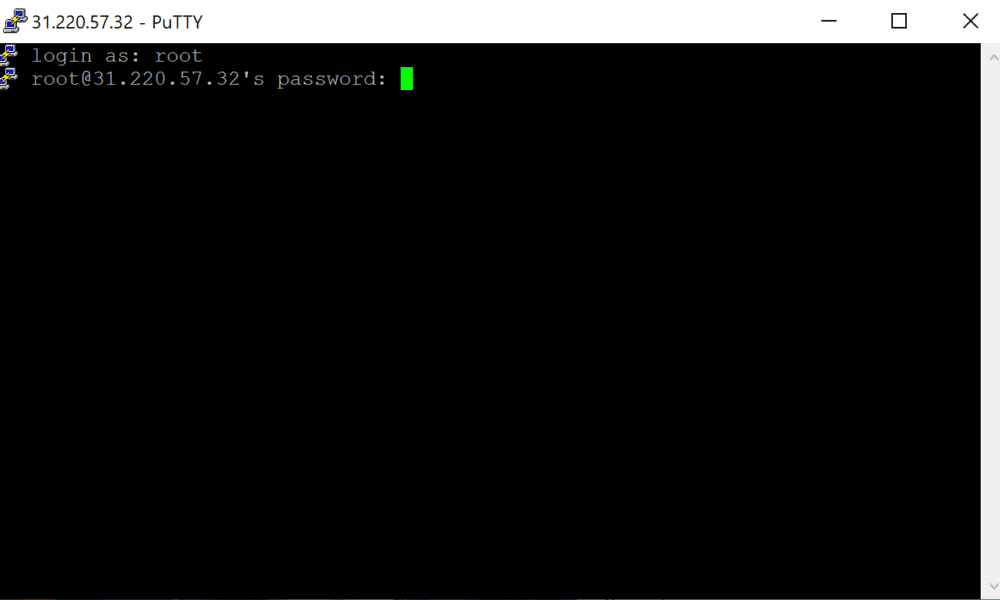

Gli attaccanti possono acquisire le firme necessarie controllando un server SSH a cui l’utente si connette frequentemente o raccogliendo firme da commit Git firmati. La preoccupazione principale riguarda l’utilizzo di chiavi SSH per firmare i commit Git, che possono essere configurati per utilizzare Pageant, l’agente SSH di PuTTY, e potrebbero essere pubblicamente accessibili se i commit sono spinti su un repository pubblico come GitHub.

Risoluzione e Aggiornamenti Software

PuTTY ha corretto il problema nella versione 0.81, passando a una tecnica di generazione k basata sul RFC 6979 per tutte le chiavi DSA e ECDSA. Tuttavia, è fondamentale che gli utenti considerino insicure tutte le chiavi P521 generate con le versioni vulnerabili di PuTTY e le sostituiscano con nuove chiavi generate in modo sicuro. Anche altri software che incorporano PuTTY, come FileZilla, WinSCP e TortoiseGit, sono stati impattati e hanno ricevuto aggiornamenti per mitigare la vulnerabilità.

Questa vulnerabilità evidenzia l’importanza di utilizzare metodi sicuri e aggiornati per la generazione di componenti crittografici e l’importanza di mantenere aggiornato il software. Gli utenti e gli amministratori sono invitati a verificare e aggiornare le loro installazioni di PuTTY e altri software correlati per proteggersi da potenziali exploit.