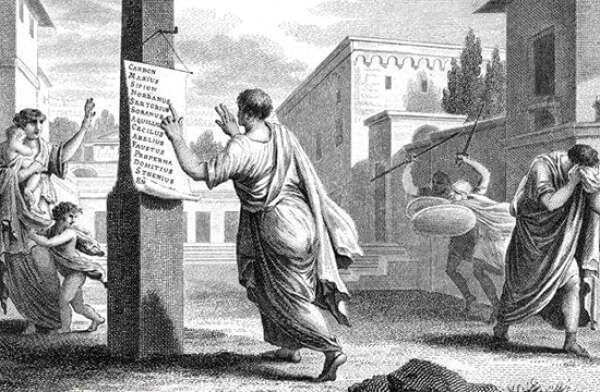

Svegliarsi una mattina e trovarsi come responsabile delle guerre di rete che riguardano sostenitori di destra contro quelli di sinistra e viceversa. E’ quanto ho appreso leggendo in un sabato mattina dalla bacheca di un profilo amico @sonoclaudio, indicato insieme ad Alex Orlowski di #Facciamorete, come l’autore di una lista di proscrizione contenente i nomi di coloro che non sono in linea con il pensiero della componente antifascista e antirazzista molto attiva sui social network.

Ed ecco che il caso ha voluto che due profili fossero messi sullo stesso piano, inconsapevolmente, senza che gli autori dell’articolo sapessero i dissidi ideologici tra @sonoclaudio e Orlowski sulla vicenda di #facciamorete.

Dopo uno scambio di tweet, tra l’autore dell’articolo, la testata e sonoclaudio, si è arrivati alla rettifica del pezzo giornalistico che ha messo d’accodo le parti e che potete leggere a questo link

Claudio è un esperto di informatica, che lavora nell’ambito della ricerca documentale legale e aziendale, lo abbiamo raggiunto per documentare questa vicenda che non rappresenta un caso isolato, perché sono frequenti dissidi sui social che scaturiscono in vere e proprie guerre ed è per questo motivo, che vedremo perché capita spesso di trovarsi nel bel mezzo di una discussione accesa senza aver fatto nulla per esserci.

Svegliarsi una mattina e trovarsi tra i censori della sinistra. Come ci si sente?

Allo stesso modo di svegliarsi la mattina e trovarsi collocati tra i censori della destra, senza aver ancora bevuto il caffè.

Non mi occupo di politica e di informazione (non nel senso stretto del termine), ma il concetto di censura andrebbe rielaborato tenendo anche conto del fatto che i mezzi d’informazione e di comunicazione sono cambiati e che ciò che si muove sui social ne ha condizionato e modificato il già labile equilibrio.

Quando l’informazione, per rincorrere il “sentiment” dei social, perde il suo ruolo di “equo comunicatore sociale” e si schiera, inevitabilmente genera censura e contrapposizione.

Nel caso del post pubblicato da Scenari Economici, l’errore di fondo è aver veicolato un’informazione non verificata e non verificabile, basata su voci circolate sui social.

Quel post (pubblicato un anno fa e di cui non conoscevo l’esistenza) nell’ultimo mese è diventato oggetto di ampia condivisione per alimentare lo scontro tra “fazioni” composte da utenti di destra e di sinistra.

La cosa divertente della vicenda è che, mentre si contesta la creazione di presunte “liste di proscrizione” nei confronti di uno schieramento, le due fazioni si affrontano a colpi d’insulti, minacce, segnalazioni di massa e blocco massivo dei followers degli utenti.

Lei e Orlowski vi siete spesso beccati sui social, eppure siete stati messi sullo stesso piano, cosa ha portato a questa conclusione?

Premetto che non ho nulla contro Orlowski, non siamo amici, nella vita ci occupiamo di cose diverse, ci separa un bagaglio professionale, sociale, culturale e dialettico profondamente diverso.

Anche in questo caso è mancata la verifica: sarebbe bastato controllare su Twitter per capire quanto, Orlowski ed io, siamo distanti.

La questione è banale: si è “social istituzionalizzato” il concetto che, se non sei a favore, sei contro, trasformando un luogo di condivisione in territorio di scontro.

Questo, in sintesi, è il trionfo del “metodo Morisi”: dividere per alimentare il “tutti contro tutti”.

Chi ha sottovalutato Morisi, ha commesso un errore; dal mio punto di vista, Alex (e non solo lui) è tra quelli.

Queste guerre tra le parti, mi è parso di capire che sono molto sterili e non portano a niente. Perché? Non riguardano i pezzi grossi e rappresentano una guerra tra poveri?

E’ una guerra tra bimbominkia, concedimi il termine. Ai politici, di ciò che accade sui social, interessa poco o nulla; non sono i “Senza di me”, i “Facciamo Rete” o gli “Uno dei mille” di turno a spostare gli equilibri della politica e/o generare e spostare consenso elettorale.

E’ solo bieca manipolazione. Il politico di turno lancia il sasso nello stagno e quei gruppi nati in rete vengono utilizzati come “braccio armato” per fomentare la piazza social, generare la rissa, inquinare il dibattito ed avvelenare i pozzi al fine di nascondere e non dare evidenza ai temi importanti per il paese e per i cittadini; il valore politico (e anche di cultura sociale e digitale) di questi gruppi è pari a zero. Che, purtroppo, è anche la cifra dell’attuale classe politica italiana.

Come ne è uscito da questa situazione ?

Applicando una elementare regola della vita sociale e quotidiana: se diffami, ti denuncio e ti presento il conto.

Regola a cui i frequentatori dei social non si possono sottrarre. L’idea che i social siano un territorio immateriale, una zona franca immune a qualsiasi norma, anche di civile convivenza e rispetto, è particolarmente fantasiosa.

Allo stesso modo, essere convinti che lo “pseudo-anonimato” sia “anonimato”. Sui social, nessuno è anonimo. In rete, le garanzie di “anonimato” sono applicate a realtà ben più complesse e serie.

E’ giusto riconoscere che ho trovato in Maurizio Gustinicchi (@gustinicchi), il firmatario del post, una persona ragionevole che ha compreso di aver commesso, probabilmente in buona fede, un errore di valutazione e ha rettificato il post.

Ha trovato malafede nell’essere inserito come censore dei sostenitori della destra oppure tutto nasce da una impreparazione di fondo?

Premesso che non sono i social a diffondere cattiva informazione ma gli utenti, la mia amica Barbara Collevecchio (@colvieux) ricondurrebbe l’intera questione ad una approfondita esposizione del tema “bias cognitivi” e “bias del pregiudizio”.

Non è questione di malafede, ma di impreparazione; da sempre sostengo che questo è il paese in cui l’utenza digitale non conosce gli strumenti che ha a disposizione, comprese le applicazioni che utilizziamo tutti i giorni.

L’esempio più recente (diffuso sul social che entrambi frequentiamo) è che Twitter, all’improvviso, si sia messo a sospendere gli account di alcuni utenti per via del fatto che non avevano eseguito l’aggiornamento dell’applicazione.

Quell’assurdità, diffusa per nascondere pratiche di “segnalazione di massa” adottate da un preciso gruppo organizzato, è diventata virale.

Internet è un veicolo informativo e formativo meraviglioso che ha una peculiarità: non è razzista, classista o divisivo; è aperto ed accessibile a chiunque, basta saperlo utilizzare; sono gli utenti ad averlo trasformato in qualcosa di diverso, depauperandone le finalità.

Siamo la nazione i cui utenti della rete, in linea generale, conoscono un’unica funzione: il tasto ON-OFF, quindi non ci si deve stupire.

Per migliorare questa realtà e costruire utenti consapevoli, servirebbe partire dalle basi, sfruttando l’unico contesto in cui si genera formazione culturale: la scuola.https://googleads.g.doubleclick.net/pagead/ads?client=ca-pub-7032093705562211&output=html&h=280&slotname=4454675944&adk=2688740674&adf=144637382&pi=t.ma~as.4454675944&w=720&fwrn=4&fwrnh=100&lmt=1630256199&rafmt=1&psa=1&format=720×280&url=https%3A%2F%2Fwww.matricedigitale.it%2Fnotizie_192%2Fpost%2Fliste-proscrizione-dei-fascisti-sui-social-scambio-di-persona-crea-un-caso_761.html&flash=0&fwr=0&fwrattr=true&rpe=1&resp_fmts=3&wgl=1&adsid=ChEI8OCsiQYQ98G12Oi8xtSKARI_ACE_-qK6w-_cCmLzX3PWIRhENCkMxKLMzTr9SaaFl9hVQeu_DSNYtZ-xBs8GNbnNoOkVWiVvOiM3IUy-Zx5U&uach=WyJXaW5kb3dzIiwiNi4yIiwieDg2IiwiIiwiOTIuMC40NTE1LjE1OSIsW10sbnVsbCxudWxsLG51bGxd&tt_state=W3siaXNzdWVyT3JpZ2luIjoiaHR0cHM6Ly9hdHRlc3RhdGlvbi5hbmRyb2lkLmNvbSIsInN0YXRlIjo3fV0.&dt=1630256050378&bpp=19&bdt=250&idt=247&shv=r20210823&mjsv=m202108240101&ptt=9&saldr=aa&abxe=1&cookie=ID%3D0e665a2a064ded61-224327b292c80097%3AT%3D1627915024%3ART%3D1627915024%3AS%3DALNI_MbePjEpOe3Ffu_kJlZjDcNseHP6yw&prev_fmts=720×280%2C720x280%2C390x280%2C390x280%2C0x0%2C720x280&nras=1&correlator=1693586274948&frm=20&pv=1&ga_vid=408656865.1627915022&ga_sid=1630256050&ga_hid=5126539&ga_fc=0&u_tz=120&u_his=5&u_java=0&u_h=768&u_w=1366&u_ah=728&u_aw=1366&u_cd=24&u_nplug=3&u_nmime=4&adx=75&ady=4641&biw=1349&bih=568&scr_x=0&scr_y=2414&eid=44747621%2C31062314%2C21067496%2C31062297&oid=3&pvsid=3779974621525516&pem=147&ref=https%3A%2F%2Fwww.matricedigitale.it%2Fnotizie_192.html&eae=0&fc=896&brdim=0%2C0%2C0%2C0%2C1366%2C0%2C1366%2C728%2C1366%2C568&vis=1&rsz=%7C%7CeEbr%7C&abl=CS&pfx=0&fu=128&bc=31&jar=2021-08-29-16&ifi=4&uci=a!4&btvi=4&fsb=1&xpc=fn0ORDOwGJ&p=https%3A//www.matricedigitale.it&dtd=M

Intanto si giocano partite più grandi nel mondo dei social, che scenario vede?

Come qualsiasi “Talebano dogmatico della rete”, sono preoccupato. Se la proposta di Marattin è inattuabile e, ad un certo un punto, ci ha fatto sorridere, quella di regolamentare il dibattito pubblico sui social assoggettandolo alla “moderazione” delle forze dell’ordine formulata del presunto leader delle “Sardine”, Santori, è una follia pericolosa, al netto del fatto che le forze dell’ordine sono già presenti sui social e ne monitorano costantemente contenuti e utenti.

Santori rappresenta un movimento che potrebbe condizionare politicamente le scelte future del Partito Democratico; un movimento che, inoltre, per struttura, costruzione comunicativa di rottura e ricerca del consenso di piazza, adotta un modello e propone argomenti simili a quelli su cui una società privata ha costruito il partito politico di cui è azionista unico.

E, attualmente, questi due soggetti politici sono alla guida del governo del paese.

Siamo in una situazione diversa rispetto al 2013, quando Microsoft decise, nel giro di un paio di mesi e con un banale comunicato di poche righe, di chiudere a livello globale una piattaforma social (MSN) utilizzata da decine di milioni di utenti; le piattaforme sociali si sono evolute in macchine d’informazione, disinformazione, marketing e di collettori di dati, sostituendo l’informazione tradizionale.

Se un movimento è in grado di condizionare chi governa, al punto da spingerlo a varare norme antidemocratiche, incostituzionali ed incivili per esercitare il “controllo di stato sui social”, con il rischio che questo si espanda all’intera Rete attraverso il ricorso ad altri ben più pericolosi ed invasivi strumenti di sorveglianza di massa, sarà necessaria una profonda riflessione ed una forte opposizione.

E se ci fosse qualcuno convinto che le piattaforme sociali siano al servizio del cittadino e ben si prestino a favorire rivoluzioni culturali e sociali, dovrebbe ricordare che tutte quelle che sono state definite “Primavere arabe” nate dal basso ed alimentate anche dalle rete, sono miseramente fallite.

Ci sarà sempre un 50 e 50 di distribuzione degli spazi nella rete oppure si arriverà a vedere una parte politica che monopolizzerà quasi l’ideologia nel contesto virtuale?

Questa è già la realtà attuale ed è uno scenario terribile.

Non ho idea di quale possa essere il futuro della Rete. Di certo, quel futuro non può essere indirizzato esclusivamente dalla politica, dalle indicazioni e decisioni imposte da pochi soggetti. Immagino che il futuro della rete sia strettamente connesso all’evoluzione del corpo sociale; se la società civile, già fortemente divisa ed in conflitto, per sottrarsi anche ad attività governative vessatorie e liberticide, si trasformerà in una società decentralizzata sancendo, di fatto, la diversità tra comunità di persone, ceto sociale, culturale e religioso, la Rete inevitabilmente seguirà quel corso generando tante piccole reti autogestite, perdendo la sua peculiarità di rete globale accessibile a tutti e la sua funzione di pubblica utilità prestata alla divulgazione ed alla condivisone. Ma, forse riconquisterebbe quell’integrità etico-morale che oggi sembra smarrita.