Nel mondo di Twitter è apparso un post di un utente femminile che ha raccontato la storia della figlia che ha sferzato un pugno in faccia ad un compagno di calcetto che aveva apostrofato un’amica.

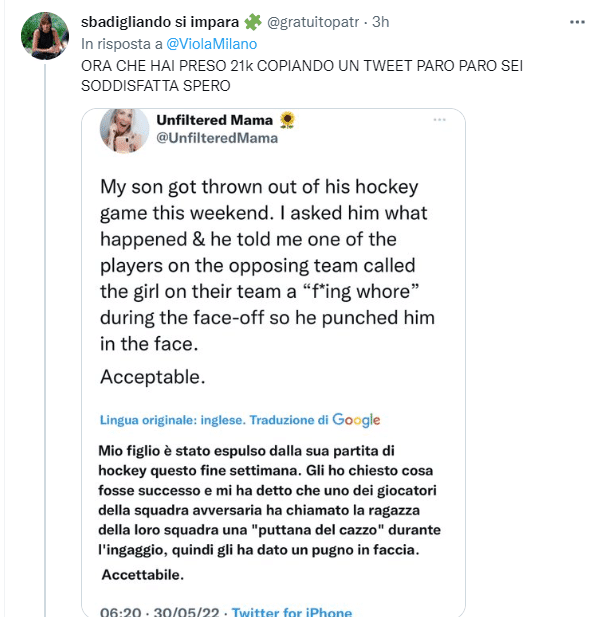

Il tweet ha ottenuto 21 mila mi piace, incassando il gradimento di molti iscritti al social con una media da star internazionale. Tutto molto interessante se la storia fosse vera ed il profilo non risulta associato ad una persona reale.

La strategia di raccontare una storia che susciti indignazione da parte del pubblico è una componente primaria della comunicazione sui social network di successo, ma questo non deve far distrarre dal messaggio che questa storia lascia a chi la legge.

Una madre approva il gesto violento della figlia, maggiore dell’offesa che la sua amica ha ricevuto.

In un contesto calcistico le parole grosse sono all’ordine del giorno così come l’essere scostumati in campo dove l’avversario non solo non è immune dalle offese, ma spesso ci rientra tutto l’arco familiare ed anche qualche santo tirato per le orecchie dal cielo.

La legge del campo, per chi ha giocato a calcio, recita che all’interno del rettangolo di gioco si può dire di tutto per poi dimenticarsi quanto successo trascorsi i 90 minuti della partita. Non è un bel messaggio da parte di una madre quello di tollerare la violenza della figlia minorenne nei confronti di un altro minorenne seppur questo sia uno scostumato.

Non solo c’è un comportamento antisportivo che una madre insegna ad una figlia, ma c’è anche l’utilizzo della violenza ai fini di un regolamento di conti non tra due compagni di calcetto, bensì tra un uomo ed una donna.

Questo può essere classificato come odio e non è un caso che il “sangue” faccia audience. Il vero problema di questa storia sono i like di un pubblico in cerca della gogna pubblica e di situazioni conflittuali che tollerano la violenza come soluzione.

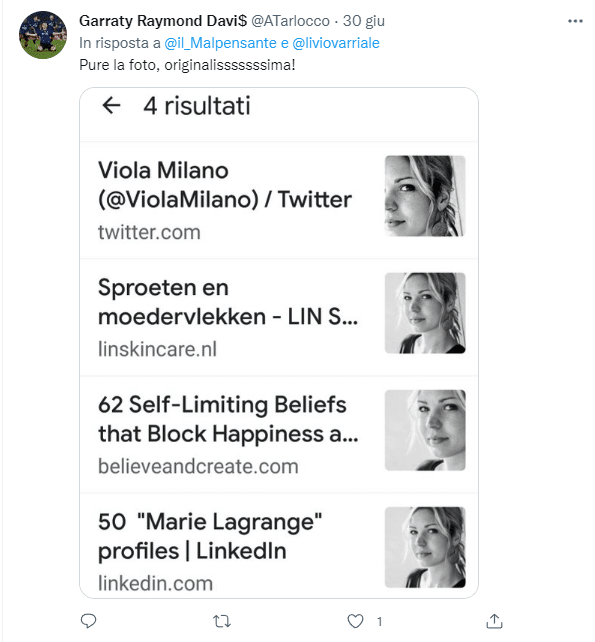

La parte triste della storia è che il racconto sia inventato e ad opera di un profilo che non risulta collegato ad una persona in carne ed ossa. Alcuni utenti hanno segnalato che la foto utilizzata appartiene ad un’altra persona e questo cala l’attività del profilo nella più violenta propaganda femminista.

Andando a leggere nei commenti, c’è un profilo che svela l’arcano e svela che il tweet è stato copiato da un profilo anglosassone.

Aldilà dell’attività subdola di un soggetto non definito che semina odio con una storia inventata, resta il doppiopesismo sui social che ci pone dinanzi a due domande ed altrettante risposte:

E’ giusto che un uomo picchi una donna? Assolutamente no.