E’ stata scoperta una vulnerabilità di sicurezza, vecchia di 12 anni, di un’utilità di sistema chiamata Polkit che concede i privilegi di amministratore agli attaccanti sui sistemi Linux.

Battezzato “PWNKIT” dagli esperti di Qualys, la debolezza influisce su un componente in Polkit chiamato PKexec: un programma installato per impostazione predefinita su tutte le principali distribuzione Linux come Ubuntu, Debian, Fedora e Centos.

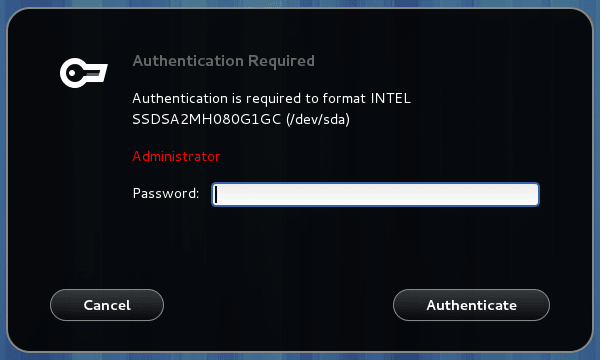

Polkit (precedentemente chiamato policyKit) è un toolkit per il controllo dei privilegi a livello di sistema nei sistemi operativi Unix e fornisce un meccanismo per i processi non privilegiati per comunicare con i processi privilegiati.

Il difetto, che riguarda un caso di corruzione della memoria ed è stato identificato CVE-2021-4034, è stato segnalato agli sviluppatori Linux il 18 novembre 2021, seguendo quali patch sono state emesse da Red Hat e Ubuntu.

PKEXEC, analogo al comando sudo, consente all’utente autorizzato di eseguire comandi come un altro utente, come alternativa a sudo. Se non viene specificato alcun nome utente, il comando da eseguire verrà eseguito come utente Super Admin Root.

Pwnkit deriva da una scrittura fuori dai limiti che consente la reintroduzione delle variabili di ambiente “non sicure” nell’ambiente di PKEXEC. Sebbene questa vulnerabilità non sia sfruttabile da remoto, un utente malintenzionato che ha già stabilito un punto d’appoggio su un sistema tramite un altro mezzo, può armare il difetto per ottenere i privilegi di root completi.

Quanto descritto, è il secondo difetto di sicurezza scoperto in Polkit da quando è stato sviluppato tanti anni fa. Nel giugno del 2021, il ricercatore di GitHub Security, Kevin Backhouse, ha rivelato dettagli su una vulnerabilità di escalation privilegi risalente da sette anni (CVE-2021-3560) che potrebbe essere abusata per intensificare le autorizzazioni di un utente in root.

Inoltre, la divulgazione di tale notizia arriva anche vicino ai talloni di un difetto di sicurezza che colpisce il kernel Linux (CVE-2022-0185) che potrebbe essere sfruttato da un utente malintenzionato con accesso a un sistema come utente non privilegiato per aumentarne i diritti a root e spegnere i containers nelle configurazioni di Kubernetes.

Nel 2021 sono aumentati i malware sviluppati per l’ecosistema di Linux e matricedigitale da sempre mette in guardia i lettori sul fatto che Linux e Mac