Sommario

Ricercatori di sicurezza hanno sviluppato un nuovo attacco, denominato AutoSpill, per rubare credenziali di account su Android durante l’operazione di compilazione automatica e presentato in occasione del Black Hat Europe.

Come funziona AutoSpill

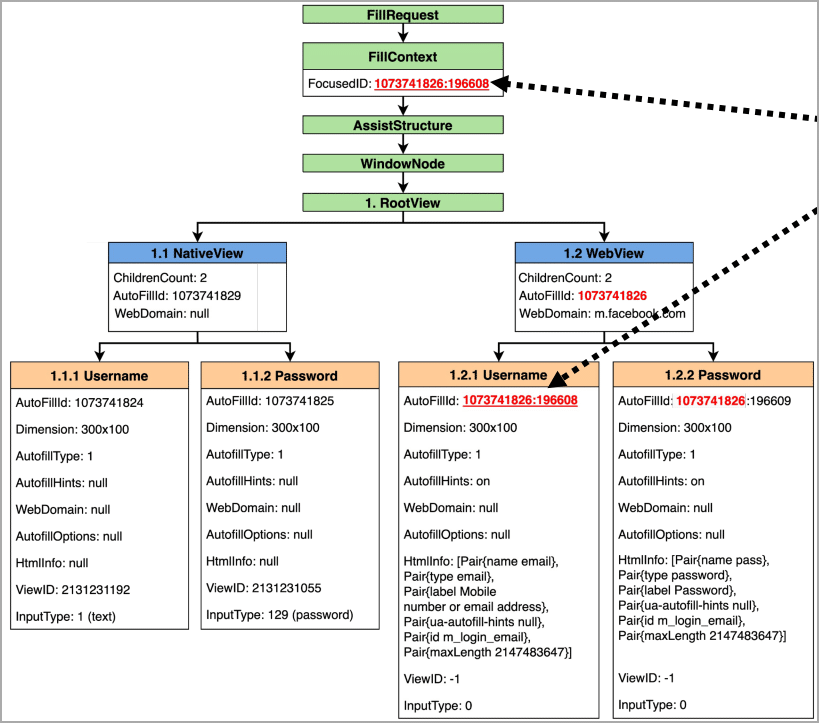

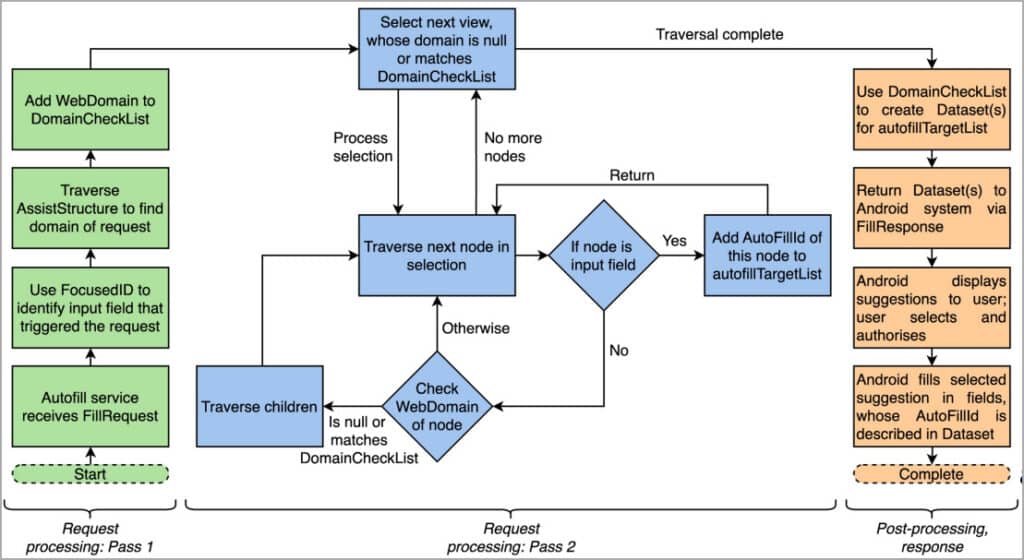

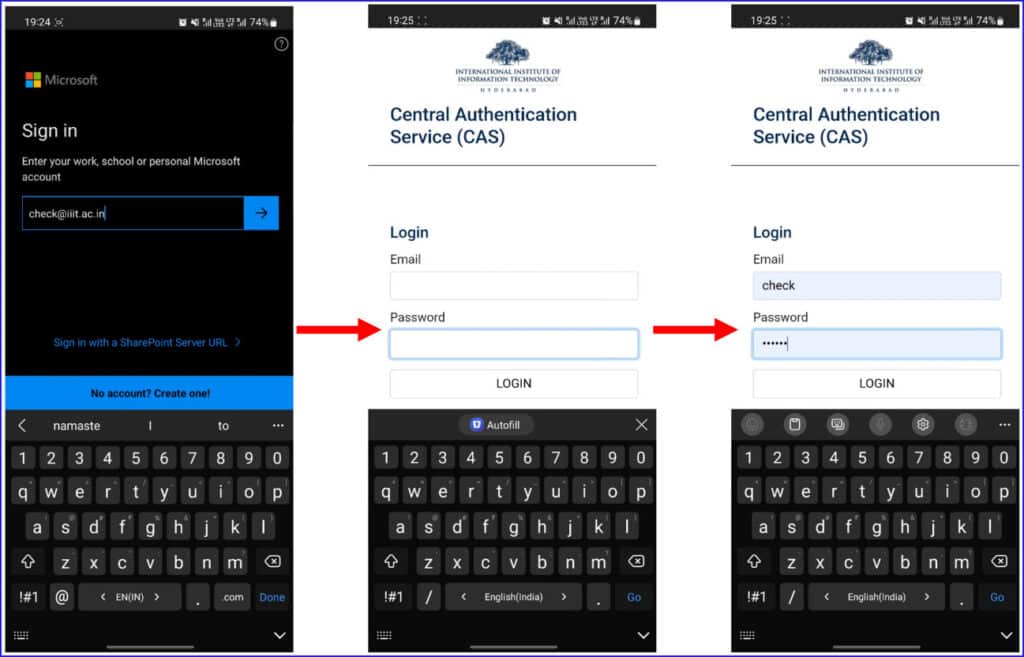

Le app Android spesso utilizzano i controlli WebView per visualizzare contenuti web, come pagine di login all’interno dell’app, invece di reindirizzare gli utenti al browser principale. I gestori di password su Android utilizzano il framework WebView della piattaforma per digitare automaticamente le credenziali dell’utente quando un’app carica la pagina di login di servizi come Apple, Facebook, Microsoft o Google.

I ricercatori hanno scoperto che è possibile sfruttare le debolezze in questo processo per catturare le credenziali compilate automaticamente sull’app che le richiama, anche senza iniezione di JavaScript.

Impatto e Risoluzione

I ricercatori hanno testato AutoSpill contro una selezione di gestori di password su Android 10, 11 e 12 e hanno scoperto che 1Password 7.9.4, LastPass 5.11.0.9519, Enpass 6.8.2.666, Keeper 16.4.3.1048 e Keepass2Android 1.09c-r0 sono suscettibili agli attacchi a causa dell’utilizzo del framework di compilazione automatica di Android. Google Smart Lock 13.30.8.26 e DashLane 6.2221.3 seguono un approccio tecnico diverso per il processo di compilazione automatica e non hanno rivelato dati sensibili all’app ospitante a meno che non sia stata utilizzata l’iniezione di JavaScript.

I ricercatori hanno divulgato le loro scoperte ai fornitori di software interessati e al team di sicurezza di Android, condividendo le loro proposte per affrontare il problema. Le loro segnalazioni sono state riconosciute come valide, ma non sono stati condivisi dettagli sui piani di risoluzione.

Risposte dei fornitori di Gestori di Password

1Password ha affermato che una correzione per AutoSpill è stata identificata e attualmente è in fase di lavorazione. LastPass ha già implementato un avviso in-app quando l’app rileva un tentativo di sfruttare l’exploit. Keeper ha misure di sicurezza per proteggere gli utenti dal riempimento automatico delle credenziali in un’applicazione non affidabile o in un sito non autorizzato esplicitamente dall’utente.

Google ha raccomandato ai gestori di password di terze parti di essere sensibili a dove vengono inserite le password e ha implementato protezioni server-side per i login tramite WebView.