Un nuovo attacco informatico, noto come CacheWarp, sta mettendo a rischio i processori AMD, permettendo agli hacker di ottenere l’accesso root nelle macchine virtuali Linux. Questo attacco sfrutta una vulnerabilità nei sistemi di protezione SEV (Secure Encrypted Virtualization) di AMD, creando una seria preoccupazione per la sicurezza delle infrastrutture virtualizzate.

Dettagli dell’attacco CacheWarp

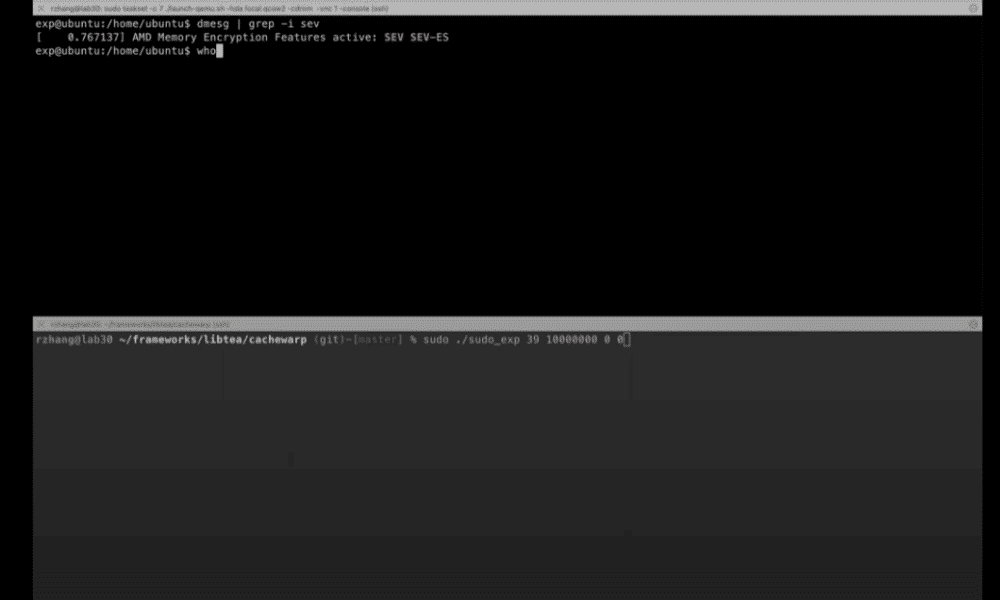

CacheWarp è un attacco basato su software che colpisce le macchine virtuali protette da SEV-ES (Secure Encrypted Virtualization-Encrypted State) e SEV-SNP (Secure Encrypted Virtualization-Secure Nested Paging) di AMD. Queste tecnologie sono progettate per proteggere contro hypervisor malevoli e ridurre la superficie di attacco delle VM criptando i dati e bloccando i tentativi di alterarli. La vulnerabilità sottostante (CVE-2023-20592) è stata scoperta dai ricercatori del CISPA Helmholtz Center for Information Security e della Graz University of Technology, insieme al ricercatore indipendente Youheng Lue.

Impatto e esempi di attacco

Gli attacchi riusciti possono permettere agli attori malevoli di riportare indietro variabili utilizzate per l’autenticazione a una versione precedente, consentendo loro di dirottare una sessione precedentemente autenticata. Inoltre, sfruttando CacheWarp, gli attaccanti possono manipolare gli indirizzi di ritorno sullo stack, alterando così il flusso di controllo di un programma bersaglio. I ricercatori hanno dimostrato attacchi su RSA nella libreria crittografica Intel IPP, recuperando l’intera chiave privata, accedendo a un server OpenSSH senza autenticazione e scalando i privilegi a root tramite il binario sudo.

Risposta di AMD e misure di mitigazione

AMD ha emesso un avviso di sicurezza, affermando che il problema di CacheWarp è stato trovato nell’istruzione INVD e potrebbe portare a una perdita dell’integrità della memoria della VM ospite SEV-ES e SEV-SNP. CacheWarp colpisce solo i sistemi AMD con i seguenti processori che supportano SEV:

- Processori AMD EPYC di 1ª generazione (SEV e SEV-ES)

- Processori AMD EPYC di 2ª generazione (SEV e SEV-ES)

- Processori AMD EPYC di 3ª generazione (SEV, SEV-ES, SEV-SNP)

Per i clienti che utilizzano i processori AMD EPYC di 3ª generazione con la funzionalità SEV-SNP abilitata, AMD ha rilasciato una patch microcodice caricabile a caldo e un’immagine firmware aggiornata.