Sommario

La Cybersecurity & Infrastructure Security Agency degli Stati Uniti (CISA) ha annunciato di offrire scansioni di sicurezza gratuite per le infrastrutture critiche, come le utility idriche, al fine di proteggerle dagli attacchi hacker. Questa iniziativa, sviluppata in collaborazione con l’Environmental Protection Agency (EPA), il Water Sector Coordinating Council (WSCC) e l’Association of State Drinking Water Administrators (ASDWA), invita tutti gli operatori di sistemi di acqua potabile e di acque reflue a iscriversi al programma.

Dettagli del programma di scansione di sicurezza

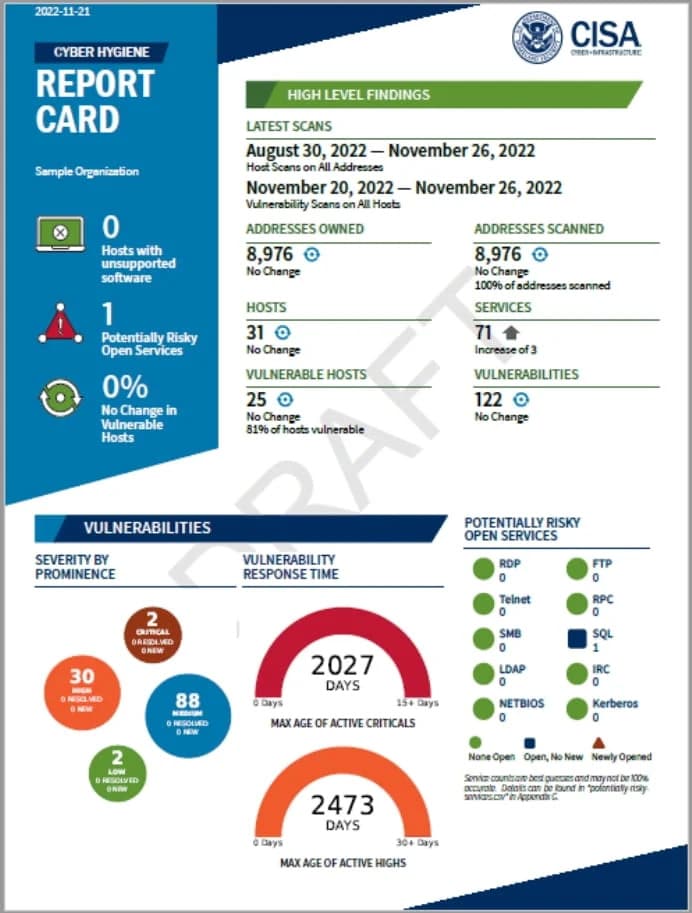

Il programma funziona attraverso agenti della CISA che eseguono scanner specializzati in grado di identificare i punti di accesso esposti su internet delle strutture e scoprire vulnerabilità o configurazioni errate che sono note per essere sfruttate dagli hacker. La CISA invia poi rapporti settimanali con raccomandazioni per le azioni da intraprendere, mentre le scansioni successive determinano se le utility idriche hanno adottato le misure necessarie per mitigare i problemi precedentemente rivelati. Per le falle e le vulnerabilità di gravità critica che sono note per essere attivamente sfruttate, vengono generati rapporti iniziali entro 24 ore e vengono effettuate nuove scansioni ogni 12 ore. Per difetti di minore rischio, la rivalutazione avviene tra 1 e 6 giorni, a seconda della valutazione della gravità dei problemi scoperti. La CISA sottolinea che i suoi scanner automatizzati non accederanno a reti private e non possono effettuare alcune modifiche, quindi non c’è rischio di esposizione dei dati per gli stakeholder.

Iniziativa in risposta alle recenti violazioni

La sicurezza delle strutture di trattamento dell’acqua è diventata un punto focale a causa delle recenti violazioni. L’episodio di Rambler Gallo, che ha tentato deliberatamente di compromettere il Discovery Bay Water Treatment Facility in California, evidenzia i pericoli posti da una gestione inadeguata dell’accesso, che ha messo a rischio la salute e la sicurezza di 15.000 residenti. Con un aumento degli attacchi ransomware segnalati dai sistemi idrici e di acque reflue degli Stati Uniti (WWS) sulle utility pubbliche, è evidente che garantire la sicurezza delle utility idriche è una priorità non solo per la salute pubblica, ma anche per la sicurezza nazionale.

Nuovi avvisi sui sistemi di controllo industriale

In una nota separata, il 12 settembre 2023, la CISA ha rilasciato tre avvisi sui sistemi di controllo industriale (ICS). Questi avvisi forniscono informazioni tempestive su problemi di sicurezza attuali, vulnerabilità e exploit che circondano gli ICS. La CISA incoraggia gli utenti e gli amministratori a esaminare i nuovi avvisi ICS per dettagli tecnici e mitigazioni.

- ICSA-23-255-01 Hitachi Energy Lumada APM Edge

- ICSA-23-255-02 Fujitsu Software Infrastructure Manager

- ICSA-23-143-03 Mitsubishi Electric MELSEC Series CPU module (Update)

Per iscriversi al programma, è possibile inviare un’email a [email protected] con l’oggetto “Requesting Vulnerability Scanning Services”, includendo il nome e l’indirizzo dell’utility, e un agente della CISA risponderà con indicazioni sui passi successivi.