Contrariamente a quanto si crede, Vladimir Putin non controlla tutte le operazioni informatiche russe. Molti criminali informatici russi operano senza il sostegno attivo dello Stato. Hacker patriottici e gruppi criminali si allineano con lo Stato su base ad hoc. Organizzazioni per procura e società di facciata conducono operazioni del Cremlino sotto un velo di negazione. Districarsi in questa complessa rete è essenziale per tracciare e combattere le operazioni informatiche del governo russo. Iniziare con il crimine informatico privato. Dopo l’implosione dell’Unione Sovietica, il declino economico e l’instabilità politica hanno contribuito all’esplosione della criminalità, compresa quella informatica. Sono emerse operazioni criminali sofisticate. Si sono concentrate sulla pirateria del software, espandendosi presto in operazioni di hacking delle banche e di furto di identità digitali. Quando Vladimir Putin salì alla presidenza nel dicembre 1999, i criminali informatici prosperavano in Russia. Il Cremlino coltiva questa rete di attori informatici, sfruttandola per scopi che vanno oltre le motivazioni criminali degli hacker stessi. Il coinvolgimento del governo va dal finanziamento attivo alla tacita approvazione. In molti casi, l’esatta natura del rapporto tra lo Stato e specifici hacker rimane poco chiara. I criminali informatici russi operano con una sorta di imprenditorialità darwiniana, prendendo iniziative proprie e formando al contempo un rapporto quasi simbiotico con lo Stato: un funzionario locale del Servizio di sicurezza federale (FSB), ad esempio, prenderà soldi a parte per fornire il “tetto” (krysha) di protezione agli hacker privati. Tra i guerrieri informatici diretti dal governo, non esiste un comando informatico dall’alto verso il basso, dominato dallo Stato. Come descrivono Andrei Soldatov e Irina Borogan nel loro recente rapporto CEPA, numerose squadre di agenzie portano avanti le operazioni informatiche russe. L’FSB, l’agenzia di intelligence militare (GRU) e l’agenzia di intelligence estera (SVR) hanno tutte le loro unità informatiche. Queste organizzazioni lanciano operazioni dall’interno della Russia e altre volte inviano agenti statali all’estero per hackerare gli obiettivi. Nel 2018 gli hacker dell’unità 26165 del GRU si sono recati nei Paesi Bassi per violare e disturbare le indagini dell’Organizzazione per la proibizione delle armi chimiche sull’avvelenamento dei disertori russi Sergei Skripal e sua figlia.

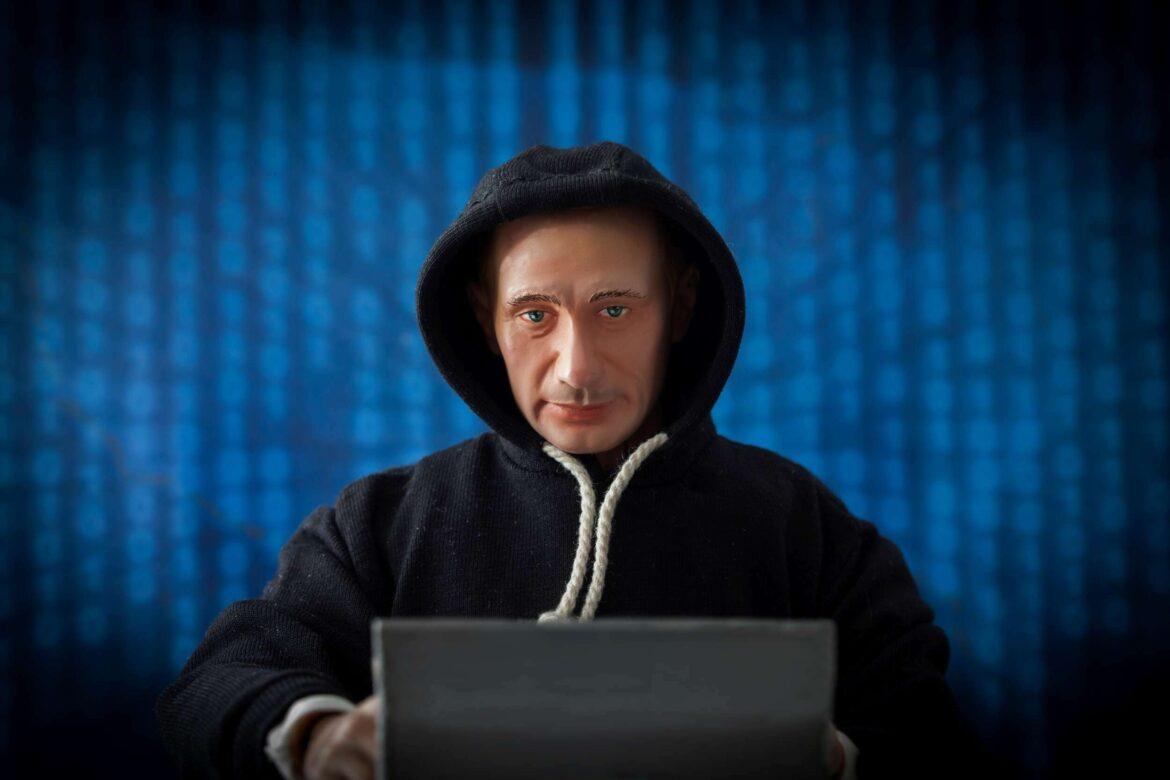

Il GRU, l’SVR e l’FSB spesso creano organizzazioni e siti web di facciata per diffondere la disinformazione. Utilizzano società private come Neobit e AST per supportare tecnicamente le loro operazioni informatiche e, secondo quanto riferito, la comunità di intelligence russa ha persino creato false società “IT” per gestire in modo occulto le operazioni. L’FSB recluta programmatori e criminali informatici. All’epoca della guerra russo-georgiana del 2008, le agenzie di intelligence russe hanno cercato di creare un forum online per reclutare hacker che attaccassero obiettivi georgiani. Nel settembre 2015, l’organo di informazione indipendente Meduza ha riferito che l’azienda statale di difesa Rostec ha tentato di ingaggiare sviluppatori privati per migliorare le capacità di attacco DDoS del governo. Due anni dopo, il Dipartimento di Giustizia ha incriminato due ufficiali dell’FSB per aver pagato criminali informatici per hackerare Yahoo. I funzionari russi incoraggiano i cosiddetti hacker patriottici, che si identificano davvero come tali, a lanciare operazioni contro obiettivi stranieri. Quando il governo estone ha riposizionato una statua di un soldato sovietico nel 2007, gli hacker hanno fatto eco alle false grida di “fascismo” del Cremlino. Lo stesso Putin ha detto che gli hacker sono “come artisti”, spiegando che “si svegliano al mattino, leggono alcuni sviluppi negli affari internazionali e, se hanno una mentalità patriottica, cercano di dare il loro contributo nel modo che ritengono più giusto nella lotta contro coloro che hanno cose cattive da dire sulla Russia”.

Il coinvolgimento dello Stato russo con gli hacker non statali rimane spesso confuso. Maxim Yakubets gestisce il gruppo di hacker “Evil Corp”. Secondo quanto riferito, ha sposato la figlia di un ex ufficiale dell’FSB, descritto come “portavoce de-facto del Dipartimento V”, o Vympel, l’unità “antiterroristica” esterna dell’FSB. Dopo il matrimonio, Yakubets ha lavorato per l’FSB, “acquisendo documenti riservati attraverso mezzi informatici e conducendo operazioni informatiche per conto dell’FSB”, e sta persino ottenendo un’autorizzazione di sicurezza del governo russo. I responsabili politici statunitensi ed europei dovrebbero concentrarsi sulla comprensione di questa rete di attori informatici russi e sulla natura mutevole e spinosa dei rapporti tra questi attori e il governo russo. La messaggistica pubblica statunitense spesso non riflette la comprensione di come operano questi gruppi. Le politiche, ad esempio, potrebbero prendere di mira i flussi di reddito dei criminali informatici per minare la capacità del Cremlino di reclutare hacker non statali altamente qualificati. Il regime di Putin è responsabile di aver permesso il fiorire di un ecosistema di criminali informatici. Le prospettive sono scarse per la diplomazia statunitense ed europea con Mosca sulle questioni informatiche, in particolare nel campo delle operazioni offensive. Una risposta efficace deve iniziare con una conoscenza approfondita dello spettro di impegno del Cremlino nei confronti degli hacker.