Sommario

Microsoft ha rilevato un’attività preoccupante legata a un gruppo di attori minacciosi finanziariamente motivati, noto come Storm-0324. Questo gruppo è noto per guadagnare accesso iniziale attraverso vettori di infezione basati su email, per poi cedere l’accesso a reti compromesse ad altri attori minacciosi, spesso portando al dispiegamento di ransomware. A partire da luglio 2023, Storm-0324 è stato osservato mentre distribuiva carichi malevoli utilizzando uno strumento open-source per inviare esche di phishing tramite chat di Microsoft Teams.

Metodi Evasivi e Catene di Infezione

Storm-0324, che ha sovrapposizioni con gruppi di minacce tracciati da altri ricercatori come TA543 e Sagrid, agisce come distributore nell’economia cybercriminale, fornendo un servizio per distribuire i carichi malevoli di altri attaccanti attraverso vettori di phishing e kit di exploit. Le tattiche di Storm-0324 si concentrano su catene di infezione altamente evasive con esche legate a pagamenti e fatture. Questo attore è noto per distribuire il malware JSSLoader, che facilita l’accesso per l’attore ransomware-as-a-service (RaaS) Sangria Tempest.

Distribuzione Malware Storica

Storm-0324 gestisce una catena di distribuzione di malware e ha utilizzato kit di exploit e vettori basati su email per consegnare carichi malevoli. Le catene di email dell’attore sono altamente evasive, utilizzando sistemi di distribuzione del traffico come BlackTDS e Keitaro, che offrono capacità di identificazione e filtraggio per personalizzare il traffico degli utenti. Questa capacità di filtraggio permette agli attaccanti di evitare il rilevamento da parte di alcune gamme di IP che potrebbero essere soluzioni di sicurezza, mentre redirigono con successo le vittime verso il loro sito di download malevolo.

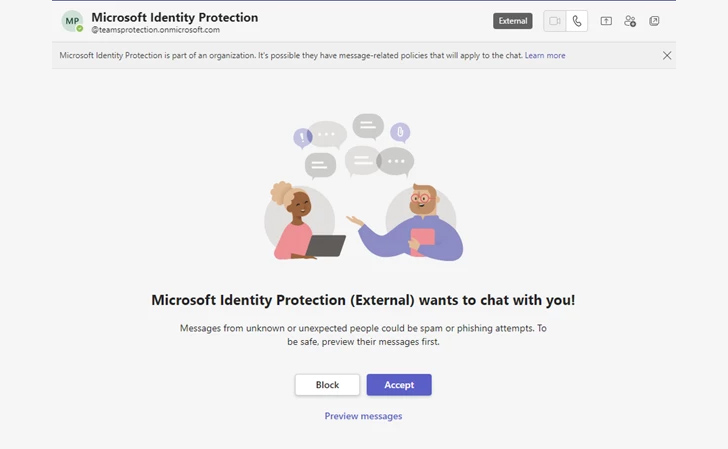

Attività di Phishing Basata su Teams

A luglio 2023, Storm-0324 ha iniziato a utilizzare esche di phishing inviate tramite Teams con link malevoli che portano a un file ospitato su SharePoint malevolo. Per questa attività, Storm-0324 si affida molto probabilmente a uno strumento pubblicamente disponibile chiamato TeamsPhisher. Microsoft sta adottando una serie di miglioramenti per difendersi meglio da queste minacce, inclusa la sospensione di account e tenant identificati associati a comportamenti inautentici o fraudolenti.

Raccomandazioni per Rafforzare la Rete

Per rafforzare le reti contro gli attacchi di Storm-0324, si consiglia di implementare metodi di autenticazione resistenti al phishing, mantenere abilitata l’auditing di Microsoft 365 e educare gli utenti su ingegneria sociale e attacchi di phishing delle credenziali. Inoltre, è consigliabile attivare la protezione fornita dal cloud e la presentazione automatica dei campioni su Microsoft Defender Antivirus.