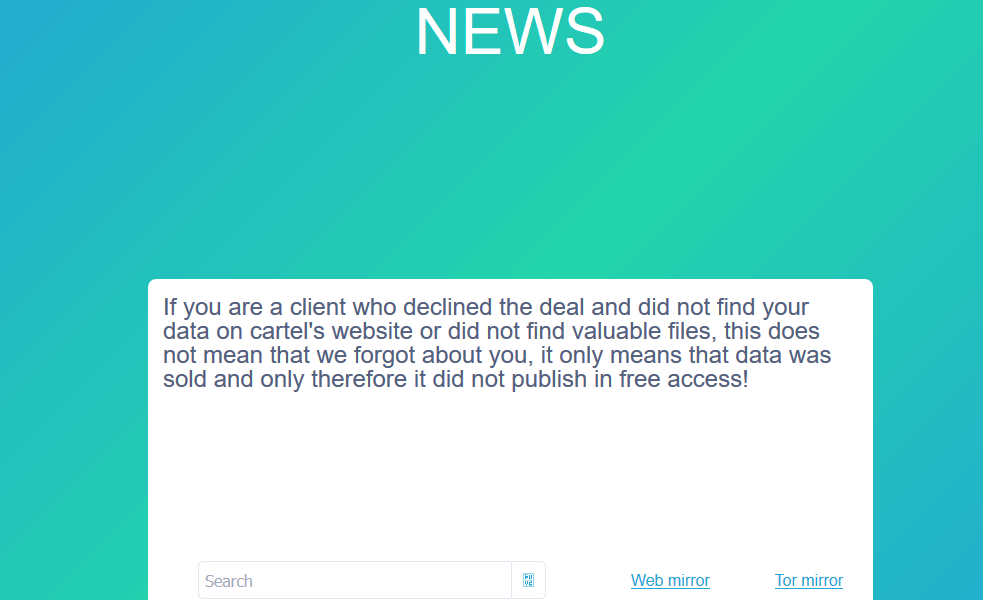

Gli esperti di sicurezza informatica hanno scoperto che il recentemente emerso ransomware 3AM ha stretti legami con gruppi cybercriminali noti, come il sindacato Conti e il gruppo Royal ransomware. 3AM, noto anche come ThreeAM, ha adottato una nuova tattica estorsiva: condividere notizie di una violazione dei dati con i follower dei social media della vittima e usare bot per rispondere a account di alto profilo su X (precedentemente Twitter) con messaggi che puntano a fughe di dati.

3AM Collegato al Sindacato Cybercriminale Conti

L’attività del gruppo ransomware 3AM è stata documentata pubblicamente per la prima volta a metà settembre, quando il Team di Caccia alle Minacce di Symantec, ora parte di Broadcom, ha rivelato che gli attori della minaccia hanno iniziato a utilizzare il ransomware ThreeAM dopo aver fallito il dispiegamento del malware LockBit. Gli analisti di Intrinsec, una società di cybersecurity francese, hanno stabilito che ThreeAM è probabilmente collegato al gruppo Royal ransomware, ora ribattezzato Blacksuit, un gruppo di ex membri del Team 2 all’interno del sindacato Conti.

Tecniche, Infrastrutture e Canali di Comunicazione

L’analisi di Intrinsec sul gruppo ThreeAM ha rivelato una significativa sovrapposizione nei canali di comunicazione, infrastrutture e tattiche, tecniche e procedure (TTP) tra 3AM e il sindacato Conti. Ad esempio, utilizzando un indirizzo IP elencato da Symantec come indicatore di compromissione di rete, gli analisti di Intrinsec hanno trovato uno script PowerShell per il rilascio di Cobalt Strike rilevato dal 2020.

Impiego di IcedID e Tattiche di Estorsione

Intrinsec ha osservato un proxy SOCKS4 su porta TCP 8000, tipicamente utilizzato per il tunneling della comunicazione. I ricercatori hanno notato che la firma associata a questo servizio Socks4 è stata visualizzata su due indirizzi IP mostranti tale segno distintivo dal 2022. Inoltre, hanno identificato un certificato TLS per un servizio RDP su una macchina chiamata “DESKTOP-TCRDU4C”, associata ad attacchi da metà 2022, alcuni dei quali utilizzavano il dropper malware IcedID in campagne del ransomware Royal.

Implicazioni e Significato per la Sicurezza Informatica

Queste scoperte evidenziano non solo la sofisticatezza e l’adattabilità dei gruppi cybercriminali ma anche la necessità di una vigilanza costante e di strategie di difesa avanzate per proteggersi da tali minacce. Le organizzazioni devono essere consapevoli di queste evoluzioni nel panorama delle minacce per implementare misure di sicurezza efficaci.