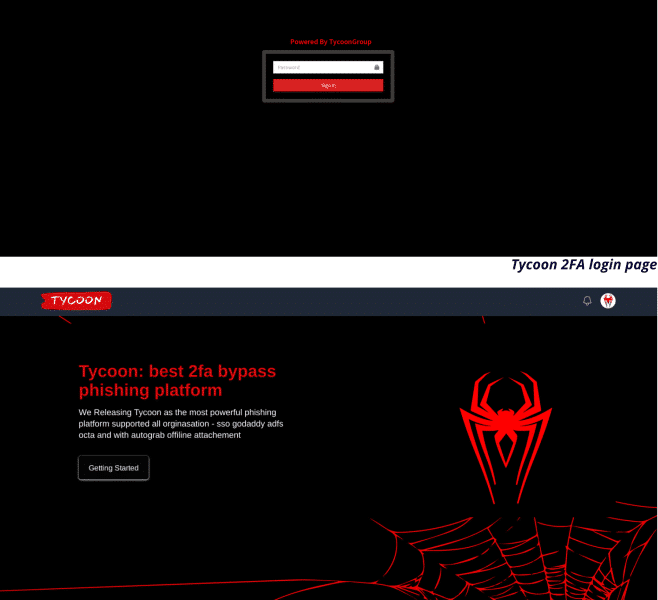

I cybercriminali stanno sempre più sfruttando una nuova piattaforma di phishing-as-a-service (PhaaS) denominata ‘Tycoon 2FA’ per prendere di mira gli account Microsoft 365 e Gmail, eludendo le protezioni dell’autenticazione a due fattori (2FA). Scoperto dagli analisti di Sekoia nell’ottobre 2023, Tycoon 2FA è attivo almeno da agosto 2023, quando è stato offerto dal gruppo Saad Tycoon tramite canali Telegram privati.

Caratteristiche di Tycoon 2FA

Questo kit PhaaS condivide somiglianze con altre piattaforme adversary-in-the-middle (AitM), come Dadsec OTT, indicando un possibile riutilizzo del codice o una collaborazione tra sviluppatori. La versione più recente di Tycoon 2FA, rilasciata nel 2024, è più furtiva, evidenziando un impegno continuo nel migliorare il kit. Attualmente, il servizio utilizza 1.100 domini ed è stato osservato in migliaia di attacchi di phishing.

Come Funziona l’Attacco Tycoon 2FA

L’Evoluzione e la Scala di Tycoon 2FA

L’ultima versione del kit di phishing Tycoon 2FA, rilasciata quest’anno, ha introdotto modifiche significative che migliorano le capacità di phishing ed evasione. Questi cambiamenti includono aggiornamenti al codice JavaScript e HTML, alterazioni nell’ordine di recupero delle risorse e una filtrazione più estesa per bloccare il traffico dei bot e degli strumenti analitici.

Gli attacchi Tycoon 2FA coinvolgono un processo multi-fase in cui l’attore minaccioso ruba i cookie di sessione utilizzando un server proxy inverso che ospita la pagina web di phishing. Questa pagina intercetta le input della vittima e le inoltra al servizio legittimo. Una volta che l’utente completa la sfida MFA e l’autenticazione ha successo, il server intermedio cattura i cookie di sessione, consentendo all’attaccante di replicare la sessione dell’utente ed eludere i meccanismi di MFA.

L’Impatto di Tycoon 2FA

La portata delle operazioni di Tycoon 2FA è sostanziale, con evidenze di una vasta base di utenti cybercriminali che attualmente utilizzano Tycoon 2FA per operazioni di phishing. Il portafoglio Bitcoin collegato agli operatori ha registrato oltre 1.800 transazioni dal 2019, con un incremento notevole a partire da agosto 2023, quando è stato lanciato il kit. Fino a metà marzo 2024, il portafoglio degli attori minacciosi aveva ricevuto un totale di $394,015 in criptovaluta.

Tycoon 2FA rappresenta solo l’ultima aggiunta a uno spazio PhaaS che offre già ai cybercriminali molte opzioni per eludere le protezioni 2FA, tra cui LabHost, Greatness e Robin Banks. Sekoia ha reso disponibile un repository con oltre 50 voci per gli indicatori di compromissione (IoC) legati all’operazione Tycoon 2FA.