Il malware Android noto come BRATA ha aggiunto nuove e pericolose funzionalità alla sua ultima versione, tra cui il tracciamento GPS, la capacità di utilizzare più canali di comunicazione e una funzione che esegue un ripristino delle impostazioni di fabbrica sul dispositivo per cancellare tutte le tracce di attività dannose.

BRATA è stato individuato per la prima volta da Kaspersky nel 2019 come un Android RAT (Remote Access Tool) rivolto principalmente agli utenti brasiliani.

Nel dicembre 2021 però un rapporto di Cleafy ha individuato la presenza del malware anche in Europa. In questo caso ha preso di mira utenti di e-banking sottraendo le credenziali di accesso, in questo caso pare con il coinvolgimento di truffatori che si spacciavano per consulenti della banca. Fortunatamente gli analisti di Cleafy hanno continuato a monitorare BRATA nel tempo per individuare eventuali nuove minacce ed infatti, in un nuovo rapporto, illustrano come il malware continui ad evolversi.

Le ultime versioni del malware BRATA hanno ora come target gli utenti di e-banking italiani, inglesi, polacchi, spagnoli cinesi e sud americani. Ogni variante si concentra su banche diverse con set di interfacce dedicate, lingue specifiche e persino App diverse, insomma si sono ben organizzati.

Questi operatori malevoli (chiamiamoli così) utilizzano tecniche di offuscamento simili in tutte le versioni, come per esempio annidare il file APK in un pacchetto JAR o DEX crittografato. Questo tipo di camuffamento funziona bene con i rilevamenti degli antivirus, come illustrato dalla scansione di VirusTotal riportata di seguito.

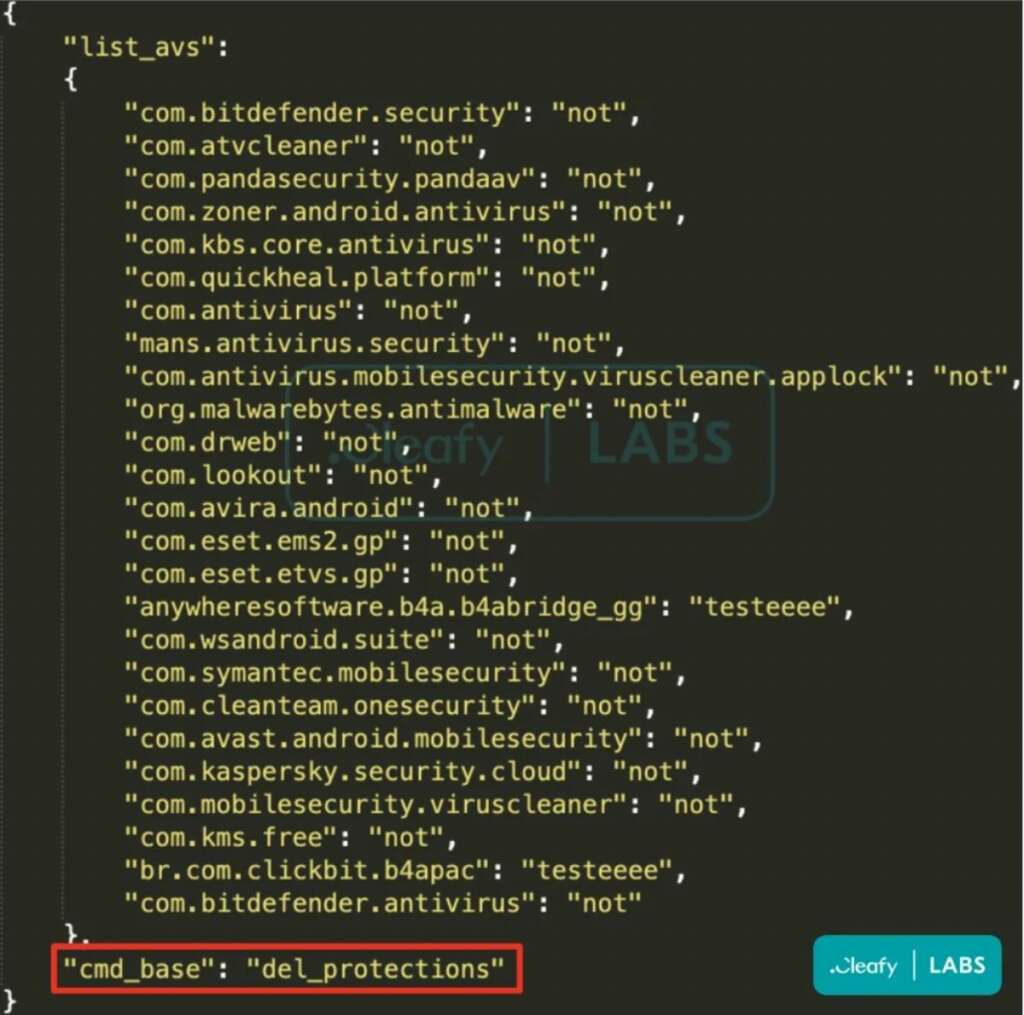

Per difendersi e nascondersi BRATA cerca attivamente i segni della presenza di AV sul dispositivo e tenta di eliminare gli strumenti di sicurezza rilevati prima di procedere alla fase di esfiltrazione dei dati.

Le nuove funzionalità, individuate dai ricercatori Cleafy nelle ultime versioni di BRATA, includono la funzionalità di keylogging, che integra la funzione di cattura dello schermo esistente. Tutte le nuove varianti hanno anche il tracciamento GPS sebbene, al momento, per gli analisti non sia chiaro come venga utilizzato.

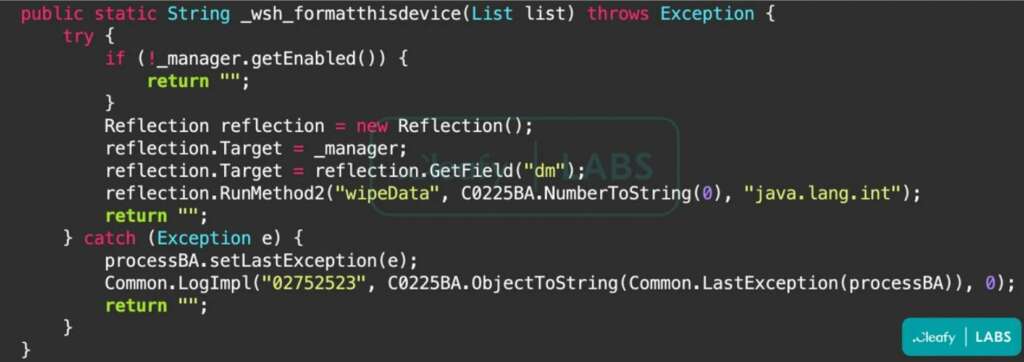

La più dannosa, tre le nuove funzionalità, è l’esecuzione del ripristino dei dati di fabbrica, che questi operatori eseguono nelle seguenti situazioni specifiche:

- l’operazione malevola è stata completata con successo e la transazione fraudolenta è terminata (cioè le credenziali sono state esfiltrate);

- l’applicazione ha rilevato che viene eseguita in un ambiente virtuale, molto probabilmente per protezione del sistema.

BRATA utilizza il ripristino per proteggersi ma cancellando i dati nel dispositivo danneggiano ulteriormente la vittima.

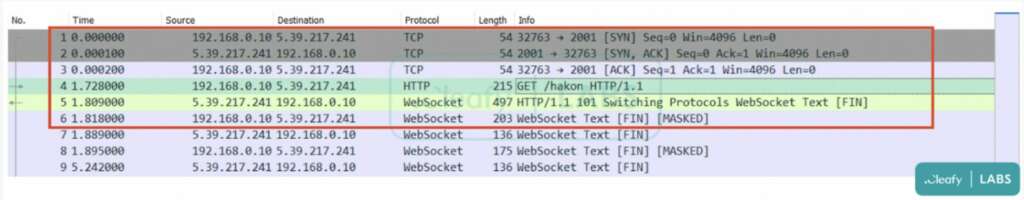

BRATA ha aggiunto anche nuovi canali di comunicazione per lo scambio di dati con il server C2 (Command & Control) e ora supporta HTTP e WebSocket.

L’opzione di WebSocket offre agli operatori malevoli altri vantaggi:

- un canale diretto e a bassa latenza, ideale per la comunicazione in tempo reale;

- ridotta possibilità di essere rilevato poiché WebSockets non ha bisogno di inviare headers con ogni connessione quindi risulta meno sospetto alle scansioni.

Cosa fare per difendersi dai Malware Android?

BRATA è solo uno dei tanti trojan bancari Android e RAT che circolano. Il modo migliore per evitare di essere infettati da loro è installare App solo dal Google Play Store, evitare APK da siti Web ambigui e scansionarli sempre, con uno strumento AV, prima di aprirli. Insomma si torna sempre alle regole minime di base sulle fonti dalle quali si scaricano le App.

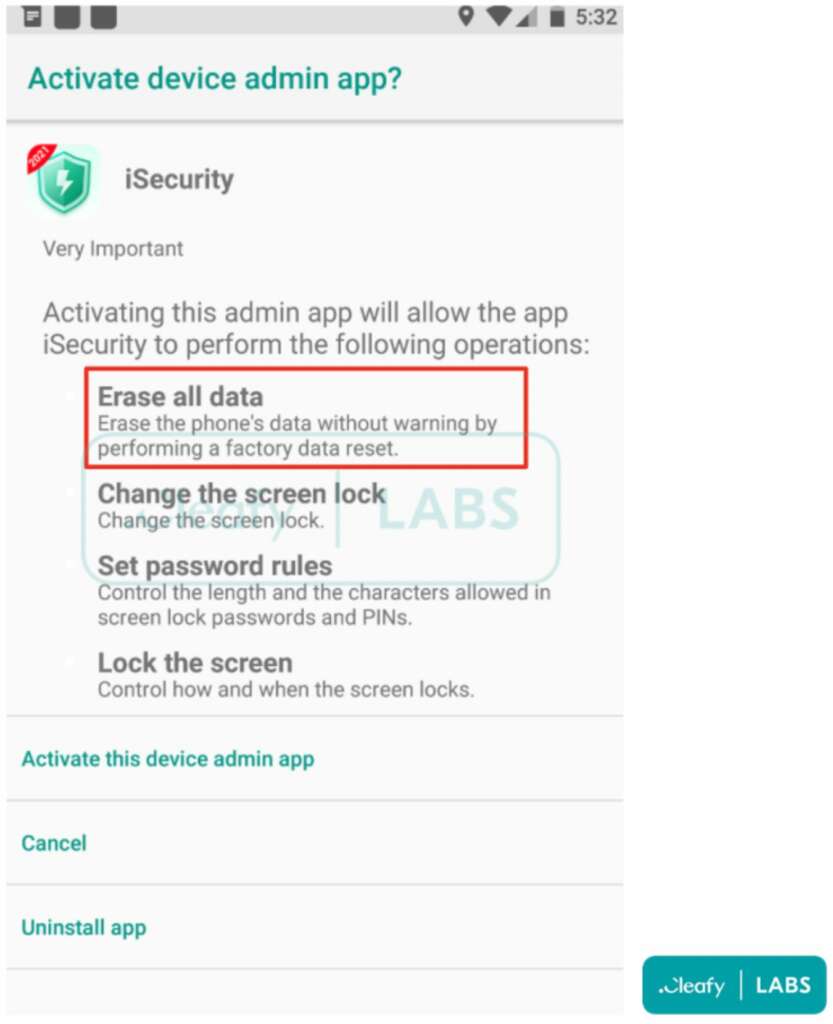

Durante l’installazione è necessario prestare sempre molta attenzione alle autorizzazioni richieste ed evitare di concedere quelle che sembrano non necessarie per le funzionalità principali dell’App in questione. Ancora meglio è leggere sempre prima di scaricare l’App quali saranno le autorizzazioni richieste. Il Play Store è abbastanza chiaro in merito.

Ultimo consiglio pratico è quello di monitorare il consumo sia della batteria sia dei dati consumati per identificare eventuali picchi insoliti attribuibili a processi dannosi in esecuzione in background.

Questi processi inoltre sottopongono il dispositivo ad una elaborazione dati anomala ad opera della CPU quindi anche il surriscaldamento eccessivo potrebbe rivelare una minaccia in corso, viceversa un leggero surriscaldamento è normale quando il dispositivo è in carica.

Come sempre i comportamenti attenti aiutano ad evitare una parte delle minacce.