Sommario

L’operazione “Classiscam”, nota come scam-as-a-service, ha ampliato la sua portata a livello globale, prendendo di mira un numero sempre maggiore di marchi, paesi e settori, causando danni finanziari ancora più gravi rispetto al passato.

Il Funzionamento di Classiscam

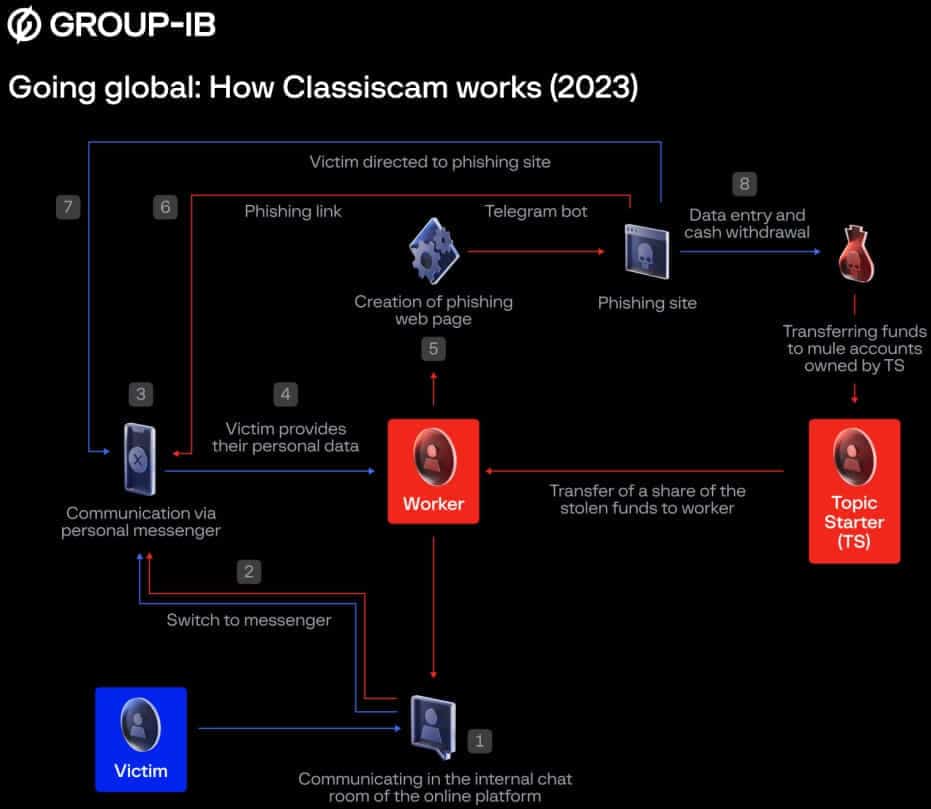

Simile a un’operazione di ransomware come servizio, questa operazione basata su Telegram recluta affiliati che utilizzano i kit di phishing del servizio per creare annunci e pagine false al fine di rubare denaro, informazioni delle carte di credito e, più recentemente, credenziali bancarie. I proventi vengono poi divisi tra gli sviluppatori e l’affiliato, con gli sviluppatori che ricevono il 20-30% del ricavato e l’affiliato che ottiene il resto.

Storia e Crescita di Classiscam

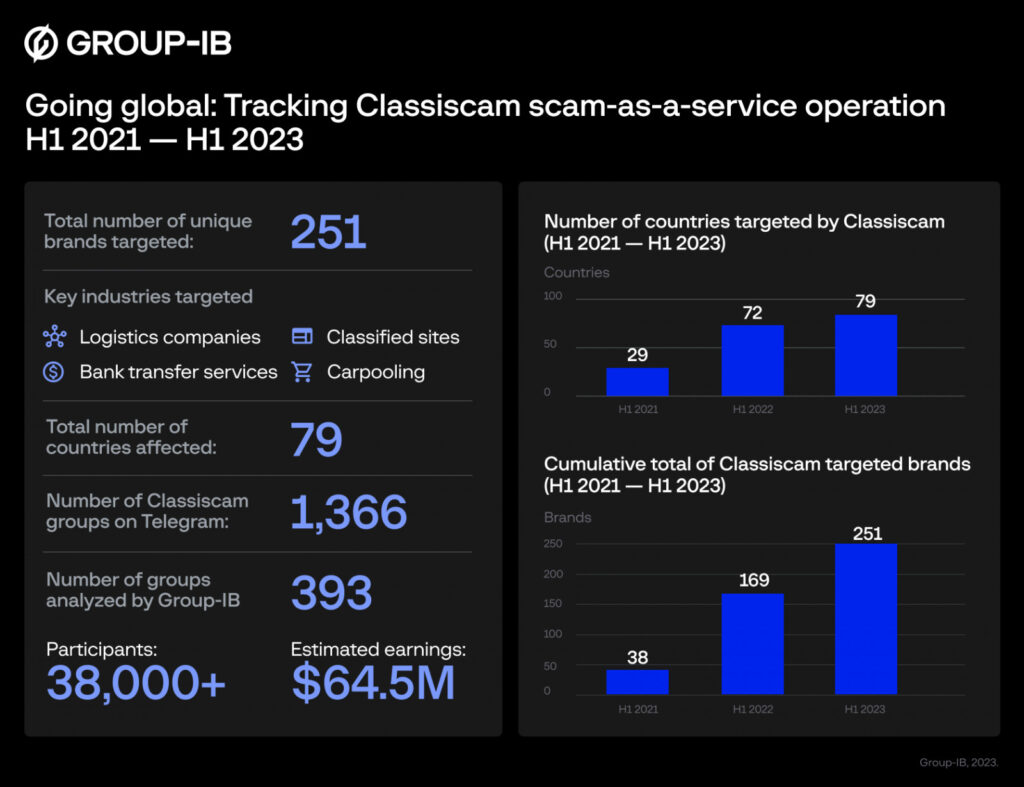

La piattaforma criminale è stata scoperta per la prima volta da Group-IB nel 2019. I ricercatori hanno segnalato che è cresciuta rapidamente, utilizzata da 40 gang di cybercriminali che hanno guadagnato $6,5 milioni nel corso del 2020. Nel 2021, la scala operativa di Classiscam è cresciuta ulteriormente, includendo 90 canali Telegram che vendono i kit di truffa, 38.000 membri registrati e un danno totale stimato di $29 milioni. Group-IB ha pubblicato nuove informazioni sull’operazione, rivelando che Classiscam ha guadagnato $64,5 milioni combinati truffando gli utenti di siti di annunci e rubando loro denaro e dettagli delle carte di pagamento. Il numero di marchi presi di mira è passato da 169 l’anno scorso a 251 quest’anno, e ora ci sono 393 gang criminali che prendono di mira gli utenti in 79 paesi, coordinandosi in uno dei 1.366 canali Telegram dell’operazione.

Focus Geografico e Vittime

Il focus principale di mira è l’Europa, con la Germania in cima alla lista delle vittime più colpite, seguita da Polonia, Spagna, Italia e Romania. Gli utenti internet del Regno Unito hanno perso l’importo medio più alto per transazione Classiscam, $865, mentre la media globale è di $353.

Automazione e Innovazioni

Group-IB segnala che Classiscam è diventato molto più automatizzato, utilizzando bot di Telegram per creare pagine di phishing e truffa in pochi secondi. Inoltre, la gerarchia delle gang che partecipano all’operazione è diventata più intricata e i siti di phishing sono stati notevolmente migliorati. Ora, i siti di phishing di Classiscam eseguono anche controlli di saldo per valutare le spese massime che possono addebitare a una vittima e presentano false pagine di accesso bancario per rubare le credenziali degli account e-banking delle persone. Gli analisti di Group-IB hanno identificato 35 gruppi di truffatori che utilizzano siti di phishing che imitano le pagine di accesso di 63 banche in 14 paesi, tra cui istituti finanziari in Belgio, Canada, Repubblica Ceca, Francia, Germania, Polonia, Singapore e Spagna.

Protezione e Prevenzione

Sfortunatamente, l’operazione Classiscam continua a crescere e a diventare più efficace nel rubare denaro alle persone, il che incoraggerà solo più cybercriminali ad unirsi alle sue file. Gli utenti di siti di annunci possono proteggersi da queste truffe non accettando mai di comunicare al di fuori del sistema di messaggistica del sito, evitando di inviare denaro ai venditori, trattando prezzi estremamente bassi come segnali di allarme e utilizzando solo metodi di pagamento sicuri che offrono protezione dalle frodi.

Cosa è Classiscam?

Classiscam è un’operazione di truffa come servizio basata su Telegram che mira a rubare denaro e informazioni finanziarie dagli utenti attraverso pagine e annunci falsi. La sua portata e complessità sono cresciute negli anni, rendendola una delle principali minacce nel panorama delle cyber minacce.