Nel marzo 2023, ricercatori di sicurezza hanno rivelato che attori minacciosi hanno abusato del software di comunicazione aziendale 3CX, utilizzando una versione compromessa del client desktop 3CX VoIP (Voice over Internet Protocol) per colpire i clienti dell’azienda. In questo articolo, analizzeremo i dettagli dell’attacco, l’applicazione compromessa e come le organizzazioni possono proteggersi.

Attacco alla catena di fornitura del software 3CX: client compromessi e minacce alla sicurezza

L’applicazione compromessa

L’app 3CX è un software di centralino telefonico automatico privato (PABX) che offre diverse funzioni di comunicazione agli utenti, tra cui videoconferenze, chat dal vivo e gestione delle chiamate. Il problema riguardava principalmente le versioni Electron (non web) per Windows e macOS. Secondo il sito web dell’azienda, oltre 600.000 aziende e 12 milioni di utenti quotidiani in tutto il mondo utilizzano il software VoIP IPBX di 3CX.

Come funziona l’attacco

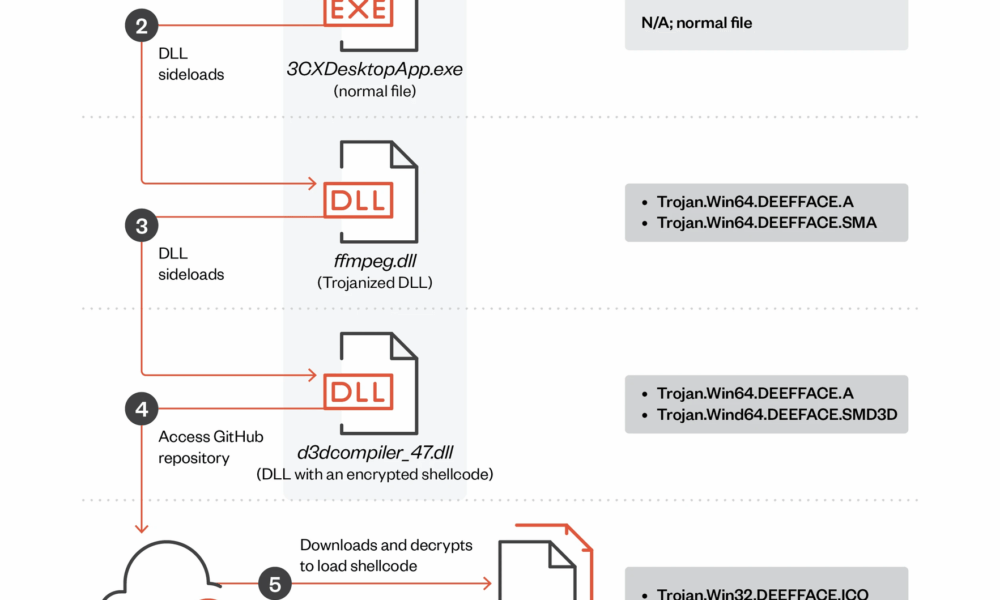

L’attacco è una catena multi-stadio in cui il primo passo coinvolge una versione compromessa dell’app desktop 3CX. L’infezione inizia con il caricamento di ffmpeg.dll, che legge e decifra il codice crittografato da d3dcompiler_47.dll. Il codice decifrato sembra essere il payload del backdoor che cerca di accedere alla pagina GitHub IconStorages per scaricare un file ICO contenente il server C&C criptato.

Possibili impatti

A causa del suo ampio utilizzo e della sua importanza nei sistemi di comunicazione delle organizzazioni, gli attori delle minacce possono causare danni significativi alle aziende che utilizzano questo software, ad esempio monitorando o dirottando sia la comunicazione interna che esterna.

Cosa possono fare le organizzazioni?

Le organizzazioni potenzialmente interessate dovrebbero smettere di utilizzare la versione vulnerabile e applicare le patch o le soluzioni alternative di mitigazione, se disponibili. I team IT e di sicurezza dovrebbero inoltre eseguire la scansione dei binari e dei build compromessi confermati e monitorare eventuali comportamenti anomali nei processi 3CX, concentrandosi in particolare sul traffico C&C.