Giovedì è stata osservata una nuova ondata di una campagna di sorveglianza mobile che ha come obiettivo la comunità uigura, nell’ambito di un’operazione di spyware di lunga data attiva almeno dal 2015, hanno rivelato i ricercatori di cybersicurezza.

Le intrusioni, originariamente attribuite a un attore di minacce chiamato Scarlet Mimic nel gennaio 2016, avrebbero compreso 20 diverse varianti del malware Android, camuffate da libri, immagini e una versione audio del Corano. Il malware, pur essendo relativamente poco sofisticato dal punto di vista tecnico, è dotato di ampie capacità di rubare dati sensibili da un dispositivo infetto, inviare messaggi SMS per conto della vittima, effettuare telefonate e tracciare la sua posizione. Inoltre, consente di registrare le telefonate in entrata e in uscita e l’audio circostante. “Tutto ciò lo rende uno strumento di sorveglianza potente e pericoloso”, ha dichiarato la società israeliana di cybersicurezza Check Point in un approfondimento tecnico, definendo lo spyware MobileOrder. Vale la pena notare che una parte della campagna è stata recentemente rivelata dai ricercatori del MalwareHunterTeam e di Cyble, in cui un libro scritto dal leader uiguro in esilio Dolkun Isa è stato usato come esca per diffondere il malware.

Spyware mobile

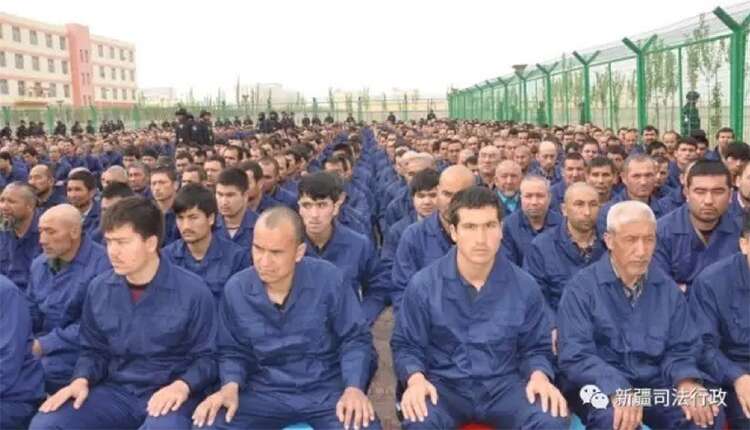

Check Point ha dichiarato di aver osservato artefatti MobileOrder in natura dal 2015 a metà agosto 2022, con l’eccezione del 2021, quando non ne è stato rilevato nessuno. Le campagne di attacco prevedono probabilmente l’uso di tattiche di social engineering per ingannare le vittime ignare e indurle a lanciare applicazioni dannose che fanno riferimento a documenti, foto e file audio apparentemente innocui. Queste applicazioni contengono una serie di esche, tra cui un PDF sulla guerriglia e immagini relative al dispiegamento di forze paramilitari a Ürümqi, la capitale della regione autonoma uigura dello Xinjiang, all’indomani dell’attacco mortale dell’aprile 2014. L’apertura dell’app rogue, a sua volta, lancia un documento esca progettato per distrarre l’obiettivo dal notare le azioni dannose in background. “Alcune versioni richiedono anche l’accesso Device Admin e root, il che non solo dà al malware pieno accesso al dispositivo, ma impedisce anche alla vittima di disinstallare facilmente l’applicazione”, hanno dichiarato i ricercatori. Altre funzionalità supportate da MobileOrder includono l’esecuzione di una shell remota e persino il rilascio di file Android Package (APK) aggiuntivi.

L’attribuzione della campagna a Scarlet Mimic, secondo Check Point, deriva da chiare sovrapposizioni di codice, infrastrutture condivise e dagli stessi modelli di vittimologia. Inoltre, l’uso continuo di MobileOrder segnala uno spostamento del vettore di attacco dalla sorveglianza dei desktop a quella dei cellulari, dato che l’attore è stato precedentemente collegato a un malware per Windows chiamato Psylo Trojan. Sebbene non sia chiaro quali di questi attacchi negli ultimi sette anni abbiano avuto successo, il fatto stesso che gli autori del malware continuino a distribuire lo spyware indica che alcuni di questi sforzi hanno dato i loro frutti. “La persistenza della campagna, l’evoluzione del malware e l’attenzione persistente nel colpire popolazioni specifiche indicano che le operazioni del gruppo nel corso degli anni hanno avuto successo in una certa misura”, ha dichiarato Check Point.