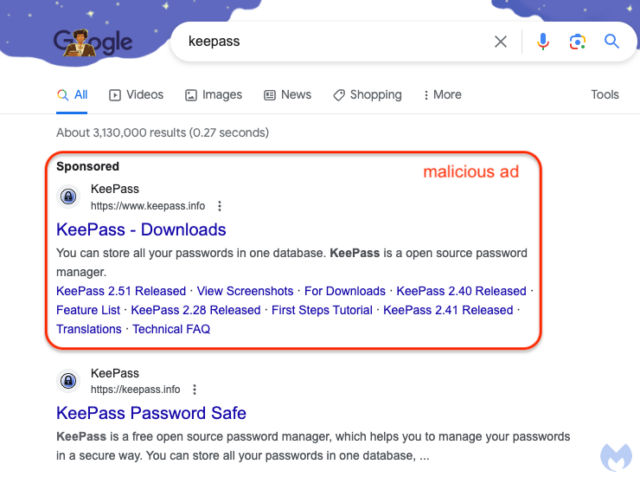

Google ha ospitato una pubblicità malevola così convincente che potrebbe aver ingannato anche gli utenti più esperti in materia di sicurezza che l’hanno incontrata.

Dettagli sulla pubblicità malevola

L’annuncio, che si spaccia per una promozione del gestore di password open-source Keepass, sembra autentico a prima vista. Dopo tutto, è su Google, che afferma di controllare gli annunci che ospita. Tuttavia, cliccando sull’annuncio, gli utenti vengono indirizzati a ķeepass[.]info, che a prima vista sembra il sito ufficiale di Keepass.

Il sito falso

Un’analisi più approfondita del link rivela che il sito non è autentico. In realtà, ķeepass[.]info, quando appare nella barra degli indirizzi, è solo un modo codificato di denotare xn--eepass-vbb[.]info, che sta promuovendo una famiglia di malware chiamata FakeBat. La combinazione dell’annuncio su Google con un sito web con un URL quasi identico crea una tempesta perfetta di inganno.

La rivelazione della truffa

“Prima gli utenti vengono ingannati dalla pubblicità di Google che sembra completamente legittima e poi di nuovo da un dominio simile”, ha scritto Jérôme Segura, responsabile dell’intelligence sulle minacce presso il fornitore di sicurezza Malwarebytes, in un post che ha rivelato la truffa. Le informazioni disponibili attraverso il Centro di Trasparenza degli Annunci di Google mostrano che gli annunci sono stati attivi da sabato e sono apparsi per l’ultima volta mercoledì. Gli annunci sono stati pagati da Digital Eagle, un inserzionista la cui identità è stata verificata da Google.

La tecnica di inganno

La tecnica che ha permesso al sito imbroglione xn--eepass-vbb[.]info di apparire come ķeepass[.]info è uno schema di codifica noto come punycode. Consente di rappresentare caratteri unicode in testo ASCII standard. Con attenzione, è facile notare una piccola figura simile a una virgola subito sotto la lettera k. Quando appare nella barra degli indirizzi, questa figura è altrettanto facile da perdere, soprattutto quando l’URL è supportato da un valido certificato TLS.

Storia delle truffe con punycode

L’uso di truffe malware potenziate da punycode ha una lunga storia. Due anni fa, i truffatori hanno utilizzato annunci Google per indirizzare le persone a un sito che sembrava quasi identico a brave.com, ma era in realtà un altro sito malevolo che promuoveva una versione falsa e malevola del browser.