Ricercatori della compagnia di sicurezza israeliana Check Point hanno rivelato questa settimana che un firmware maligno potrebbe mettere a rischio una varietà di router per reti domestiche e piccoli uffici, collegando questi dispositivi a una rete di hacker presumibilmente legati al governo cinese.

Il firmware maligno e le sue implicazioni

Secondo le informazioni rivelate da Check Point, un aggiornamento firmware per questi router include un backdoor, che permette agli hacker di stabilire controllo e una rete di trasferimento file sul router attaccato, permettendo l’invio di comandi a distanza, incluso l’upload, il download e la cancellazione di file.

L’obiettivo dell’attacco e le sue modalità

Sebbene l’attacco fosse centrato sui router TP-LINK, può essere applicato a modelli diversi. Lo scopo principale del firmware maligno sembra essere il trasferimento di informazioni tra l’obiettivo dell’attacco e i server di controllo dell’attaccante, in un modo che maschera l’attaccante alla vittima designata.

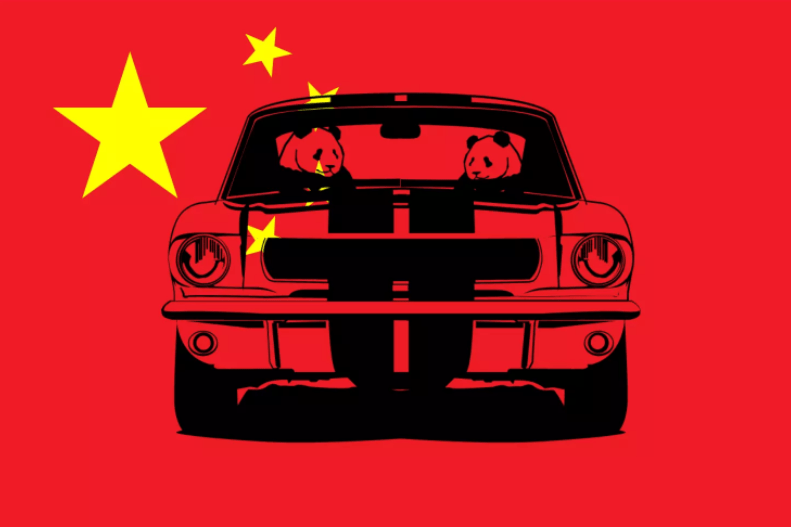

Il collegamento con “Mustang Panda”

Ulteriori ricerche da parte del personale di Check Point hanno rivelato che la struttura di controllo e i server erano collegati a “Mustang Panda”, un’Advanced Persistent Threat (APT), precedentemente identificata anche da compagnie come Avast ed ESET, come un gruppo operante per conto del governo cinese.

La scoperta del codice invasivo

I ricercatori di Check Point hanno scoperto il codice invasivo durante un’indagine su una serie di attacchi mirati contro figure europee coinvolte in affari di politica estera. Il componente principale del backdoor è un codice chiamato Horse Shell, un codice maligno che è in grado di eseguire comandi a distanza sul dispositivo infetto, trasferire ritmi da e verso di esso e trasferire informazioni a un indirizzo IP specifico utilizzando il protocollo SOCKS5.

L’implicazione dello Stato nell’attacco

Tom Malka, capo della ricerca cybernetica del Rakia Group, ha spiegato che questa è una tattica conosciuta. “Si tratta dello sfruttamento di router con versioni vulnerabili al fine di condurre attacchi sotto il manto dell’anonimato per il vero aggressore – soprattutto quando si tratta di aggressori sponsorizzati dallo Stato, che non vogliono avere un legame con lo Stato stesso per evitare sanzioni o un’eco mediatica”, spiega Malka.