Ricercatori di sicurezza hanno scoperto una nuova variante di hijacking dell’ordine di ricerca delle Dynamic Link Libraries (DLL) che potrebbe essere utilizzata dagli attori di minacce per eludere i meccanismi di sicurezza e eseguire codice malevolo sui sistemi operativi Microsoft Windows 10 e Windows 11.

Tecnica di Hijacking e Implicazioni di Sicurezza

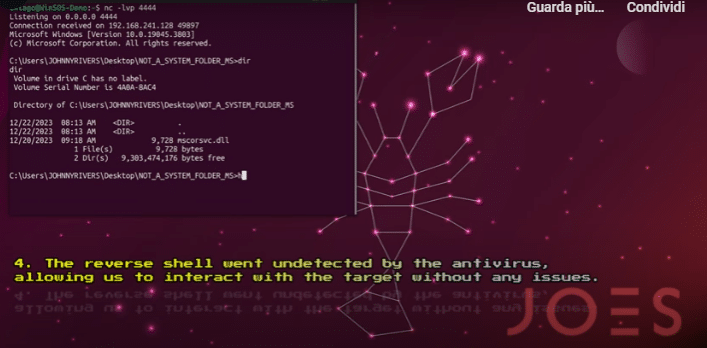

Questa tecnica sfrutta eseguibili comunemente trovati nella cartella WinSxS, considerata affidabile, e li compromette attraverso la classica tecnica di hijacking dell’ordine di ricerca DLL. La cybersecurity firm Security Joes ha rivelato in un nuovo rapporto che questo approccio permette agli avversari di eliminare la necessità di privilegi elevati quando tentano di eseguire codice malevolo su una macchina compromessa, introducendo anche binari potenzialmente vulnerabili nella catena di attacco.

L’hijacking dell’ordine di ricerca DLL, come suggerisce il nome, implica la manipolazione dell’ordine di ricerca utilizzato per caricare le DLL al fine di eseguire payload malevoli per scopi di evasione della difesa, persistenza e escalation dei privilegi.

Come Funziona l’Attacco

Gli attori di minacce sfruttano questa tecnica individuando applicazioni che non specificano il percorso completo delle librerie di cui hanno bisogno, affidandosi invece a un ordine di ricerca predefinito per localizzare le DLL necessarie sul disco. Gli attaccanti approfittano di questo comportamento spostando binari di sistema legittimi in directory non standard che includono DLL malevoli con nomi di legittimi, in modo che la libreria contenente il codice di attacco venga scelta al posto di quest’ultima.

Nuova Variante nel Folder WinSxS

La novità ideata da Security Joes prende di mira i file situati nella cartella “C:\Windows\WinSxS”. WinSxS, componente critico di Windows, è utilizzato per la personalizzazione e l’aggiornamento del sistema operativo per garantire compatibilità e integrità. L’idea è di trovare binari vulnerabili nella cartella WinSxS (ad esempio, ngentask.exe e aspnet_wp.exe) e combinarli con i metodi regolari di hijacking dell’ordine di ricerca DLL, posizionando strategicamente una DLL personalizzata con lo stesso nome della DLL legittima in una directory controllata dall’attore per ottenere l’esecuzione del codice.

Raccomandazioni per la Sicurezza

Security Joes avverte che potrebbero esserci ulteriori binari nella cartella WinSxS suscettibili a questo tipo di hijacking dell’ordine di ricerca DLL, richiedendo che le organizzazioni prendano precauzioni adeguate per mitigare il metodo di sfruttamento nei loro ambienti. Si consiglia di esaminare le relazioni padre-figlio tra i processi, con un focus specifico sui binari affidabili, e monitorare attentamente tutte le attività svolte dai binari residenti nella cartella WinSxS, concentrandosi sia sulle comunicazioni di rete che sulle operazioni sui file.