Sommario

Introduzione Il film “BlackBerry” narra la storia dell’ascesa e della caduta del celebre produttore di smartphone, che un tempo dominava il mercato prima di essere soppiantato dall’iPhone. La pellicola ripercorre le origini dell’azienda Research In Motion, le difficoltà incontrate nel lanciare il rivoluzionario dispositivo e i contrasti interni che ne hanno determinato la fine.

Le origini di Research In Motion e la nascita del BlackBerry

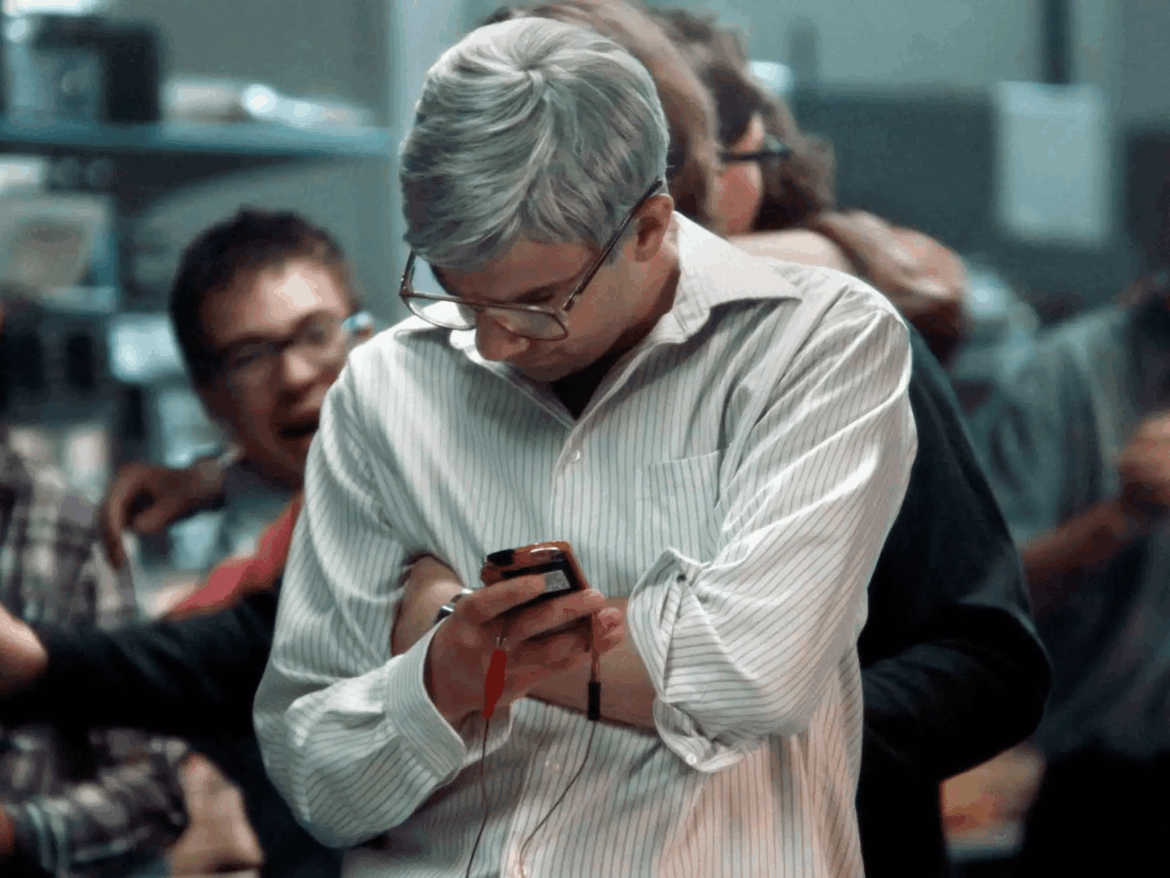

Il film inizia nel 1996, quando Research In Motion era una piccola azienda con sede a Waterloo, in Ontario, che vendeva modem. Jay Baruchel interpreta Mike Lazaridis, il genio della tecnologia dietro l’operazione, mentre Matt Johnson, che ha anche co-scritto e diretto il film, interpreta Douglas Fregin, il suo eccentrico partner. I due riescono a convincere l’investitore Jim Balsillie, interpretato da Glenn Howerton, a finanziare il loro progetto: un telefono in grado di gestire e-mail, giochi, musica e altre applicazioni, all’epoca un’idea rivoluzionaria.

Il successo del “CrackBerry” e le tensioni interne

Dopo un accordo cruciale con Bell Atlantic, che in seguito diventerà Verizon, nasce il BlackBerry. Il dispositivo diventa rapidamente un successo e crea dipendenza tra gli utenti, tanto da essere soprannominato “CrackBerry”. Tuttavia, le personalità contrastanti all’interno dell’azienda, ora trasferitasi in un lussuoso ufficio con a disposizione un jet privato, portano a scontri e tensioni.

L’inesorabile declino di BlackBerry

Nonostante i contrasti interni, il vero colpo di grazia per BlackBerry arriva con il lancio dell’iPhone di Apple nel 2007. Il film mostra come la compagnia entri in una spirale discendente, incapace di tenere il passo con le innovazioni di Apple e le nuove esigenze del mercato. La storia di BlackBerry diventa così un monito sul fatto che il successo e il fallimento spesso vanno di pari passo.