Sommario

Tre studenti universitari dello Utah si sono ritrovati intrappolati in un profondo canyon durante un’escursione, ma grazie alla funzione SOS d’emergenza via satellite dell’iPhone 14 Pro, sono stati salvati. La storia è stata riportata dalla stazione televisiva locale KUTV e ripresa da AppleInsider.

L’escursione prende una brutta piega

I tre studenti della BYU si stavano avventurando attraverso “The Squeeze”, un difficile percorso di arrampicata nel canyon di Emery County. Nonostante fossero preparati e informati sul percorso, si sono trovati di fronte a una sfida imprevista quando hanno raggiunto una profonda pozza d’acqua lungo il percorso. Jeremy Mumford, uno degli studenti, ha dichiarato che il canyon era probabilmente cambiato a causa dell’inverno particolarmente piovoso in Utah, rendendo la situazione più difficile del previsto.

L’arrivo dei soccorsi grazie all’iPhone 14 Pro

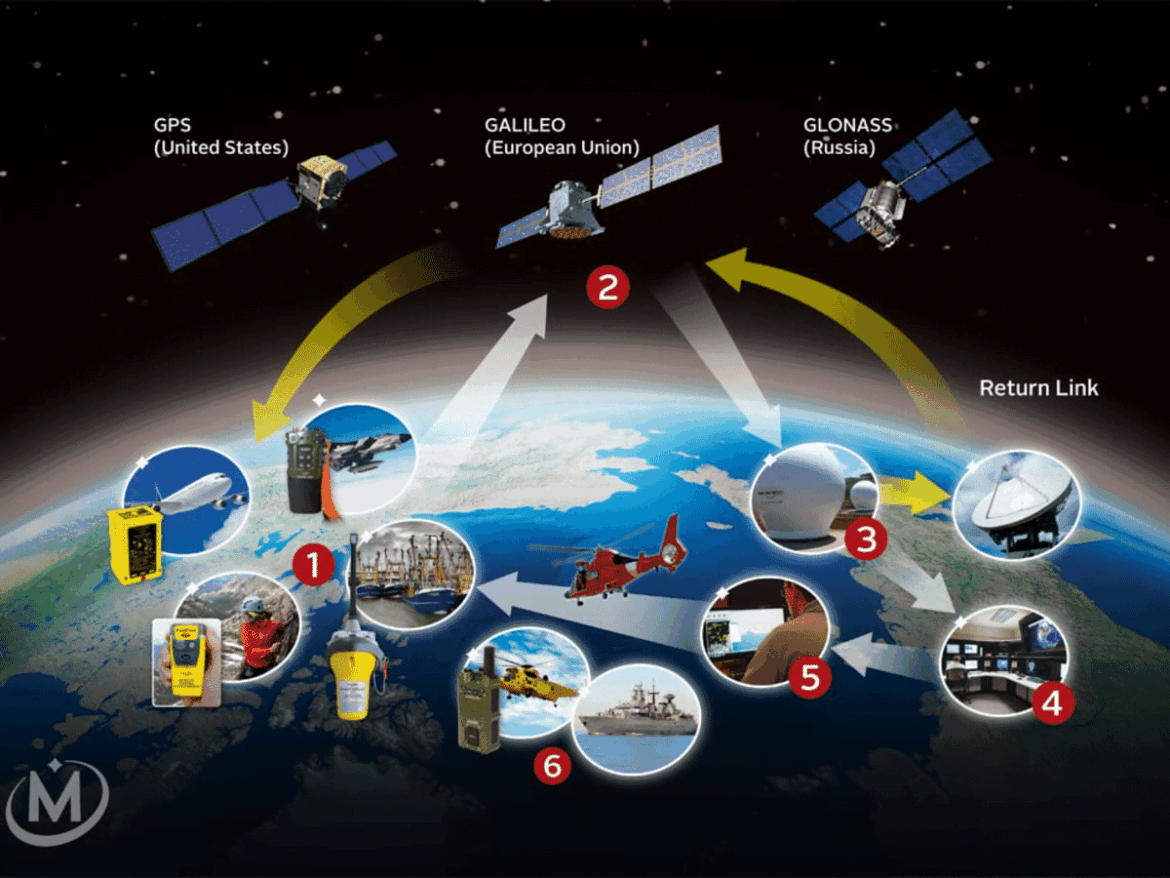

Incapaci di proseguire e con uno degli studenti che manifestava sintomi di ipotermia, il gruppo ha deciso di utilizzare la funzione SOS d’emergenza via satellite dell’iPhone 14 Pro per mettersi in contatto con i soccorritori. Nonostante la mancanza di copertura cellulare nella zona, gli studenti sono riusciti a inviare messaggi di testo con aggiornamenti sulla loro posizione e condizione ogni 20 minuti, quando riuscivano a stabilire una connessione satellitare.

Il salvataggio e l’elogio alla tecnologia

Grazie alle informazioni inviate dagli studenti, i soccorritori sono riusciti a localizzarli e a raggiungerli con l’ausilio di un elicottero. Una volta sul posto, le squadre di ricerca e soccorso hanno calato un soccorritore e hanno issato gli studenti in salvo uno alla volta. Dopo il salvataggio, i tre ragazzi hanno elogiato la funzione SOS d’emergenza via satellite dell’iPhone 14 Pro e hanno incoraggiato chiunque stia pianificando un’escursione simile a portare con sé un telefono dotato di capacità satellitari.