Parte da Gragnano, con il nuovo marchio 28 Pastai, di proprietà della Kylia Lab, la sfida della pasta di qualità certificata in blockchain. Dopo la rivoluzione del grano 100% italiano, la nuova frontiera è rappresentata, infatti, dalla tracciabilità della filiera con la nuova tecnologia a portata di smartphone. 28 Pastai, grazie alla collaborazione con Authentico, azienda campana leader nella certificazione di filiera in blockchain, fornisce un QR code che consente ai consumatori di rintracciare tutta la catena di produzione, dai campi di grano, alla semola selezionata dal mulino di fiducia, passando per il lento processo di essiccazione fino al confezionamento del singolo lotto di pasta. Il tutto con una trasparenza mai offerta prima da un pastificio.

Una novità, questa della certificazione del processo, che ha intenzione di mettere fine alle polemiche degli ultimi mesi sulla veridicità di alcune caratteristiche peculiari delle paste artigianali, come quella di Gragnano.

L’origine delle materie prime utilizzate, la tipologia di trafila, ma soprattutto i tempi e le temperature di essiccazione sono già una prerogativa produttiva del marchio 28 Pastai, che ha già ottenuto il riconoscimento IGP di Gragnano. In poche parole, citando una espressione cara a tutti i detrattori o semplicemente dubbiosi della tecnologia, “hanno messo la blockchain anche sulla pasta”.

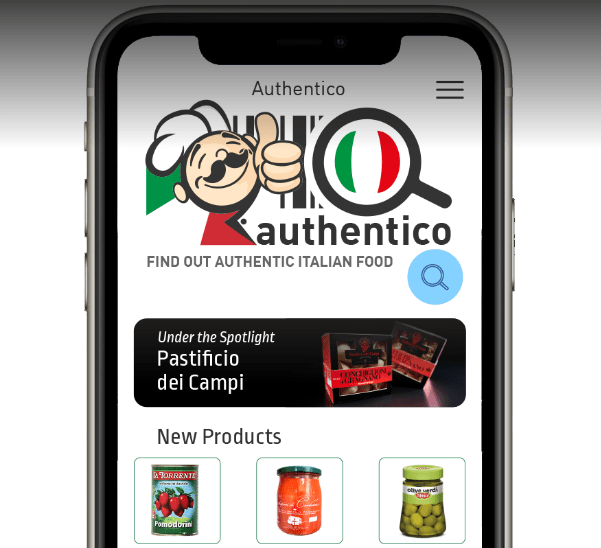

Pino Coletti, CEO e co fondatore di Authentico srl risponde alla domanda delle domande che riguarda il come si fa a sapere che tutto ciò che viene registrato in blockchain sia rispettato e quanto registrato corrisponda a verità

“In realtà non si può sapere. In quei processi dove sono uomini e non macchine ad inserire dati, a caricare documenti e certificati c’è sempre il rischio di una frode. Tuttavia il rischio è potenziale ma poco vicino alla realtà, per due motivi.

Il primo è che se devi mentire lo devono fare anche tutti i tuoi partner, nel senso che le informazioni inserite in autonomia da ogni attore di filiera devono poi “matchare” con quelli inseriti dagli altri. Quindi sarebbe un’operazione di corruzione del dato che coinvolge più di un soggetto (aziende alimentari che rischiano grosso in caso di falso) e che la rende più complessa, più semplice da sgamare, anche se non impossibile.

Aggiungiamo anche che non esistono ladri che vanno a rubare a viso scoperto e con un faro sulla fronte. Chi agisce nel torbido lo fa col favore delle tenebre. La blockchain è un faro puntato addosso che urla a tutto il mondo (autorità di sorveglianza sorprese) io sono diverso, sono onesto, sono trasparente, non ho nulla da nascondere. Quindi queste due circostanze, almeno per il momento, mettono al riparo da potenziali truffe. Per esperienza ti dico che quando visito le aziende, capisco subito dalla faccia degli imprenditori se quanto offro è adatto al loro modus operandi. In tanti casi mi offrono il caffè e mi accompagnano alla porta ed io sono felice di questo perché noi amiamo lavorare solo con le aziende che ci piacciono. E noi amiamo chi non ha nulla da nascondere.

Aggiungo che, a seconda delle filiere che gestiamo, ci sono dei casi dove sono le macchine (sia IoT in campo, sia macchine in produzione 4.0) che rilasciano i dati in autonomia sulla piattaforma BC che li “notarizza” senza intervento umano. In questo caso è difficile barare.

Quali sono le motivazioni che suggeriscono di attuare un’azione del genere ?

Come racconto sempre alle aziende quando presento Authentico Blockchain, oggi la tracciabilità di filiera in blockchain è una leva commerciale e marketing potentissima, per almeno 6 buone ragioni:

- perche’ la fiducia e’ la nuova “brand equity”

- perché i consumatori consapevoli scelgono solo prodotti di cui si fidano dell’origine

- perchè la polarizzazione dei consumi suggerisce di posizionarsi nella fascia premium (dove ci vogliono valori come etica, trasparenza e sostenibilità certificata)

- perche’ la trasparenza certificata fara’ la differenza tra essere o non essere scelti dal consumatore premium che spende di piu’

- perché l’italianità certificata è un valore dal forte differenziale competitivo,

genera fiducia nel consumatore e ne semplifica il processo di acquisto - perché il 50% dei consumatori non si fida di quel che viene scritto in etichetta, soprattutto quando si tratta delle parole “biologico“, “made in Italy” e “artigianale“.

28 Pastai che è un’azienda giovane, brillante e con sani valori ha subito capito che queste ragioni erano importantissime per entrare in un mercato maturo e presidiato

Questi risvolti possono sfociare in un token NFT o una criptovaluta per dare vita ad un sistema di finanza decentralizzata collegato questo processo

No. Abbiamo scelto una piattaforma che, pur essendo una fork di Ethereum, non avesse tra le sue finalità quella di creare criptovalute da immettere sul mercato. Il meccanismo di base della blockchain è lo stesso, ma le finalità sono differenti. Questo ci consente di avere dei costi di transazione (gas) molto bassi e di non inficiare sull’economicità della nostra offerta.