NOTA: Il Titolo “La Stampa pubblica una fake news sulla comunità ebraica e La Russa viene minacciato dalle Brigate rosse” è errato. L’errore è dovuto dall’assenza sulla fonte principale, la testata Moked.it, della modifica avvenuta all’articolo riportata come vuole la prassi delle rettifiche in rete. Su indicazione di un utente, Matrice Digitale ha ricevuto copia della newsletter del giorno 13 ottobre, ore 15.31 dove è presente la parola “inquietante” dal testo.

Ci scusiamo con il direttore, l’editore, la redazione, in particolare con Concita de Gregorio.

Le altre testate giornalistiche citate: Open, Secolo d’Italia, Huffington Post, Denaro, Globalist hanno riportato correttamente nel titolo la parola inquietante così come allo stesso modo c’è stata una modifica ad un passaggio riportato correttamente in forma originale da Open:

Il testo modificato senza indicazione di rettifica online da Moked.it è invece questo:

Anche in questo caso ci scusiamo con i direttori, gli editori e la redazione tutta delle testate citate.

NOTA: il giornale indicato come Secolo XIX è invece il giornale Secolo d’Italia ci scusiamo con i lettori

Considerazione dell’Autore dell’articolo: seppur l’utilizzo della parola “Inquietante” sia attribuibile all’house organ delle Comunità ebraiche Italiane, l’articolo non perde valore, anzi, dimostra come una parola non pesata in un contesto di tensione non solo sia stata interpretata come “eccessiva” dal corpo editoriale che l’ha utilizzata, ma che l’errore e la rettifica abbia dato interesse ai media mostrando di fatto un malcontento ed una divisione dalla variegata Comunità Ebraica, rappresentata in parte dalla testata moked.it.

Sull’aspetto giornalistico c’è da notare come una rettifica sul web, per principio di trasparenza nei confronti del lettore sia dovuta con il fine di fornire alle fonti la massima trasparenza che nel caso di Moked non c’è stata ed ha conseguentemente tratto in inganno coloro che si sono affidati ad una fonte diretta, soprattutto se giornalistica in questo caso specifico, per ricostruire l’evento oggetto dell’articolo e del dibattito pubblico italiano.

NOTA: L’articolo chiude con una domanda: Su questo fronte si apre un’altra questione: Huffington Post, Open e le altre testate rettificheranno gli articoli pubblicati che riportano una notizia falsa oppure continueranno a fare guerra alle fake news senza che sia accaduto questo?

In virtù dei riscontri avuti via mail la domanda da porre è: Moked.it pubblicherà l’avvenuta rettifica dei due punti da noi evidenziati nel testo principale oppure lascerà ai suoi lettori, come sconosciuta, la modifica cedendo spazio solo al “caso giornalistico” tirato in ballo da altre testate che hanno avuto accesso alla newsletter, mai riportate negli articoli, su cui si gettano ancora più ombre sulle motivazioni della rettifica, avvenuta, ma non comunicata?

Prima di iniziare sapevi che?

- Gianfranco Fini, stimato dal mondo ebraico per la sua presa di posizione contro il passato fascista della destra, ha dichiarato nelle settimane precedenti ai media che la Meloni già a suo tempo seguì la sua strada

- L’ex Portavoce della Comunità Ebraica di Roma Ester Mieli, giornalista, è stata eletta in Parlamento con i voti di Fratelli d’Italia vincendo il confronto con Monica Cirinnà del Partito Democratico

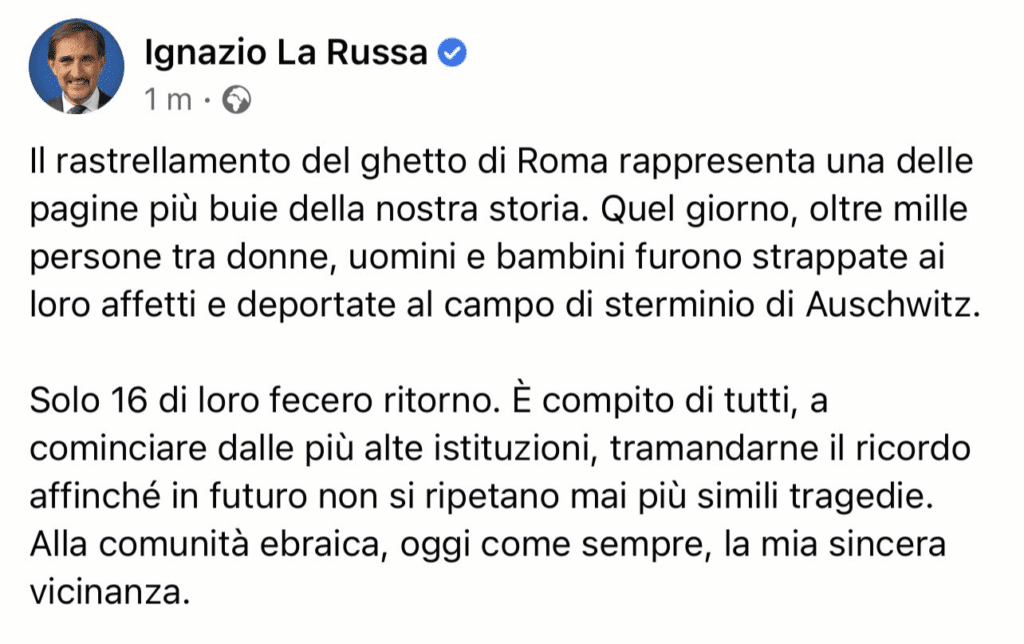

- Ignazio La Russa ha pubblicato oggi un post dove descrive “Pagina più buia” il rastrellamento del ghetto di Roma esprimendo vicinanza al popolo ebraico

Ignazio La Russa è stato raggiunto da una duplice minaccia delle Brigate Rosse che hanno esposto la stella a 5 punte su una serranda della sede che fu del Msi e ora di Fratelli d’Italia, nel quartiere Garbatella a Roma ed una nei pressi del Colosseo. L’atto è stato condannato da tutte le forze politiche dopo che in Italia c’è stata una polemica spinosa sulla nomina di Presidente del Senato avuta dallo stesso La Russa.

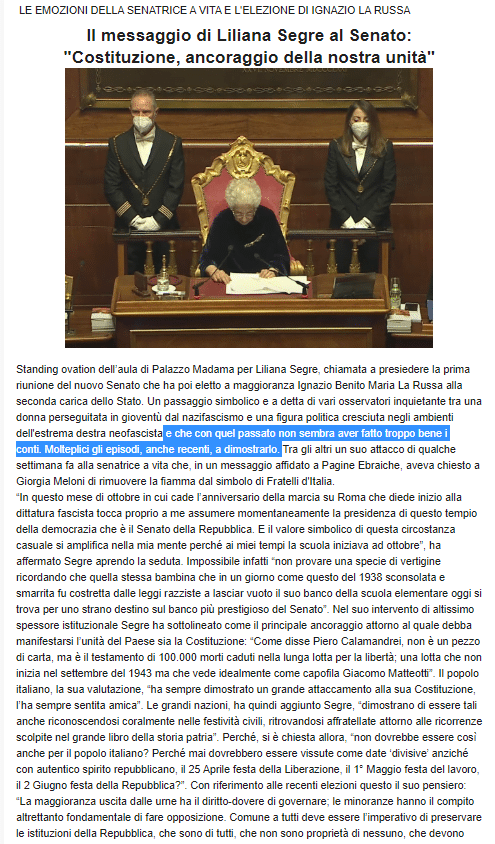

La Russa è stato nominato seconda carica dello Stato a pochi giorni dal centenario della marcia su Roma rafforzando la simbologia temporale sia per le aderenze ideologiche che lo stesso senatore di Fratelli d’Italia ha mai rinnegato sia per le posizioni del partito della Meloni associate negli anni ai nostalgici degli anni 20. Il passaggio di consegne, coincidenza del destino, è avvenuto dal simbolo della memoria del genocidio antisemita, la senatrice a vita Liliana Segre, ad Ignazio Benito La Russa. La maggior parte della narrazione giornalistica e politica ha visto in questa coincidenza temporale un segnale di pacificazione nel quale il nuovo corso parlamentare mette alle spalle eventuali conflitti ideologici e si arma congiuntamente, così come auspicato dalla Segre, contro il linguaggio dell’odio presente non solo nello spazio reale, anche in quello virtuale come nelle piazze social.

Il caso Segre

Nel clima d’odio generale è stata diffusa una notizia pregiudizievole nei confronti del Senatore La Russa, della Comunità Ebraica Italiana ed in piccola parte di Liliana Segre. Alcuni organi di informazione con articoli senza firma, hanno diffuso la notizia che il giornale delle Comunità Ebraiche Italiane, moked.it, ha definito il passaggio di consegne tra la Segre ed La Russa “inquietante”.

Tra le notizie figurano Open di Mentana, baluardo dell’informazione dedita al contrasto delle fake news, Huffington Post del gruppo Gedi (Repubblica-La Stampa), Globalist, linea editoriale spostata anch’essa sulla società aperta seppur non sia una testata giornalistica, il giornale economico Il Denaro ed il giornale schierato a destra Secolo d’Italia. Le notizie fanno riferimento ad un editoriale del portale moked.it dove non è evidente alcuna parola “inquietante”. (perchè non rettificato pubblicamente)

Indicare tra virgolette “inquietante” nel titolo, fa riferimento ad una citazione esplicata nell’articolo a cui si fa riferimento ed è visibile che la parola non è presente nel testo. ( perchè non rettificata pubblicamente da Moked)

Ancora più “inquietante” che nel testo di Open figuri un virgolettato che sul sito non è presente e nemmeno indicato come rettifica. ( perchè non rettificata pubblicamente da Moked)

Il Secolo d’Italia fornisce una risposta ai suoi lettori individuando la frase “un passaggio simbolico e a detta di vari osservatori inquietante tra una donna perseguitata in gioventù dal nazifascismo e una figura politica cresciuta negli ambienti dell’estrema destra neofascista e che con quel passato non sembra aver fatto troppo bene i conti”. Una dura presa di posizione che ricalca un commento pubblicato da La Stampa di Concita De Gregorio

Secondo alcune ricostruzioni il testo è stato modificato, o meglio rettificato, ma la realtà è un’altra: la De Gregorio ha pubblicato una notizia citando una fonte pubblica e aperta a tutti aggiungendo a sua discrezione un termine ascrivibile all’hate speech come “inquietante“. Moked.it non ha pubblicato alcuna rettifica come prevede il buon costume quando sul web vengono modificati gli articoli oppure perchè aveva nulla da rettificare e quindi non c’è stato bisogno. (confermiamo la buona prassi che dovrebbe contraddistinguere tutte le testate web)

A chi ha giovato questa licenza della De Gregorio contro La Russa strumentalizzando le Comunità Ebraiche di tutta Italia con una fake news?

D’obbligo le scuse a Concita de Gregorio

La risposta è semplice: allo stesso contesto che il nuovo corso parlamentare ha condannato fermamente e insieme al più alto simbolo costituzionale vivente nella lotta all’odio in rete e sui social. Peccato per lei che gli antisemiti non c’entrano, peccato per lei che “i fascisti” sono gli aggrediti. Matrice Digitale ha denunciato più volte il mal costume di strumentalizzare questioni afferenti all’antisemitismo e inerenti l’ebraismo per fini politici, divisivi, che generano uno scontro ingiustificato in un dibattito pubblico che dovrebbe essere civile su questioni così sensibili. (NOTA buona parte del contesto non cambia seppur cambi il protagonista da De Gregorio a Moked.it)

L’odio negli ultimi giorni ha coinvolto molti attori della società civile nazionale, per la maggior parte ideologicamente schierata al Partito Democratico, e non è un caso che, dopo lo striscione delle BR, sia leader politici, Enrico Letta, sia giornalisti attivisti, ad esempio Iacoboni de La Stampa, in prima linea si sono ravveduti ed hanno provveduto a calmierare i propri seguaci consci evidentemente che il clima di odio, tanto diffuso da scomodare le BR, è stato alimentato da chi ha denunciato la venuta del fascismo in Italia con il governo Meloni senza che questo si insediasse ed è lo stesso La Russa a rimarcare la violenza subita proprio dai detrattori del suo partito.