Questo secondo il Threat Intelligence Team di Malwarebytes, che ha riferito che da marzo ad agosto, il gruppo di ransomware LockBit ha accumulato più infezioni confermate – 430 – rispetto ai suoi quattro concorrenti più vicini messi insieme.

In un post sul blog di giovedì, il fornitore di antimalware ha stimato che LockBit è stato in grado di stabilire un ritmo costante di attacchi, portando circa 70 vittime al mese. A titolo di confronto, il ceppo di ransomware numero due, Conti, ha registrato solo 127 infezioni totali tra marzo e la fine di agosto, il che rappresenta meno di due mesi di normale attività di LockBit.

Malwarebytes attribuisce questa attività prolifica in parte al modo in cui LockBit affronta gli attacchi ransomware. Piuttosto che cercare di farsi un nome vantandosi di infezioni di alto profilo contro grandi obiettivi, il gruppo di LockBit ha scelto di rimanere relativamente sotto il radar.

Senza i titoli dei giornali e le affermazioni audaci che li metterebbero sotto i riflettori, Malwarebytes ritiene che LockBit sia stato in grado di evitare gran parte dell’attenzione indesiderata della polizia e del governo che altre crew di ransomware attirano.

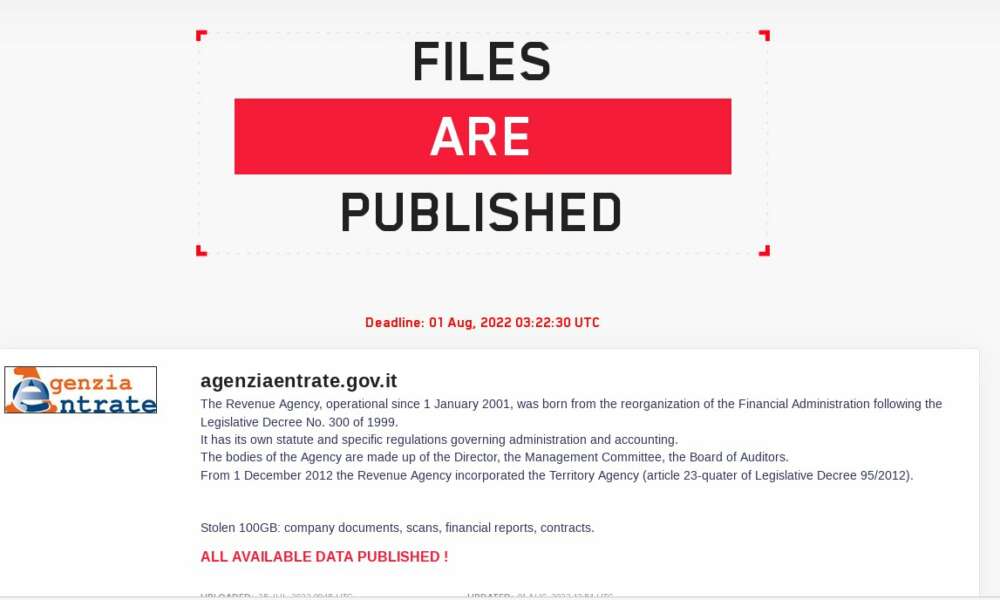

Tuttavia, se LockBit si trova ad attirare maggiore attenzione, i suoi giorni di movimento nell’ombra potrebbero essere contati. Il gruppo di ransomware ha rivendicato la responsabilità di alcuni attacchi degni di nota, tra cui la recente violazione del fornitore di certificati digitali Entrust; l’azienda non ha commentato la rivendicazione di LockBit e non ha risposto alle richieste di commento.

“Non possiamo fare a meno di chiederci quanto durerà”, ha dichiarato il Malwarebytes Threat Intelligence Team a proposito del relativo anonimato di LockBit. “LockBit è stata la minaccia ransomware più attiva di tutto il 2022 ed è impossibile pensare che da qualche parte non ci sia una squadra di agenti dell’FBI che sta tramando la sua fine”.

A chi serve la crittografia?

Tra le tendenze più sorprendenti del rapporto c’è l’inizio di una possibile migrazione dall’uso della crittografia dei dati da parte dei criminali informatici. Malwarebytes ha sottolineato l’aumento dei gruppi di ransomware che rinunciano al processo di crittografia e si limitano a estorcere alle vittime la minaccia di rivelare i dati, suggerendo che il blocco dei dati da parte del proprietario potrebbe diventare obsoleto.

“Da quando le bande di ransomware hanno iniziato ad adottare tattiche di ‘big game’ circa cinque anni fa, le competenze richieste per un attacco di successo sono cambiate”, hanno spiegato i ricercatori.

“In un attacco ‘big game’, il malware di crittografia è una merce: le competenze che determinano il probabile successo di un attaccante sono la capacità di trovare un obiettivo, comprenderne il valore e quindi introdursi nella sua rete e operare senza essere scoperti”.

Anche l’invasione dell’Ucraina da parte della Russia ha avuto un impatto significativo sul modo in cui gli operatori di ransomware fanno affari. Malwarebytes ha osservato che i suoi ricercatori hanno visto molti gruppi ripensare il loro approccio al crimine informatico, in particolare quando si tratta di riscuotere i pagamenti.

“Se il ransomware crittografico cessa di generare entrate significative, gli operatori si orienteranno semplicemente verso altre forme di attacco. La pressione in tal senso è iniziata con il miglioramento dei backup che ha innescato il passaggio alla “doppia estorsione” ed è aumentata a seguito della guerra della Russia in Ucraina”, ha spiegato il fornitore di sicurezza.

“Dall’inizio della guerra, le bande di ransomware hanno trovato più difficile essere pagate a causa della minaccia di sanzioni, e una delle bande di più alto profilo è scomparsa completamente come conseguenza diretta”.

In altri casi, gli esperti di sicurezza potrebbero vedere motivazioni politiche dove non ce ne sono. Ad esempio, negli ultimi mesi gli Stati Uniti rimangono il bersaglio più popolare degli attacchi ransomware.

Sebbene alcuni possano attribuire questo fenomeno alle tensioni in corso tra Stati Uniti e Russia, il team di Malwarebytes Threat Intelligence sostiene che ci sono ragioni più pratiche per cui le crew del crimine informatico guardano all’America.

“Gli Stati Uniti continuano a sopportare il peso degli attacchi ransomware, anche se la loro preminenza riflette probabilmente le dimensioni della loro economia dei servizi e il gran numero di potenziali vittime piuttosto che un obiettivo deliberato”, ha dichiarato Malwarebytes. “Pochi paesi sfuggono all’attenzione e i 175 attacchi noti di agosto si sono diffusi in 43 paesi diversi come Lussemburgo, Qatar e Gabon”.