Sommario

MuddyWater, un noto attore statale iraniano, è stato collegato a una nuova campagna di spear-phishing che prende di mira due entità israeliane. L’obiettivo finale è il dispiegamento di un legittimo strumento di amministrazione remota chiamato “Advanced Monitoring Agent” di N-able.

Dettagli della campagna

La società di cybersecurity Deep Instinct, che ha rivelato i dettagli degli attacchi, ha affermato che la campagna “mostra TTP (Tactics, Techniques, and Procedures) aggiornate rispetto alle precedenti attività di MuddyWater”. In passato, MuddyWater ha utilizzato catene di attacco simili per distribuire altri strumenti di accesso remoto come ScreenConnect, RemoteUtilities, Syncro e SimpleHelp.

Sebbene questa sia la prima volta che MuddyWater viene osservato nell’utilizzo del software di monitoraggio remoto di N-able, ciò sottolinea il fatto che il modus operandi, sostanzialmente immutato, continua a garantire un certo livello di successo all’attore minaccioso.

Background di MuddyWater

Il gruppo sponsorizzato dallo stato è una squadra di cyber spionaggio ritenuta un elemento subordinato all’interno del Ministero dell’Intelligence e della Sicurezza (MOIS) dell’Iran. Si unisce ad altri cluster affiliati al MOIS come OilRig, Lyceum, Agrius e Scarred Manticore. È attivo dal 2017.

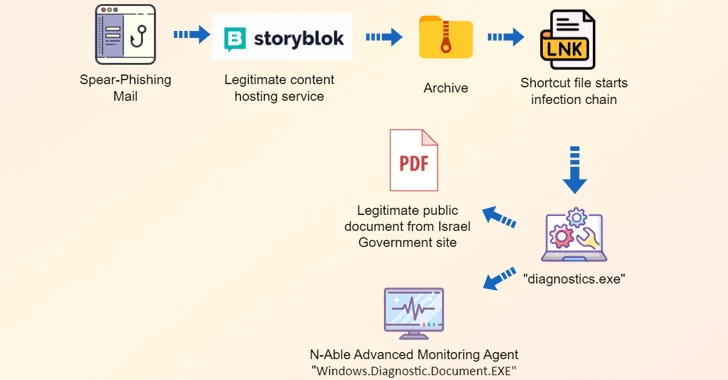

Le precedenti sequenze di attacco hanno comportato l’invio di e-mail di spear-phishing con link diretti e allegati in formato HTML, PDF e RTF contenenti link ad archivi ospitati su varie piattaforme di condivisione file.

Evoluzione delle tattiche

Ciò che differenzia questa campagna dalle precedenti è l’uso di un nuovo servizio di condivisione file chiamato Storyblok per avviare un vettore di infezione multi-fase. “Contiene file nascosti, un file LNK che avvia l’infezione e un file eseguibile progettato per mostrare un documento esca mentre esegue Advanced Monitoring Agent”, ha dichiarato il ricercatore di sicurezza Simon Kenin.

Dopo l’infezione, l’operatore di MuddyWater si connetterà all’host infetto utilizzando lo strumento legittimo di amministrazione remota e inizierà a eseguire operazioni di ricognizione sul target.

Con l’emergere di nuove capacità malevole da parte dell’Iran, Deep Instinct ha anche rilevato che gli attori di MuddyWater stanno sfruttando un nuovo framework di comando e controllo chiamato MuddyC2Go, successore di MuddyC3 e PhonyC2.