Una nuova versione del malware Jupyter Infostealer è emersa con modifiche mirate a stabilire una presenza persistente e furtiva sui sistemi compromessi. I ricercatori di VMware Carbon Black hanno rilevato nuove ondate di attacchi che sfruttano modifiche ai comandi PowerShell e firme di chiavi private per mascherare il malware come un file firmato legittimamente.

Jupyter Infostealer: tattiche SEO e malvertising

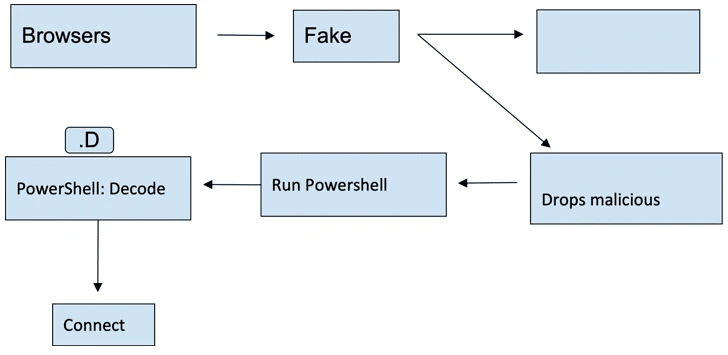

Jupyter Infostealer, conosciuto anche come Polazert, SolarMarker e Yellow Cockatoo, ha un passato nell’uso di tattiche di manipolazione SEO e malvertising come vettore di accesso iniziale, ingannando gli utenti che cercano software popolari e inducendoli a scaricare il malware da siti web dubbi.

Le sue capacità includono il furto di credenziali e l’instaurazione di comunicazioni C2 criptate per esfiltrare dati ed eseguire comandi arbitrari. L’ultima serie di artefatti utilizza vari certificati per firmare il malware, conferendogli un’apparenza di legittimità, per poi attivare la catena di infezione al momento del lancio.

Cybersecurity e evoluzione del malware

Questo sviluppo si inserisce in un contesto in cui il malware stealer, offerto in vendita nel sottobosco cybercriminale, continua a evolversi con nuove tattiche e tecniche, abbassando la barriera all’ingresso per attori meno esperti.

Tra questi, l’aggiornamento di Lumma Stealer, che ora incorpora un loader e la capacità di generare build casuali per un’obfuscation migliorata. Questo trasforma il malware da un semplice stealer a un software dannoso capace di caricare attacchi di secondo livello, come il ransomware.

Jupyter infostealer e altri malware

Anche la famiglia di malware Mystic Stealer ha ricevuto costanti miglioramenti, aggiungendo una funzionalità di loader alle sue capacità di furto di informazioni. Le modifiche hanno portato a un aumento della popolarità tra gli attori della minaccia criminale che sfruttano la sua funzionalità di loader per distribuire ulteriori famiglie di malware, inclusi RedLine, DarkGate e GCleaner.

La natura in costante evoluzione di tali malware è ulteriormente esemplificata dall’emergere di stealers e trojan di accesso remoto come Akira Stealer e Millenium RAT, dotati di varie funzionalità per facilitare il furto di dati.

Carico di malware e botnet

La divulgazione arriva anche mentre i loader di malware come PrivateLoader e Amadey sono stati osservati nell’infezione di migliaia di dispositivi con una botnet proxy denominata Socks5Systemz, attiva dal 2016. Bitsight ha identificato almeno 53 server legati alla botnet, distribuiti in Francia, Bulgaria, Paesi Bassi e Svezia.

L’obiettivo finale della campagna è trasformare le macchine infette in proxy capaci di inoltrare traffico per altri attori, legittimi o meno, come ulteriore strato di anonimato. Si sospetta che gli attori della minaccia siano di origine russa, data l’assenza di infezioni nel paese.