Il ricercatore di Akamai Ben Barnea ha trovato una nuova importante vulnerabilità in un componente di Internet Explorer, classificata come CVE-2023-29324 e con un punteggio base CVSS di 6,5.

Di cosa si tratta

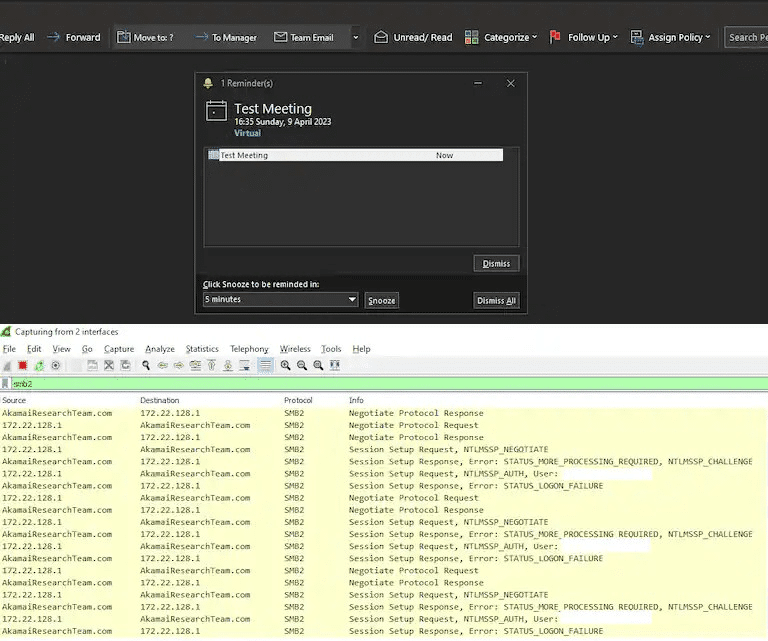

Tra le correzioni presentate nell’ambito del Patch Tuesday di marzo 2023 c’è ne stata una relativa alla vulnerabilità critica di Outlook (CVE-2023-23397). Tale difetto consentiva a un utente malintenzionato non autenticato su Internet di costringere un client Outlook a connettersi a un server arbitrario e presidiato dall’attaccante, comportando un furto delle credenziali NTLM (NT LAN Manager). Si trattava di una vulnerabilità zero-click, ovvero che poteva essere attivata senza alcuna interazione da parte dell’utente. Un difetto critico di escalation dei privilegi in Outlook che il Microsoft Threat Intelligence, ha affermato essere stato sfruttato dagli attori delle minacce russe in attacchi mirati a entità europee per almeno un anno.

La nuova vulnerabilità

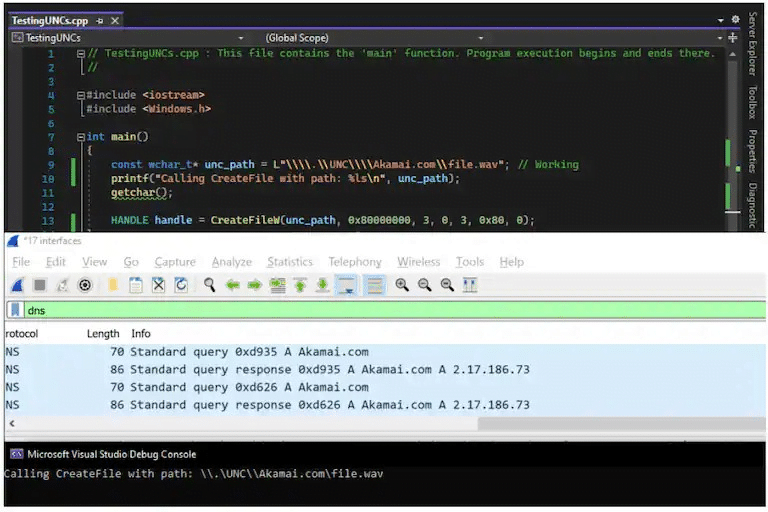

In pratica la vulnerabilità farebbe sì che la funzione API di Windows “MapUrlToZone“ che è stata scelta come misura di sicurezza per mitigare la vulnerabilità critica di Outlook CVE-2023-23397, possa considerare erroneamente un URL su Internet come locale e attendibile. Ciò potrebbe consentire ancora ad Outlook di connettersi ad un server remoto arbitrario e portare al furto di credenziali NTLM.

“Questo problema sembra essere il risultato della complessa gestione dei path in Windows“, commenta il ricercatore di Akamai Ben Barnea che nel post sul blog Akamai ha dimostrato come aggirare la mitigazione del Patch Tuesday Microsoft di marzo 2023 sfruttando ancora la vulnerabilità originale di Outlook per portare all’autenticazione NTLM su un server remoto.

Misure di mitigazione

Il problema è stato divulgato responsabilmente a Microsoft e risolto nel Patch Tuesday di maggio 2023.

“Sebbene Microsoft abbia annunciato il ritiro dell’applicazione Internet Explorer 11 su determinate piattaforme e l’applicazione Microsoft Edge Legacy sia deprecata, le piattaforme MSHTML, EdgeHTML e di scripting sottostanti sono ancora supportate“, si legge nel bollettino di sicurezza. Pertanto per rimanere completamente protetti e affrontare le vulnerabilità nella piattaforma MSHTML e nel motore di scripting, Microsoft consiglia agli utenti di installare gli aggiornamenti cumulativi di Internet Explorer.

Tutte le versioni di Microsoft Windows risultano interessate.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.