Aggiornamento del 17.04.2024:

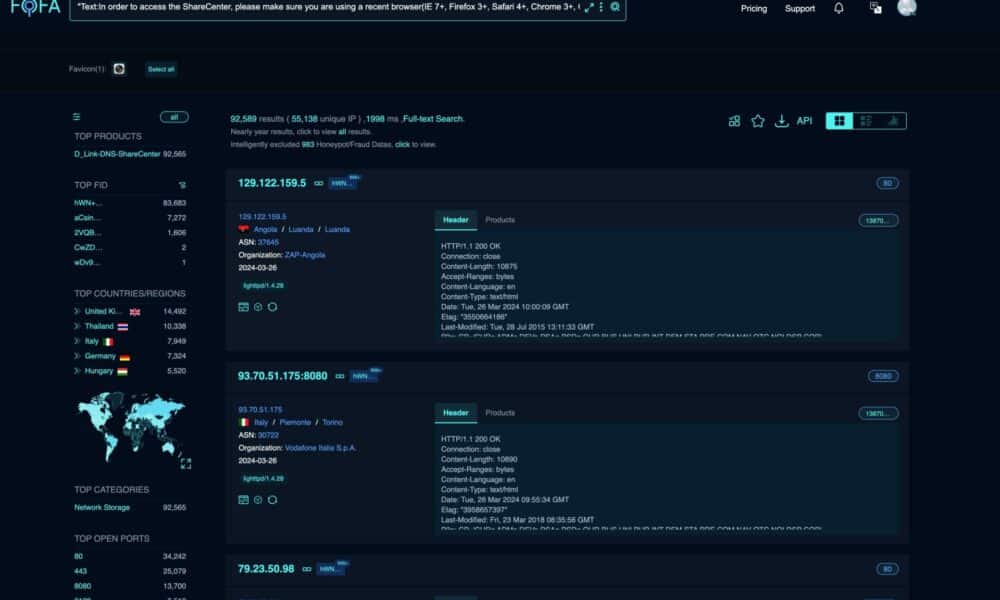

Il 26 marzo 2024, una ricerca di sicurezza di terze parti, VulDB Coordination, ha portato alla nostra attenzione la comunicazione pubblica di una vulnerabilità che riguarda i modelli di Network Associated Storage (NAS) DNS-340L, DNS-320L, DNS-327L e DNS-325: la vulnerabilità segnalata è un attacco di Command Injection e Backdoor Account per l’interfaccia di gestione web dei dispositivi, che consente a un utente malintenzionato di sfruttare i dispositivi.

Questo exploit riguarda prodotti D-Link legacy e tutte le revisioni hardware che hanno raggiunto il livello End of Life (“EOL”) o End of Service Life (“EOS”). I prodotti che hanno raggiunto tale status non ricevono più aggiornamenti software e patch di sicurezza e non sono più supportati da D-Link.

D-Link consiglia di ritirare e sostituire i dispositivi D-Link che hanno raggiunto l’EOL/EOS. Indipendentemente dal tipo di prodotto o dal canale di vendita, la policy generale di D-Link prevede infatti che, quando i prodotti raggiungono l’EOS/EOL, non possono più essere supportati e cessa per essi lo sviluppo del firmware.

Queste le informazioni contenute nel rapporto di sicurezza:

- Report provided:

– VulDB CNA Team

– cna _at_ vuldb _dot_ com

- Reference Disclosure:

– CVE-2024-3273 :: Link

– Netsefish Link

D-link precisa che se i NAS non sono direttamente connessi a Internet o è presente un firewall di sicurezza, il rischio di essere esposti alla vulnerabilità segnalata è ridotto al minimo.

Questi i modelli interessati dalla vulnerabilità:

| Codice | Launch Date | Phase Out Date | Last Date of Support | URL | |

| DNS-320L | 05/11/2012 | 13/11/2017 | 13/11/2019 | https://www.dlink.com/it/it/products/dns-320l-sharecenter-2-bay-cloud-storage-enclosure | |

| DNS-325 | 04/04/2011 | 26/01/2015 | 25/01/2017 | https://www.dlink.com/it/it/products/dns-325-sharecenter-2-bay-network-storage-enclosure | |

| DNS-327L | 11/07/2013 | 30/10/2017 | 30/10/2019 | https://www.dlink.com/it/it/products/dns-327l-2-bay-network-attached-storage | |

| DNS-340L | 05/01/2015 | 29/10/2017 | 29/10/2019 | https://www.dlink.com/it/it/products/dns-340l-sharecenter-4-bay-cloud-network-storage-enclosure | |

Le quantità di tali modelli vendute sul mercato italiano nel periodo 2011-2018 sono inferiori alle 1.800 unità.

D-Link può decidere che un prodotto ha raggiunto il livello EOS/EOL a causa dell’evoluzione della tecnologia, delle richieste del mercato, di nuove innovazioni, di efficienze del prodotto basate su nuove tecnologie o in relazione al fatto che il prodotto sia diventato obsoleto nel tempo e debba essere sostituito da una tecnologia funzionalmente superiore.

Se un prodotto ha raggiunto la fine del supporto (“EOS”) o la fine del ciclo di vita (“EOL”), di norma non è più possibile estendere il supporto o lo sviluppo. Per questi prodotti, D-Link non è in grado di risolvere problemi relativi al dispositivo o al firmware, poiché lo sviluppo e il supporto ai clienti sono cessati.

D-Link non può fornire assistenza per i prodotti EOL/EOS. Se il dispositivo è stato fornito da un fornitore di servizi e dal firmware, occorre contattare il proprio fornitore di servizi. Alcuni dispositivi di questo elenco sono dotati di firmware aperto di terze parti; D-Link non supporta i firmware aperti, che annullano qualsiasi garanzia e sono di esclusiva responsabilità del proprietario del dispositivo.

D-Link raccomanda vivamente di ritirare il prodotto e avverte che il suo ulteriore utilizzo può costituire un rischio per i dispositivi a esso collegati. Nel caso si continui a utilizzare i dispositivi contro le raccomandazioni di D-Link, è bene assicurarsi che il dispositivo disponga dell’ultimo firmware disponibile, reperibile ai link del sito Web Legacy riportati sopra. Occorre anche assicurarsi di aggiornare frequentemente la password unica del dispositivo per accedere alla sua configurazione web e di avere sempre attivato la crittografia WIFI con una password unica.

L’articolo originale è stato sostituito con il comunicato stampa di D-Link Italia