Una delle più importanti aziende di porno online, PornHub, ha vietato l’accesso ai cittadini russi ai suoi contenuti altamente erotici.

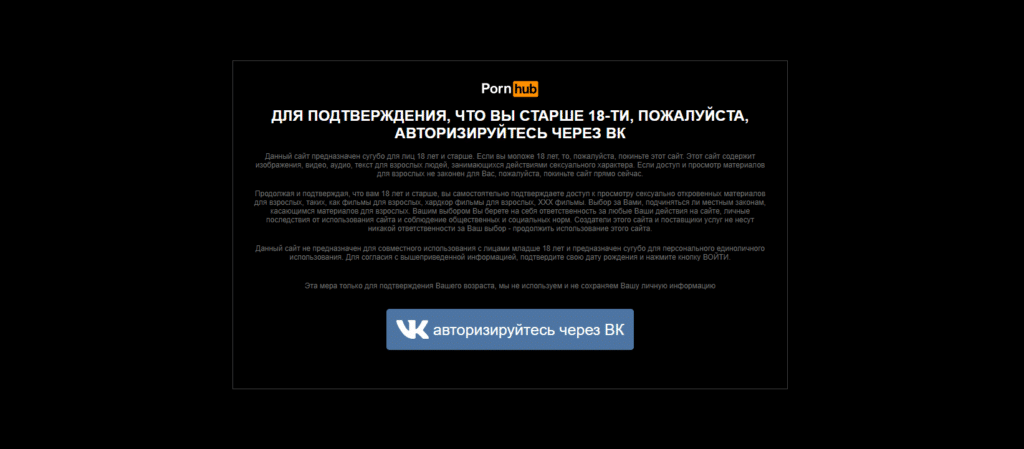

Matrice Digitale ha verificato personalmente la notizia che corrisponde al FALSO come è possibile vedere la foto :

Nessun messaggio ai cittadini russi sulla guerra e nessun diniego di accesso, appena si apre PornHub dalla Russia c’è la pagina che chiede di autenticare l’età.

La piattaforma vietata ai minori di 18 anni ha dichiarato che avrebbe fatto in modo che tutte le visite dalla Russia fossero vietate con l’ovvia eccezione ovviamente di coloro che utilizzassero connessioni vpn per arginare il problema.

Un’azione di personal branding mista a propaganda occidentale pregno di incoerenza. Se la piattaforma web dovesse vietare l’accesso ai russi, cosa ne sarà delle migliaia di video porno che sono stati prodotti ed auto prodotti in russia che generano profitto alla piattaforma?

Un paradosso che confermerebbe l’inutilità del gesto ai fini pacifici che invece nasconderebbe una filosofia ancora più spregevole mista alla più sterile e pericolosa propaganda:

non puoi vedere i video, ma il mondo può vedere i video dei tuoi concittadini ed io posso continuare a guadagnare.