Intel ha recentemente risolto una vulnerabilità di alta gravità nei suoi processori moderni, inclusi quelli delle architetture Alder Lake, Raptor Lake e Sapphire Rapids. Questo difetto, identificato come CVE-2023-23583 e descritto come un “Problema di Prefisso Ridondante”, potrebbe permettere agli aggressori di scalare i privilegi, accedere a informazioni sensibili o causare uno stato di denial of service, particolarmente dannoso per i fornitori di servizi cloud.

Il Problema e la soluzione di Intel

La vulnerabilità REPTAR, scoperta internamente da Intel, si manifesta in condizioni microarchitetturali specifiche. L’esecuzione di un’istruzione (REP MOVSB) codificata con un prefisso REX ridondante può portare a comportamenti imprevedibili del sistema, inclusi crash o, in alcuni scenari limitati, escalation di privilegio. Intel ha sottolineato che questo problema non dovrebbe presentarsi in software reali non malevoli, poiché i prefissi REX ridondanti non sono normalmente presenti nel codice né generati dai compilatori. La sfruttazione maliziosa richiede l’esecuzione di codice arbitrario.

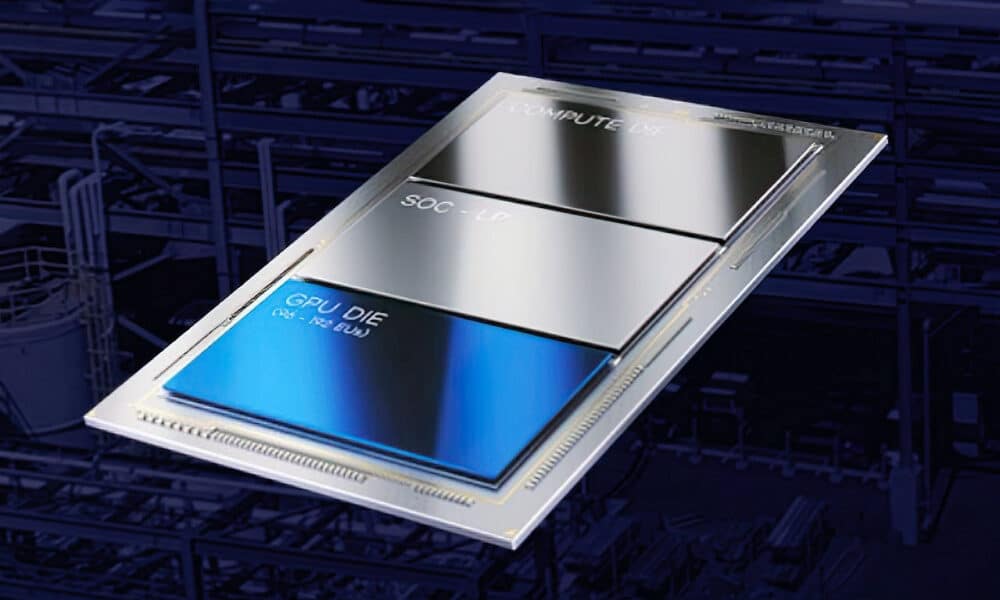

Le CPU Intel affette, tra cui quelle con architetture Alder Lake, Raptor Lake e Sapphire Rapids, hanno ricevuto aggiornamenti del microcodice prima di novembre 2023, senza impatti osservati o previsti sulle prestazioni. L’azienda ha anche rilasciato aggiornamenti del microcodice per altre CPU, consigliando agli utenti di aggiornare il BIOS, il sistema operativo e i driver per ricevere il microcodice più recente dai loro produttori di apparecchiature originali (OEM), fornitori di sistemi operativi (OSV) e fornitori di hypervisor.

REPTAR: Vulnerabilità ‘Molto Strana’

Tavis Ormandy, ricercatore di vulnerabilità di Google, ha rivelato che questo bug di sicurezza è stato scoperto indipendentemente da più team di ricerca all’interno di Google, tra cui Google Information Security Engineering e il team silifuzz, che lo hanno soprannominato Reptar. Secondo Phil Venables, VP e CISO di Google Cloud, la vulnerabilità è legata a come i prefissi ridondanti vengono interpretati dalla CPU, portando a bypassare i confini di sicurezza della CPU se sfruttati con successo.

Durante i test, Ormandy ha osservato comportamenti molto strani, come ad esempio il salto a posizioni inaspettate, il mancato riconoscimento di rami incondizionati e l’errata registrazione del puntatore di istruzione da parte del processore. Questi comportamenti anomali hanno indicato la possibilità di un problema serio, che è stato confermato quando, sperimentando con più core, il processore ha iniziato a segnalare eccezioni di controllo della macchina e a bloccarsi.

Altre vulnerabilità correlate

In precedenza quest’anno, i ricercatori di sicurezza di Google hanno scoperto la vulnerabilità Downfall che impatta i moderni CPU Intel e il difetto Zenbleed, che permette agli aggressori di rubare dati sensibili come password e chiavi di crittografia dai sistemi con CPU AMD Zen2. Oggi, AMD ha anche corretto una vulnerabilità chiamata CacheWarp, che consente agli attori malevoli di hackerare VM protette da AMD SEV per scalare privilegi e ottenere l’esecuzione di codice remoto.