Sommario

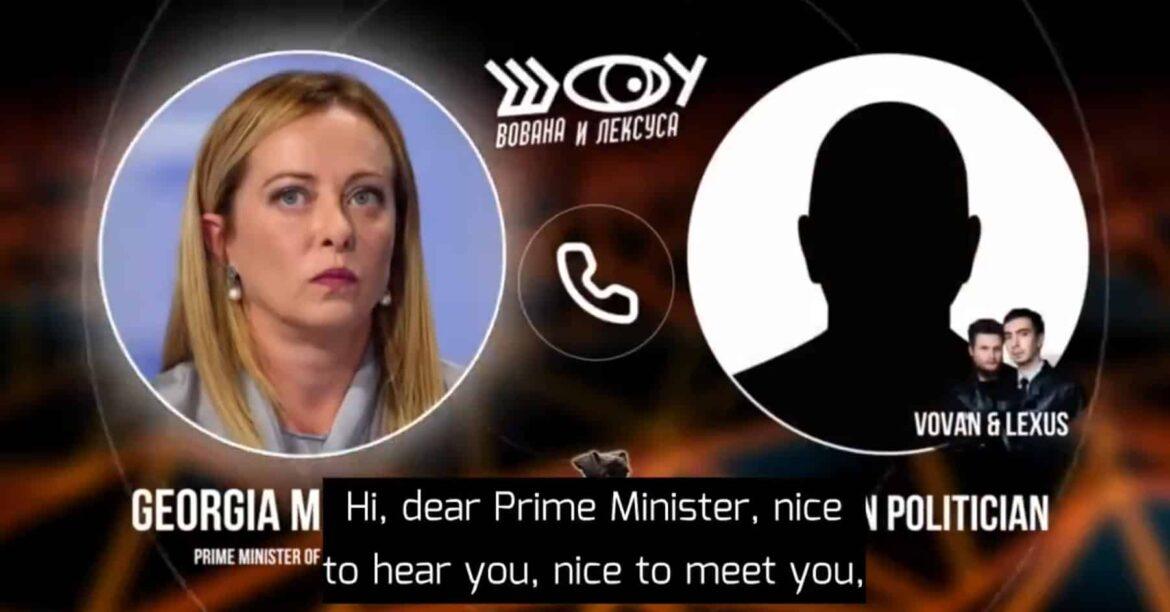

La premier italiana, Giorgia Meloni, è stata recentemente vittima di uno scherzo telefonico da parte del duo russo specializzato in burle, Vovan e Lexus.

Durante la chiamata, i comici, spacciandosi per un politico di alto rango di un Paese africano, hanno discusso con Meloni vari argomenti, tra cui il conflitto in Ucraina, l’immigrazione e le tensioni con l’UE, e l’irritazione con la Francia.

ecco l’audio:

Conflitto in Ucraina

Durante la chiamata, Meloni ha espresso la sua percezione sulla stanchezza generale riguardo al conflitto in Ucraina e ha sottolineato la necessità di trovare una soluzione. Ha anche discusso della controffensiva ucraina e delle sue ripercussioni. Inoltre, ha risposto alle provocazioni dei comici riguardo al presunto nazionalismo russo e al culto del collaborazionista dei nazisti, Stepan Bandera.

L’immigrazione e le tensioni con l’UE

La premier ha anche parlato del flusso costante di migranti africani, sottolineando le sfide che l’Italia sta affrontando. Ha criticato l’inerzia dell’UE e ha espresso frustrazione per la mancanza di sostegno da parte degli altri Paesi membri.

Irritazione con la Francia

Meloni non ha nascosto la sua irritazione verso la Francia, sollevando questioni riguardanti il Niger e le priorità francesi nel Paese. Ha sottolineato le differenze di opinione tra l’Italia e la Francia riguardo alla situazione in Niger.

Nota di Palazzo Chigi

In seguito allo scherzo telefonico, Palazzo Chigi ha rilasciato una nota esprimendo rammarico per essere stato ingannato da un impostore. La nota ha chiarito le circostanze dell’incidente e ha sottolineato gli sforzi della Premier Meloni nel rafforzare i rapporti con i leader africani.

Scherzo telefonico a Meloni: chi sono i comici russi Vovan e Lexus?

Quando si parla di scherzi telefonici a livello internazionale, i nomi Vovan e Lexus emergono spesso. Questi due comici russi, noti per le loro chiamate a celebrità e politici di tutto il mondo, sono recentemente tornati alla ribalta per uno scherzo telefonico alla premier italiana Giorgia Meloni. Ma chi sono esattamente questi due e quali sono le loro imprese più famose?

Identità e Background

In Russia, Vovan e Lexus sono conosciuti come Vladimir Kuznetsov e Aleksej Stoljarov. Entrambi ex giornalisti, Kuznetsov è nato nel 1986 a Novorosiisk, mentre Stoljarov è nato a Yekaterinburg un anno dopo. Nonostante la loro fama come comici, ci sono state speculazioni sul fatto che dietro ai loro scherzi ci potrebbe essere qualcosa di più di una semplice goliardata. Alcuni sostengono che i loro scherzi sembrano servire gli interessi delle autorità russe, anche se loro hanno sempre negato tali affermazioni.

Le loro vittime più famose

Nel corso degli anni, Vovan e Lexus hanno realizzato scherzi telefonici a molte personalità di spicco. Tra queste:

- Elton John: Nel 2015, il cantante ha affermato di essere stato contattato dal presidente russo Vladimir Putin. In realtà, era Vovan a fingere di essere Putin, mentre Lexus interpretava il portavoce del Cremlino, Dmitry Peskov.

- Politici: Hanno contattato vari politici, tra cui Anton Gerashchenko, consigliere ed ex viceministro degli Interni di Kiev, il sindaco di Kiev Vitali Klitschko, Mikahil Gorbacev, e il presidente bielorusso Alexander Lukashenko.

- Altri scherzi notevoli: Hanno anche contattato il principe Harry, fingendosi Greta Thunberg e suo padre, e affermato di aver parlato con Donald Trump, sempre nei panni dell’attivista svedese. Altre vittime includono il presidente polacco Duda, J.K. Rowling, Christine Lagarde della BCE e, più recentemente, Angela Merkel.

Mentre alcuni vedono Vovan e Lexus come semplici comici, altri sospettano che ci possa essere un’agenda nascosta dietro i loro scherzi. Indipendentemente dalle intenzioni, è innegabile che abbiano lasciato il segno nel mondo degli scherzi telefonici a livello internazionale.

La censura allo scherzo di Lagarde

Nel bel mezzo del conflitto ucraino, fu fatto uno scherzo a Christine Lagarde che non trovò riscontri sulla stampa mondiale. In quel caso Lagarde fece delle dichiarazioni compromettenti sull’euro digitale facendo intendere che c’erano delle restrizioni alla privacy delle persone.

In quell’occasione fu messa in dubbio l’intervista, bollata come fake e prodotta dall’intelligenza artificiale. In quell’occasione, i due comici si travestirono da Zelensky.