Una campagna di frode pubblicitaria di vasta portata, denominata “SubdoMailing”, sta utilizzando oltre 8.000 domini internet legittimi e 13.000 sottodomini per inviare fino a cinque milioni di email al giorno, generando entrate tramite truffe e malvertising. Questa operazione sfrutta sottodomini e domini abbandonati di aziende note per inviare email malevole come scoperto dai ricercatori Guardio Labs.

Poiché questi domini appartengono a società affidabili, riescono a bypassare i filtri antispam e, in alcuni casi, a sfruttare le politiche email SPF e DKIM configurate che indicano agli gateway email sicuri che le email sono legittime e non spam.

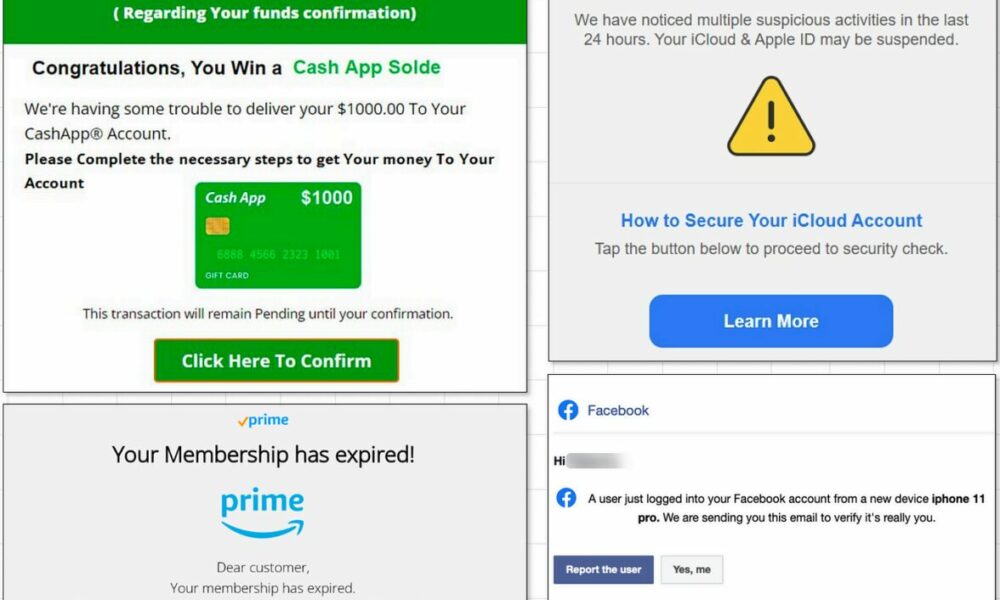

Tra i noti brand vittime di questo hi-jacking di domini si trovano MSN, VMware, McAfee, The Economist, Cornell University, CBS, NYC.gov, PWC, Pearson, Better Business Bureau, Unicef, ACLU, Symantec, Java.net, Marvel e eBay. Cliccando sui pulsanti incorporati nelle email, gli utenti vengono indirizzati attraverso una serie di reindirizzamenti, generando entrate per gli attori della minaccia tramite visualizzazioni pubblicitarie fraudolente, per poi arrivare a falsi giveaway, scansioni di sicurezza, sondaggi o truffe di affiliazione.

La campagna SubdoMailing mira a domini e sottodomini di organizzazioni rispettabili, tentando di dirottare principalmente tramite hi-jacking CNAME e sfruttamento dei record SPF. Negli attacchi CNAME, gli attori della minaccia cercano sottodomini di marchi rispettabili con record CNAME che puntano a domini esterni non più registrati, per poi registrarli a loro nome tramite il servizio NameCheap.

Il metodo SPF prevede l’esame dei record SPF dei domini target che utilizzano l’opzione di configurazione “include:” puntando a domini esterni non più registrati. L’opzione include di SPF viene utilizzata per importare i mittenti email consentiti dal dominio esterno, ora sotto il controllo dell’attore della minaccia.

Questa operazione sfrutta generalmente i domini dirottati per inviare email spam e di phishing, ospitare pagine di phishing o contenuti pubblicitari ingannevoli.

Guardio Labs attribuisce la campagna a un attore della minaccia chiamato “ResurrecAds”, che scandaglia sistematicamente il web alla ricerca di domini che possono essere dirottati, assicurando nuovi host e indirizzi IP e effettuando acquisti di domini mirati.