Il gruppo di hacker legato alla Russia, noto come Turla, è stato osservato mentre utilizzava una versione aggiornata di un noto backdoor di seconda fase chiamato Kazuar.

Dettagli sulla backdoor Kazuar

Le nuove scoperte provengono da Palo Alto Networks Unit 42, che sta monitorando l’avversario con il suo soprannome a tema costellazione, Pensive Ursa. “Come rivela il codice della revisione aggiornata di Kazuar, gli autori hanno posto particolare enfasi sulla capacità di Kazuar di operare in modo furtivo, evitare il rilevamento e ostacolare gli sforzi di analisi”, hanno dichiarato i ricercatori di sicurezza Daniel Frank e Tom Fakterman in un rapporto tecnico. “Lo fanno utilizzando una varietà di tecniche anti-analisi avanzate e proteggendo il codice malware con pratiche efficaci di crittografia e offuscamento.”

Pensive Ursa, attivo almeno dal 2004, è attribuito al Servizio Federale di Sicurezza Russo (FSB). A luglio, il Computer Emergency Response Team dell’Ucraina (CERT-UA) ha implicato il gruppo di minacce in attacchi mirati al settore della difesa in Ucraina e nell’Europa orientale con backdoor come DeliveryCheck e Kazuar.

Kazuar è un impianto basato su .NET che è stato rivelato per la prima volta nel 2017 per le sue capacità di interagire furtivamente con host compromessi ed esfiltrare dati. Nel gennaio 2021, Kaspersky ha evidenziato sovrapposizioni di codice sorgente tra la variante del malware e Sunburst, un altra backdoor utilizzato in congiunzione con l’hack di SolarWinds del 2020.

I miglioramenti a Kazuar indicano che l’attore minaccioso dietro l’operazione continua a evolvere i suoi metodi di attacco e a crescere in sofisticatezza, ampliando la sua capacità di controllare i sistemi delle vittime. Ciò include l’uso di robusti metodi di offuscamento e crittografia delle stringhe personalizzate per evitare il rilevamento.

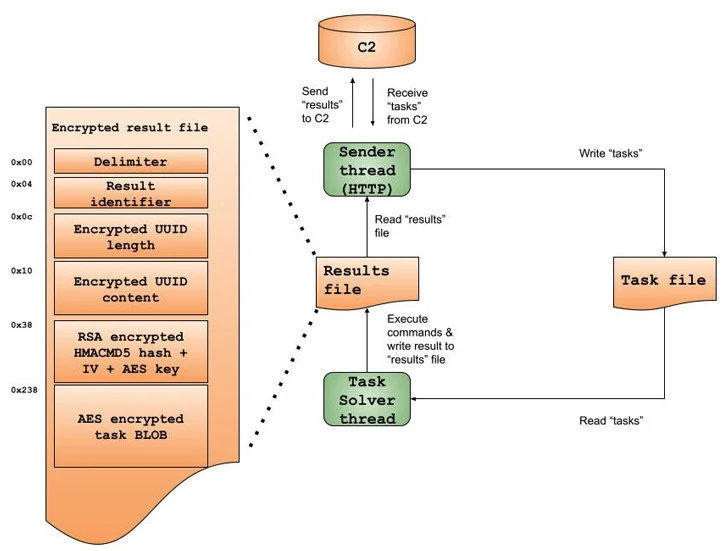

Kazuar opera in un modello multithreading, mentre ciascuna delle principali funzionalità di Kazuar opera come proprio thread. Il malware supporta una vasta gamma di funzionalità, passando da 26 comandi nel 2017 a 45 nella variante più recente, che facilita una profilazione completa del sistema, raccolta di dati, furto di credenziali, manipolazione di file e esecuzione di comandi arbitrari.