Sommario

Hacker affiliati allo stato cinese, identificati come UTA0178 da Volexity e UNC5221 da Mandiant di Google, hanno sfruttato due vulnerabilità zero-day in dispositivi VPN Ivanti Connect Secure (ICS) per distribuire un payload basato su Rust denominato KrustyLoader. Questo malware funge da loader per scaricare ed eseguire lo strumento di simulazione avversaria open-source Sliver sui dispositivi compromessi.

Dettagli sulle Vulnerabilità e le Patch

Le vulnerabilità, tracciate come CVE-2023-46805 e CVE-2024-21887, permettono l’esecuzione remota di codice senza autenticazione su dispositivi suscettibili. Al momento, Ivanti ha rilasciato solo una mitigazione temporanea attraverso un file XML, in attesa delle patch definitive.

CISA ha rilasciato questo avviso per fornire ai difensori informatici nuove mitigazioni per difendersi dagli autori delle minacce che sfruttano le vulnerabilità di Ivanti Connect Secure e Policy Secure Gateways nei dispositivi Ivanti ( CVE-2023-46805 e CVE-2024-21887 ).

Gli autori delle minacce continuano a sfruttare le vulnerabilità di Ivanti Connect Secure e Policy Secure Gateway per acquisire credenziali e/o rilasciare webshell che consentono un’ulteriore compromissione delle reti aziendali. Alcuni autori di minacce hanno recentemente sviluppato soluzioni alternative agli attuali metodi di mitigazione e rilevamento e sono stati in grado di sfruttare i punti deboli, spostarsi lateralmente e aumentare i privilegi senza essere rilevati. La CISA è a conoscenza di casi in cui sofisticati autori di minacce hanno sovvertito lo strumento esterno di controllo dell’integrità (ICT), riducendo ulteriormente al minimo le tracce della loro intrusione.

Se un’organizzazione ha utilizzato Ivanti Connect Secure (9.x e 22.x) e i gateway Policy Secure nelle ultime settimane e/o continua a utilizzare questi prodotti, CISA consiglia la ricerca continua delle minacce su qualsiasi sistema connesso o connesso di recente a—il dispositivo Ivanti. Inoltre, le organizzazioni dovrebbero monitorare l’autenticazione, l’utilizzo degli account e i servizi di gestione delle identità che potrebbero essere esposti e isolare il più possibile i sistemi da qualsiasi risorsa aziendale.

Dopo aver applicato le patch, quando queste diventano disponibili, CISA consiglia alle organizzazioni di continuare a dare la caccia alla propria rete per rilevare eventuali compromissioni che potrebbero essersi verificate prima dell’implementazione delle patch.

Questa guida integra la precedente guida CISA per la mitigazione e il rilevamento, che rimane applicabile. Per indicazioni precedenti, consulta CISA emana la direttiva di emergenza sulle vulnerabilità di Ivanti e Ivanti rilascia un aggiornamento di sicurezza per Connect Secure e Policy Secure Gateway.

Diffusione del Malware KrustyLoader

Oltre all’uso specifico da parte del gruppo UTA0178/UNC5221, si è osservata un’ampia sfruttamento delle vulnerabilità da parte di altri avversari per distribuire miner di criptovalute XMRig e malware basati su Rust.

Implicazioni per la Sicurezza Informatica

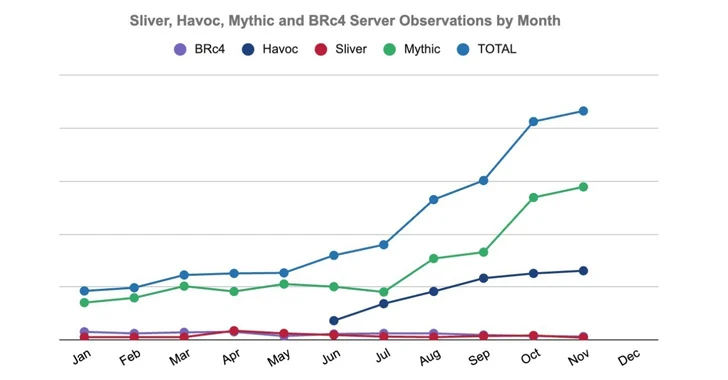

Questo caso evidenzia l’importanza di una gestione attenta delle vulnerabilità e della necessità per le organizzazioni di applicare tempestivamente le patch di sicurezza per proteggersi dalle minacce avanzate. Inoltre, sottolinea la crescente prevalenza di strumenti di simulazione avversaria come Sliver nell’arsenale degli hacker.