La filiale di produzione di motociclette Yamaha Motor nelle Filippine è stata colpita da un attacco della gang INC ransomware il mese scorso, portando al furto e alla divulgazione di alcune informazioni personali dei dipendenti. La casa produttrice di motociclette ha iniziato un’indagine sull’incidente con l’aiuto di esperti di sicurezza esterni, assunti dopo che la violazione è stata rilevata per la prima volta il 25 ottobre.

“Uno dei server gestiti dalla filiale di produzione e vendita di motociclette nelle Filippine, Yamaha Motor Philippines, Inc. (YMPH), è stato accesso senza autorizzazione da una terza parte e colpito da un attacco ransomware, e si è confermata una parziale fuga di informazioni personali dei dipendenti conservate dall’azienda”, ha dichiarato Yamaha.

YMPH e l’IT Center presso la sede centrale di Yamaha Motor hanno istituito un team di contromisure e stanno lavorando per prevenire ulteriori danni mentre indagano sull’entità dell’impatto e lavorano al recupero con il supporto di una società esterna di sicurezza internet.

Yamaha ha affermato che gli attori della minaccia hanno violato un singolo server presso Yamaha Motor Philippines e che il loro attacco non ha impattato la sede centrale o altre filiali del gruppo Yamaha Motor. L’azienda ha anche segnalato l’incidente alle autorità filippine competenti e sta attualmente lavorando per valutare la piena portata dell’impatto dell’attacco.

INC Ransom rivendica la violazione

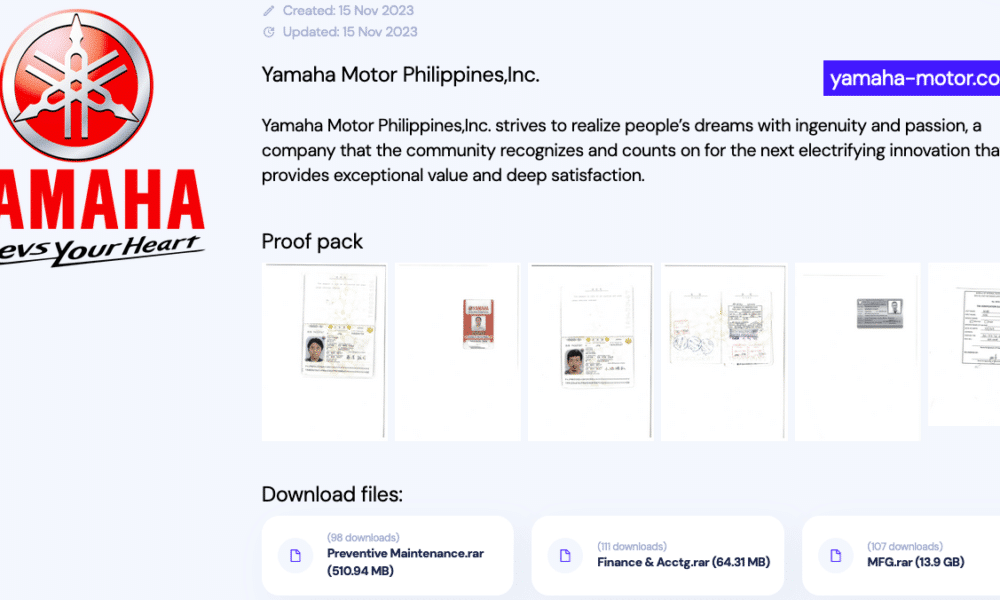

Sebbene l’azienda non abbia ancora attribuito l’attacco a una specifica operazione, il gruppo ransomware INC Ransom ha rivendicato l’attacco e ha divulgato ciò che afferma essere dati rubati dalla rete di Yamaha Motor Philippines. Gli attori della minaccia hanno aggiunto l’azienda al loro sito di divulgazione sul dark web mercoledì 15 novembre e da allora hanno pubblicato più archivi di file con circa 37 GB di dati presumibilmente rubati contenenti informazioni sull’ID dei dipendenti, file di backup e informazioni aziendali e di vendita, tra gli altri.

INC Ransom è emerso nell’agosto 2023 e ha preso di mira organizzazioni di vari settori, come sanità, istruzione e governo, in attacchi di doppia estorsione. Da allora, INC Ransom ha aggiunto 30 vittime al suo sito di divulgazione. Tuttavia, il numero di organizzazioni violate è probabilmente maggiore, poiché solo quelle che rifiutano di pagare il riscatto affrontano la divulgazione pubblica e le successive perdite di dati.

Gli attori della minaccia guadagnano accesso alle reti delle loro vittime tramite email di spearphishing, ma sono stati anche osservati nell’utilizzo di exploit Citrix NetScaler CVE-2023-3519, secondo SentinelOne. Dopo aver guadagnato l’accesso, si muovono lateralmente attraverso la rete, prima raccogliendo e scaricando file sensibili per il leverage del riscatto e poi distribuendo payload ransomware per criptare i sistemi compromessi.

Inoltre, i file INC-README.TXT e INC-README.HTML vengono automaticamente depositati in ogni cartella con file criptati. Alle vittime viene dato un ultimatum di 72 ore per avviare le negoziazioni con gli attori della minaccia, sotto la minaccia che il gruppo ransomware divulghi pubblicamente tutti i dati rubati sul loro blog di divulgazione.

Chi si conforma alla richiesta di riscatto riceve anche assicurazioni che verranno aiutati a decifrare i loro file. Inoltre, gli aggressori si impegnano a fornire dettagli sul metodo di attacco iniziale, guida sulla sicurezza delle loro reti, prove della distruzione dei dati e una “garanzia” che non saranno attaccati di nuovo dagli operatori di INC Ransom.