I ricercatori di FortiGuard Labs hanno rilevato una campagna di phishing veicolante una nuova variante del malware Agent Tesla che utilizza un infostealer e un RAT (Trojan di Accesso Remoto) basato su .NET per l’accesso iniziale. Il malware offerto come Malware-as-a-Service potrebbe rubare credenziali, dati di keylogging e screenshot attivi da dispositivi Windows infetti, esfiltrandoli tramite protocollo SMTP.

Lo schema d’attacco

Il contatto iniziale avviene tramite un’e-mail di phishing allestita per indurre gli utenti a scaricare il malware e spacciata come una notifica di un presunto ordine di acquisto da confermare.

L’allegato MS Excel denominato “Order 45232429.xls” è un documento in formato OLE contenente dati di equazioni predisposte per lo sfruttamento di un vecchio bug di sicurezza RCE tracciato come CVE-2017-11882/CVE-2018-0802 e corretto da Microsoft nel 2017. “Nonostante le correzioni per CVE-2017-11882 / CVE-2018-0802 siano state rilasciate da Microsoft a novembre 2017 e gennaio 2018, questa vulnerabilità rimane popolare tra gli autori delle minacce, suggerendo che ci sono ancora dispositivi senza patch in circolazione, anche dopo oltre cinque anni. Stiamo osservando e mitigando 3000 attacchi al giorno, a livello IPS. Il numero di dispositivi vulnerabili osservati è di circa 1300 al giorno.“, commenta l’analista Xiaopeng Zhang.

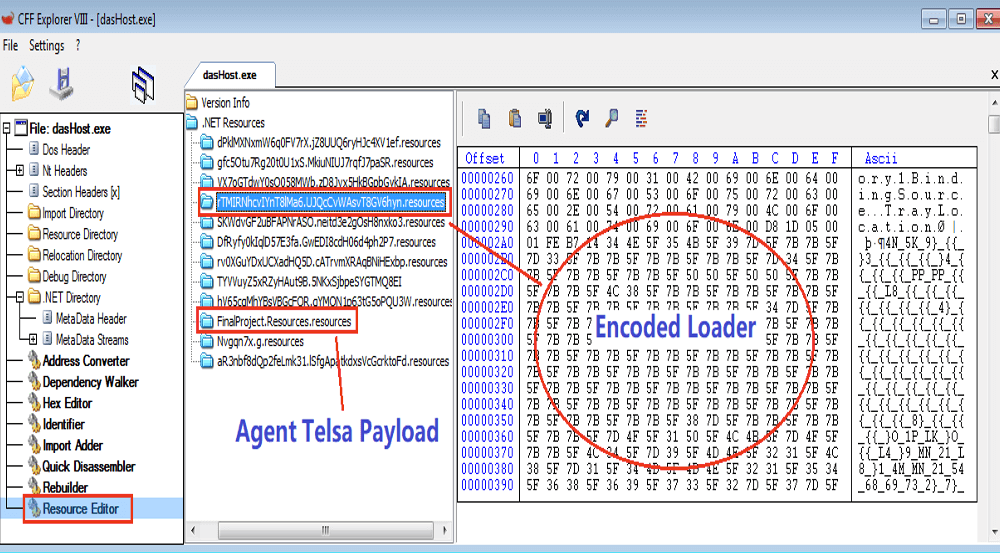

Questa vulnerabilità provocando il danneggiamento della memoria nel processo “EQNEDT32.EXE” consentirebbe l’esecuzione di codice arbitrario tramite il metodo ProcessHollowing. Uno shellcode infine scarica e esegue il payload Agent Tesla “dasHost.exe” (un programma .NET protetto da due packer, IntelliLock e .NET Reactor) che procede a rubare sequenze tasti, screenshot e credenziali archiviate su:

- Browser Web (“Opera Browser”, “Yandex Browser”, “Iridium Browser”, “Chromium”, “7Star”, “Torch Browser”, “Cool Novo”, “Kometa”, “Amigo”, “Brave”, “CentBrowser”, “Chedot”, “Orbitum”, “Sputnik”, “Comodo Dragon”, “Vivaldi”, “Citrio”, “360 Browser”, “Uran”, “Liebao Browser”, “Elements Browser”, “Epic Privacy”, “Coccoc”, “Sleipnir 6”, “QIP Surf”, “Coowon”, “Chrome”, “Flock Browser”, “QQ Browser”, “IE/Edge”, “Safari”, “UC Browser”, “Falkon Browser”.);

- Client di posta elettronica (“Outlook”, “ClawsMail”, “IncrediMail”, “FoxMail”, “eM Client”, “Opera Mail”, “PocoMail”, “Windows Mail App”, “Mailbird”, “The Bat!”, “Becky!”, “Eudora”);

- client FTP (“Flash FXP”, “WS_FTP”, “FTPGetter”, “SmartFTP”, “FTP Navigator”, “FileZilla”, “CoreFTP”, “FtpCommander”, “WinSCP”. );

- Client VPN (“NordVPN”, “Private Internet Access”, “OpenVPN”).

inviando tutte le informazioni raccolte agli attaccanti tramite protocollo STMP.

Il malware infine mantiene la sua persistenza utilizzando un comando per creare un’attività nel sistema TaskScheuler nel modulo payload oppure aggiungendo un elemento di esecuzione automatica nel registro di sistema.

Consigli di mitigazione minimi

Per proteggersi contro tali campagne è sempre bene diffidare di qualsiasi e-mail che richieda informazioni personali o finanziarie e mantenere regolarmente aggiornati software e programma antivirus.