Sommario

Nel maggio 2024, il nostro prodotto di sicurezza ha individuato un payload malevolo, denominato “AllaSenha”, che mira specificamente a rubare credenziali di accesso ai conti bancari brasiliani. Questo malware utilizza l’infrastruttura cloud di Azure come comando e controllo (C2) ed è una variante personalizzata di “AllaKore”, un RAT open-source frequentemente utilizzato per colpire utenti in America Latina.

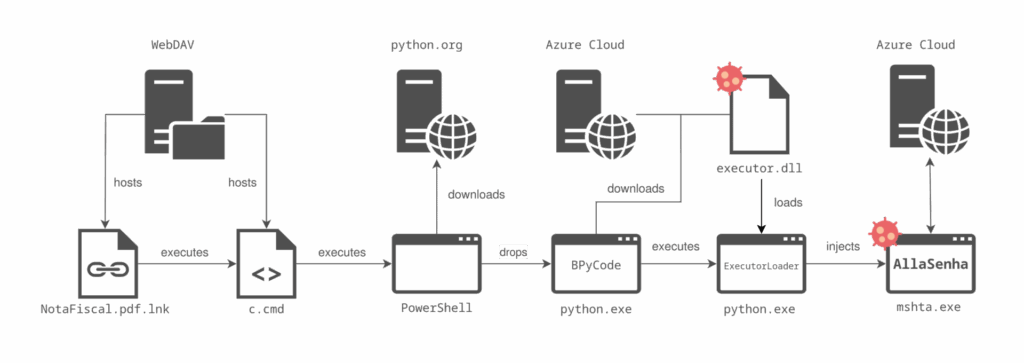

Catena di infezione

La catena di infezione individuata parte da un file di collegamento di Windows (LNK) mascherato da PDF, distribuito tramite WebDAV. Una volta che l’utente esegue il file LNK, viene scaricato e eseguito uno script BAT, che a sua volta scarica e avvia uno script Python. Questo script, denominato BPyCode, scarica un DLL (“ExecutorLoader”) e lo esegue in memoria. Alla fine, viene eseguito il payload finale, AllaSenha.

Dettagli della Catena di Infezione

- File LNK Malevolo: Il file LNK (

NotaFiscal.pdf.lnk) è mascherato da PDF e viene distribuito tramite WebDAV. Quando l’utente esegue il file, viene creato un falso PDF e avviato uno script BAT (c.cmd). - BPyCode Launcher: Questo script BAT scarica un interprete Python e avvia uno script Python codificato in base64, che scarica ed esegue un DLL.

- ExecutorLoader: Questo DLL, sviluppato in Delphi, esegue il payload finale in memoria.

AllaSenha: funzionamento e obiettivi

AllaSenha è un trojan bancario che mira ai principali istituti bancari brasiliani come Sicredi, Itaú Unibanco, Caixa, Banco do Brasil e Sicoob. Ruba password, token di autenticazione a due fattori (2FA) e codici QR. Utilizza un algoritmo di generazione di domini (DGA) per connettersi a server C2 ospitati su Azure.

Funzionalità di AllaSenha

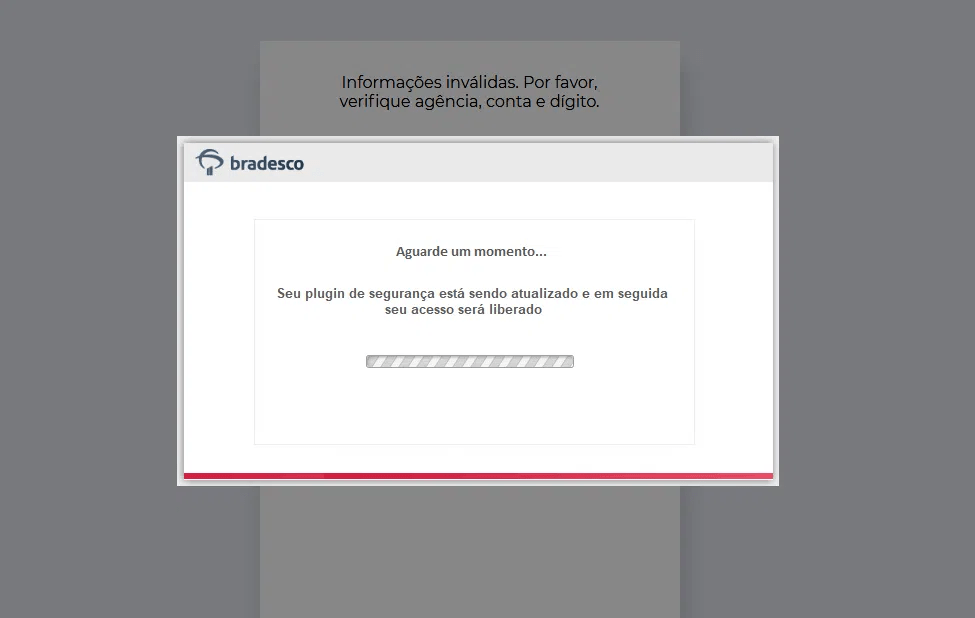

- Raccolta di Credenziali: AllaSenha legge i dati del browser per cercare credenziali bancarie e, se non ne trova, entra in uno stato di attesa monitorando l’attività dell’utente.

- Gestione 2FA: Utilizza finestre di hijacking per richiedere all’utente di inserire il secondo fattore di autenticazione.

- Comunicazioni C2: Le comunicazioni tra il malware e i server C2 avvengono tramite testo ASCII grezzo su socket TCP.

Infrastruttura

Gli attori della minaccia utilizzano l’infrastruttura cloud di Azure sia per ospitare i payload che per i server di comando e controllo.

Server di Staging

I server di staging ospitano i file LNK malevoli e gli script BAT, sfruttando indirizzi IP e domini di Azure.

Server C2

I server di comando e controllo utilizzano un DGA per ruotare i nomi dei domini giornalmente, garantendo un’infrastruttura di controllo dinamica e difficile da tracciare.

Attribuzione e Implicazioni

Non è stato possibile attribuire con certezza queste attività a un attore specifico, ma sono stati trovati indizi che suggeriscono che il malware sia stato sviluppato da un individuo portoghese. La minaccia è specifica per il Brasile, ma può compromettere computer di aziende globali con operazioni in America Latina.

AllaSenha rappresenta una seria minaccia per la sicurezza informatica in America Latina, combinando tecniche sofisticate di infezione e un’infrastruttura cloud resiliente. La sua capacità di rubare credenziali bancarie e aggirare i meccanismi di sicurezza rende necessario un monitoraggio costante e l’implementazione di misure di difesa adeguate.