Sommario

Ricercatori di sicurezza informatica hanno scoperto una serie di attività malevole orchestrate da APT cinesi contro organizzazioni governative della Cambogia. Queste azioni sono considerate parte di una campagna di spionaggio a lungo termine che riflette gli obiettivi geopolitici del governo cinese secondo quanto scoperto da Palo Alto.

Infiltrazioni mirate e strategie occulta

Le organizzazioni della Cambogia prese di mira dalle APT cinesi includono settori della difesa, sorveglianza elettorale, diritti umani, tesoreria e finanza nazionale, commercio, politica, risorse naturali e telecomunicazioni. L’analisi si basa sulla natura persistente delle connessioni in entrata da queste entità verso un’infrastruttura avversaria legata alla Cina, che si maschera da servizi di backup e archiviazione cloud.

Tattiche di camuffamento e orari sospetti

La tattica utilizzata dagli attaccanti sembra essere un tentativo di passare inosservati, mimetizzandosi nel traffico di rete legittimo. Inoltre, i collegamenti con la Cina si basano sul fatto che l’attività del gruppo di minaccia è stata osservata principalmente durante l’orario lavorativo regolare in Cina, con una diminuzione registrata a fine settembre e inizio ottobre 2023, coincidendo con le vacanze nazionali della “Settimana d’Oro”, per poi riprendere ai livelli regolari il 9 ottobre.

Gruppi di hacker e campagne di spionaggio

Gruppi di hacker connessi alla Cina come Emissary Panda, Gelsemium, Granite Typhoon, Mustang Panda, RedHotel, ToddyCat e UNC4191 hanno lanciato una serie di campagne di spionaggio contro settori pubblici e privati in Asia negli ultimi mesi. Elastic Security Labs ha dettagliato un insieme di intrusioni, denominato REF5961, che utilizzava backdoor personalizzate come EAGERBEE, RUDEBIRD, DOWNTOWN e BLOODALCHEMY negli attacchi diretti contro i paesi dell’Associazione delle Nazioni del Sud-Est Asiatico (ASEAN).

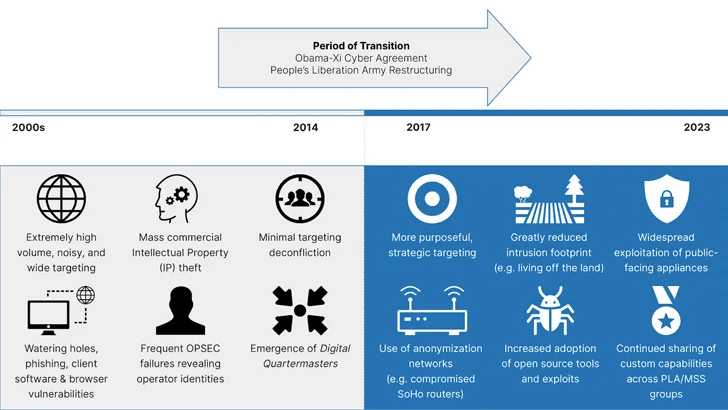

Evoluzione delle operazioni cibernetiche statali

Le operazioni cibernetiche sponsorizzate dallo stato cinese sono evolute da un furto di proprietà intellettuale su larga scala a un approccio più mirato che supporta obiettivi strategici, economici e geopolitici specifici, come quelli legati all’iniziativa Belt and Road e alle tecnologie critiche. Dal 2021, gruppi sponsorizzati dallo stato cinese sono stati attribuiti allo sfruttamento di 23 vulnerabilità zero-day, inclusi quelli identificati in Microsoft Exchange Server, Solarwinds Serv-U, Sophos Firewall, Fortinet FortiOS, Barracuda Email Security Gateway e Atlassian Confluence Data Center e Server.