Sommario

Il team di ricerca Solar 4RAYS ha identificato che il gruppo APT Erudite Mogwai sta sfruttando una versione modificata del tool Stowaway per infiltrarsi nelle reti di organizzazioni IT russe, in particolare quelle legate al settore governativo e industriale.

Stowaway è originariamente un proxy open-source utilizzato per il penetration testing, ma il gruppo di hacker lo ha modificato per renderlo più efficace nelle intrusioni, eliminando funzioni non necessarie, rafforzando la crittografia e aggiungendo il supporto a nuovi protocolli.

Questa operazione rientra in una più ampia strategia di cyber-spionaggio, con obiettivi in settori critici come l’aerospaziale e l’energia.

Chi è Erudite Mogwai e quali sono i suoi obiettivi?

Il gruppo Erudite Mogwai, noto anche come Space Pirates, è attivo dal 2017 e si specializza in operazioni di spionaggio informatico e furto di dati sensibili. Gli attacchi di questo gruppo si concentrano su:

- Istituzioni governative

- Dipartimenti IT di grandi aziende

- Settori strategici come aerospaziale, energia e telecomunicazioni

Le operazioni sono state rilevate principalmente in Russia, Georgia e Mongolia, con tecniche sofisticate che includono l’uso di malware avanzati come ShadowPad Light (Deed RAT) e LuckyStrike Agent. Ora, con la versione modificata di Stowaway, il gruppo ha migliorato le proprie capacità di infiltrazione e occultamento.

Come Erudite Mogwai utilizza Stowaway per le intrusioni?

1. Infiltrazione nelle infrastrutture IT

Gli attacchi iniziano con la compromissione di server esposti pubblicamente, spesso attraverso brute force su account amministrativi o sfruttando vulnerabilità in sistemi Unix.

2. Movimento laterale nella rete

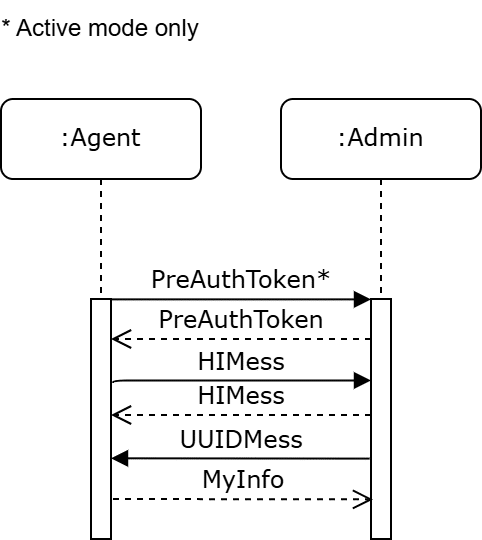

Dopo aver ottenuto l’accesso iniziale, il gruppo:

- Esegue Stowaway in modalità proxy, reindirizzando il traffico attraverso SOCKS5.

- Utilizza strumenti di ricognizione della rete come Fscan, NetSpy e Lscan.

- Impiega keylogger e strumenti di dumping delle credenziali, come CopyCat.

3. Persistenza e occultamento delle tracce

Per evitare il rilevamento, Erudite Mogwai adotta tecniche avanzate, tra cui:

- Sostituzione della crittografia AES con l’algoritmo XXTEA, meno diffuso e quindi meno rilevabile.

- Compressione del traffico con LZ4, che rende più difficile l’analisi delle comunicazioni.

- Utilizzo del protocollo QUIC, che aiuta a bypassare molti sistemi di monitoraggio della rete.

Se l’attività di Stowaway viene rilevata e il processo viene terminato, il malware si riavvia automaticamente dalla memoria, senza lasciare file sospetti nel sistema.

Differenze tra la versione originale e quella modificata di Stowaway

Il team di ricerca ha analizzato il codice della versione usata da Erudite Mogwai, riscontrando modifiche significative.

| Caratteristica | Versione originale | Versione modificata dagli hacker |

|---|---|---|

| Crittografia | AES | XXTEA |

| Compressione dati | Nessuna | LZ4 |

| Protocolli di rete | SOCKS5 | SOCKS5 + QUIC |

| Persistenza | No | Auto-rilancio dalla memoria |

| Tecniche anti-rilevamento | Assenti | Bypass UAC, cifratura avanzata |

Queste modifiche rendono il malware più difficile da rilevare e rimuovere, aumentando la sua efficacia negli attacchi a lungo termine.

Caso di studio: attacco a un’azienda IT russa

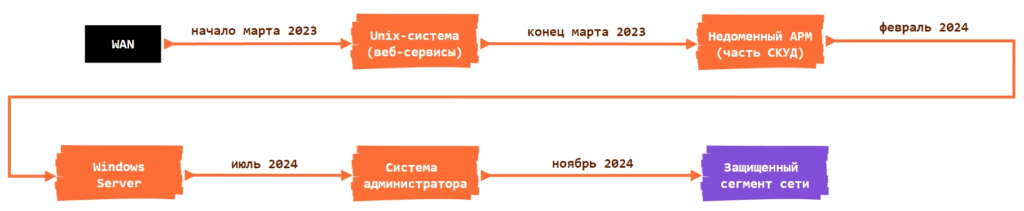

A novembre 2024, un’importante azienda IT russa ha rilevato un’anomalia nei propri server: un traffico sospetto generato da processi di sistema. Dopo un’analisi approfondita, i ricercatori hanno scoperto che:

- Gli hacker erano entrati nella rete già nel marzo 2023 tramite un’applicazione web vulnerabile.

- Per oltre 19 mesi, hanno operato senza essere rilevati, raccogliendo dati sensibili.

- Stowaway veniva utilizzato esclusivamente come proxy, permettendo agli attaccanti di muoversi liberamente senza attivare allarmi.

Quando, a novembre, hanno cercato di escalare privilegi per compromettere nuovi server, sono stati finalmente individuati e bloccati.

Come difendersi dagli attacchi di Erudite Mogwai?

✅ Limitare l’accesso ai servizi esposti su internet, in particolare quelli amministrativi.

✅ Monitorare il traffico di rete per individuare connessioni sospette (es. traffico QUIC anomalo).

✅ Verificare regolarmente i processi attivi sui server, cercando eventuali attività anomale.

✅ Bloccare IP e domini associati agli attacchi (vedi IOCs qui sotto).

✅ Utilizzare sistemi SIEM per analizzare in tempo reale gli eventi di sicurezza e correlare eventuali anomalie.

Indicatori di compromissione (IOCs)

File malevoli individuati

| MD5 | SHA256 | Nome file |

|---|---|---|

| 8d2315cfe0d6… | ce5045a20bcbc… | Bione.exe |

| d423dc26492d… | 661f88afb7fbe… | Svchost.exe |

| 1d9b8f08fb04… | b0784c92bbb37… | Notepad.exe |

Indirizzi dei server di comando e controllo (C2)

- wiod[.]mynetav[.]net:443

- 46[.]17[.]43[.]99:443

L’utilizzo di Stowaway modificato da parte di Erudite Mogwai dimostra l’evoluzione delle tecniche di cyber-spionaggio.

✅ L’uso di crittografia avanzata e protocolli meno comuni rende gli attacchi più difficili da rilevare.

✅ Le tattiche di persistenza consentono agli hacker di rimanere nascosti nei sistemi per mesi o anni.

✅ Le operazioni mirano a settori strategici, aumentando il rischio di esfiltrazione di dati sensibili.

La scoperta di questa attività consente agli esperti di sicurezza di migliorare le difese e impedire che simili attacchi passino inosservati in futuro.