Sommario

Kimsuky, un gruppo APT (Advanced Persistent Threat) nordcoreano, sta conducendo operazioni di raccolta di intelligence globale, allineate con gli interessi del governo nordcoreano e questa volta arriva a toccare i ricercatori universitari. Attivo dal 2012, il gruppo ha mostrato particolare interesse per think tank e enti governativi sudcoreani, ma prende di mira anche Stati Uniti, Regno Unito e altri paesi europei. Specializzato in campagne di phishing mirate, Kimsuky utilizza allegati malevoli in email successive dopo aver stabilito una certa fiducia tramite corrispondenza email.

Attacchi recenti e operazioni di phishing

Nella primavera del 2024, la NSA e l’FBI hanno rilasciato un avviso congiunto di cybersecurity che indicava come la Corea del Nord, specificamente Kimsuky, sfruttasse configurazioni improprie delle politiche DMARC (Domain-based Message Authentication, Reporting & Conformance) per nascondere tentativi di ingegneria sociale. Questo avviso caratterizzava la tendenza della Corea del Nord a posare come accademici, giornalisti o altri esperti dell’Asia orientale per campagne contro Corea del Sud, Stati Uniti ed Europa.

A luglio 2024, gli analisti di Resilience hanno osservato un errore di sicurezza operativa (OPSEC) commesso da attori di minacce identificati come Kimsuky. Gli analisti hanno raccolto una grande quantità di codice sorgente, credenziali di accesso, registri di traffico e note interne. Dai dati raccolti, è emerso che Kimsuky sta phishing il personale universitario, ricercatori e professori per condurre attività di spionaggio. Una volta all’interno delle reti universitarie, Kimsuky può rubare ricerche e intelligence per il governo nordcoreano.

Queste azioni sono in linea con gli obiettivi dell’Ufficio Generale di Ricognizione (RGB), l’organizzazione principale di raccolta di intelligence straniera del governo nordcoreano. In precedenza, Kimsuky ha tentato di rubare ricerche su armi nucleari, segreti sanitari e farmaceutici. In alcuni casi, Kimsuky è stato identificato come autore di crimini informatici a scopo finanziario, che si ritiene finanzino le loro attività di spionaggio.

Dettagli tecnici e raccomandazioni

Infrastruttura di Staging

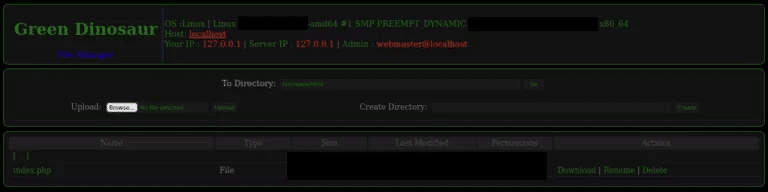

Rapporti precedenti di CISA indicano che Kimsuky utilizza host internet compromessi per pianificare i loro attacchi. Dai dati raccolti, è emerso che avevano accesso a diversi domini compromessi. Gli attori delle minacce hanno utilizzato una webshell chiamata “Green Dinosaur” per caricare, scaricare, rinominare e eliminare file. Questa webshell sembra basata su un codice preso da un vecchio webshell chiamato Indrajith Mini Shell 2.0.

Pagine di Phishing

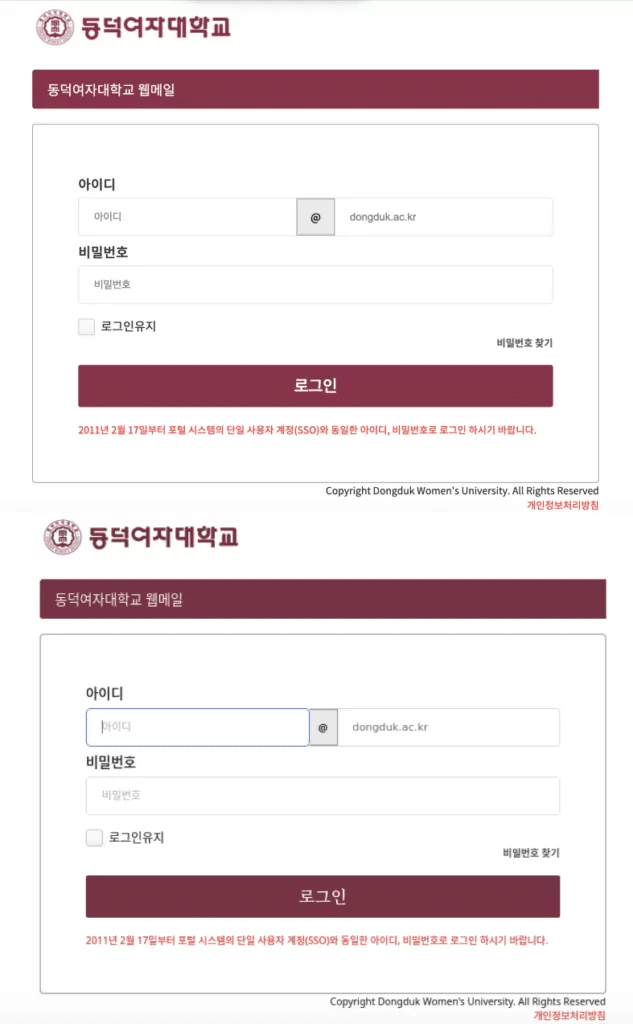

Dopo aver configurato Green Dinosaur, gli operatori caricano pagine di phishing pre-costruite. Queste pagine di phishing imitano i veri portali di login che stanno cercando di copiare. Le pagine di phishing sono state create per Dongduk University, Korea University e Yonsei University. Inoltre, è stato scoperto un toolkit di phishing per rubare account Naver.

Dongduk University

La pagina di phishing della Dongduk University è visivamente identica alla vera pagina di login dell’email di Dongduk ma contiene modifiche per rubare credenziali.

Korea University

La pagina di login della Korea University utilizza un approccio simile a quello di Dongduk ma modifica uno degli script importati per passare le credenziali di login.

Yonsei University

La pagina di login della Yonsei University utilizza AJAX per trasmettere le credenziali al server.

Raccomandazioni di Resilience

- Utilizzare l’autenticazione multi-fattore resistente al phishing, come token hardware conformi a FIDO o applicazioni mobili push-based.

- Verificare sempre che l’URL a cui si accede corrisponda alla pagina prevista. Alcuni gestori di password lo fanno automaticamente.

- Revisare e testare i pacchetti di simulazione di violazione e attacco che simulano l’attività di Kimsuky.

Kimsuky continua a rappresentare una minaccia significativa per le istituzioni accademiche e di ricerca a livello globale. Implementare le misure di sicurezza raccomandate può aiutare a mitigare il rischio di attacchi e proteggere le informazioni sensibili da queste campagne di spionaggio sofisticate.