Un gruppo di hacker sponsorizzato dallo stato russo, noto come APT29, sta sfruttando la vulnerabilità CVE-2023-38831 in WinRAR per condurre attacchi informatici, nascondendo le comunicazioni con Ngrok. APT29, conosciuto anche con diversi nomi come UNC3524, NobleBaron, Dark Halo, NOBELIUM, Cozy Bear, CozyDuke e SolarStorm, ha preso di mira entità di ambasciate con un’esca di vendita di auto BMW.

Vulnerabilità in WinRAR

La falla di sicurezza CVE-2023-38831 colpisce le versioni di WinRAR precedenti alla 6.23 e permette di creare archivi .RAR e .ZIP che possono eseguire in background codici preparati dall’attaccante per scopi malevoli. Questa vulnerabilità è stata sfruttata come zero-day da aprile da attori di minaccia che prendevano di mira forum di criptovalute e di trading azionario.

Ngrok per comunicazioni coperte

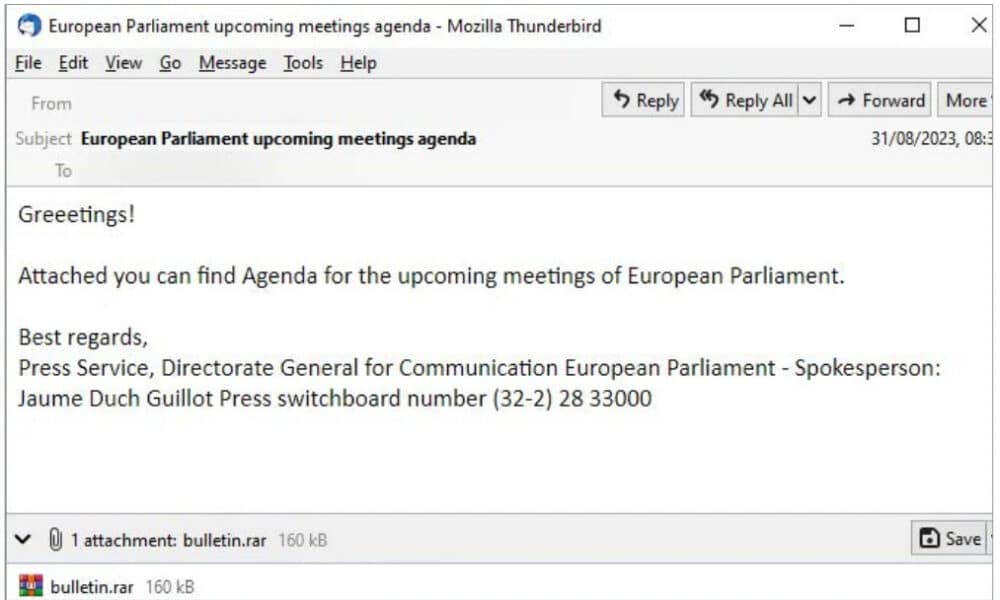

Nel corso di un attacco, APT29 ha utilizzato un archivio ZIP malevolo che esegue uno script in background per mostrare un’esca PDF e scaricare codice PowerShell che a sua volta scarica ed esegue un payload. L’archivio malevolo, denominato “DIPLOMATIC-CAR-FOR-SALE-BMW.pdf”, ha preso di mira diversi paesi europei, tra cui Azerbaigian, Grecia, Romania e Italia.

APT29 ha precedentemente utilizzato l’esca della pubblicità di auto BMW per prendere di mira diplomatici in Ucraina durante una campagna a maggio, che consegnava payload ISO attraverso la tecnica di contrabbando HTML. In questi attacchi, il Consiglio Nazionale di Sicurezza e Difesa dell’Ucraina (NDSC) afferma che APT29 ha combinato la vecchia tattica di phishing con una nuova tecnica per abilitare la comunicazione con il server malevolo.

Tecniche miste di attacco

Il NDSC ucraino riferisce che APT29 hanno utilizzato un dominio statico gratuito di Ngrok (una nuova funzionalità annunciata da Ngrok il 16 agosto) per accedere al server di comando e controllo (C2) ospitato sulla loro istanza Ngrok. Questo metodo ha permesso agli attaccanti di nascondere la loro attività e comunicare con i sistemi compromessi senza rischiare di essere rilevati.

La campagna osservata da APT29 si distingue per la combinazione di tecniche vecchie e nuove, come l’uso della vulnerabilità WinRAR per consegnare payload e i servizi Ngrok per nascondere la comunicazione con il C2. Il rapporto dell’agenzia ucraina fornisce un insieme di indicatori di compromissione (IoC) costituiti da nomi di file e hash corrispondenti per script PowerShell e un file di posta elettronica, insieme a domini e indirizzi email.