Sommario

Negli ultimi anni, è diventato chiaro che nessuna organizzazione è immune alle minacce informatiche, indipendentemente dalla sua dimensione o settore ed anche paesi come il Vietnam sono attenzionati come nell’ultimo caso di APT32. Mentre molte di queste minacce sono motivate dal guadagno finanziario, altre, in particolare quelle rivolte a organizzazioni non profit e piccole entità, sono spesso spinte da motivazioni di spionaggio e raccolta di informazioni. Recentemente, Huntress ha scoperto un’intrusione nel computer di un difensore dei diritti umani vietnamita, sospettata di essere in corso da almeno quattro anni.

Questa intrusione mostra numerose somiglianze con le tecniche note utilizzate dall’attore della minaccia APT32, noto anche come OceanLotus, un gruppo con un lungo storico di attacchi contro individui e organizzazioni legate ai diritti umani e alla democrazia in Vietnam.

Metodologia di intrusione e analisi

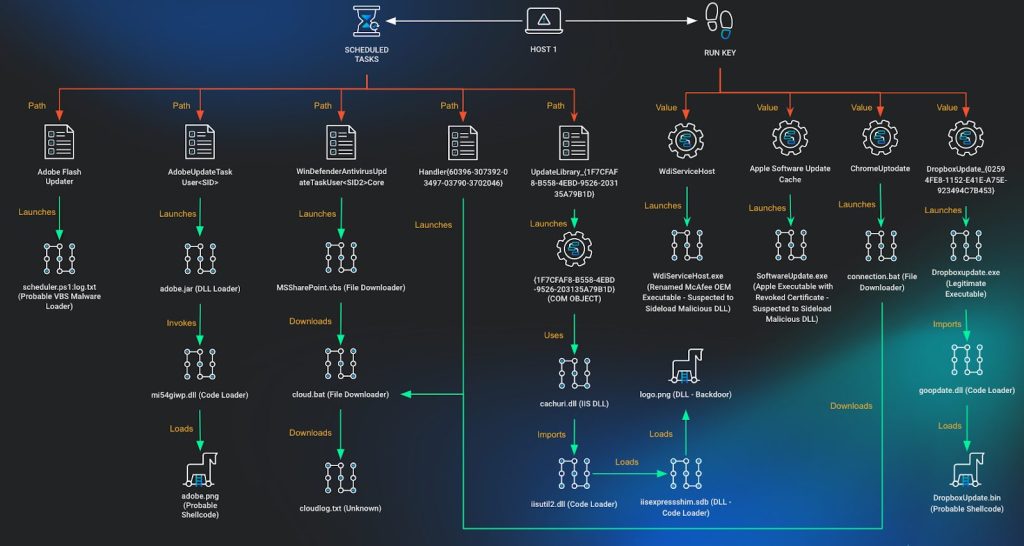

Huntress, specializzata nella caccia alle minacce, ha scoperto l’intrusione analizzando comportamenti anomali e punti di persistenza sul sistema compromesso. Le indagini hanno rivelato che il malware era ben nascosto e utilizzava meccanismi di persistenza sofisticati per evitare il rilevamento. Tra questi, l’utilizzo di compiti pianificati camuffati e la modifica di oggetti COM nel registro di sistema per eseguire codice malevolo.

L’analisi ha mostrato che l’attaccante ha utilizzato una combinazione di script PowerShell, file JAR dannosi e moduli DLL per stabilire e mantenere il controllo sul sistema della vittima. I dati rubati venivano poi trasferiti a server remoti utilizzando connessioni sicure, un metodo che suggerisce l’uso di tecniche avanzate per nascondere le attività malevole.

Meccanismi di persistenza e Tecniche di Evasione

L’attaccante ha utilizzato diverse tecniche per mantenere la persistenza nel sistema infetto. Tra queste, l’utilizzo di chiavi di esecuzione nel registro per lanciare eseguibili legittimi vulnerabili al sideloading di DLL malevole, oltre alla creazione di attività pianificate per eseguire script che stabilivano una connessione sicura ai server degli attaccanti. L’uso di nomi e percorsi che imitavano processi legittimi ha reso difficile il rilevamento delle attività malevole.

Gli attaccanti hanno inoltre dimostrato un notevole livello di sofisticazione nell’evasione dei rilevamenti, come evidenziato dalla modifica delle dimensioni dei file per evitare le regole YARA basate sulle dimensioni e l’utilizzo di steganografia per nascondere il codice all’interno di file legittimi.

Raccomandazioni per la Sicurezza

Le organizzazioni che lavorano in settori sensibili, come i diritti umani, devono essere particolarmente vigili contro le minacce avanzate e persistenti. È essenziale che implementino misure di sicurezza robuste, comprese soluzioni di monitoraggio continuo e la segmentazione delle reti, per proteggere i propri dati e sistemi. Huntress consiglia aggiornare regolarmente tutti i software e i sistemi operativi per ridurre il rischio di sfruttamento di vulnerabilità note.