Sommario

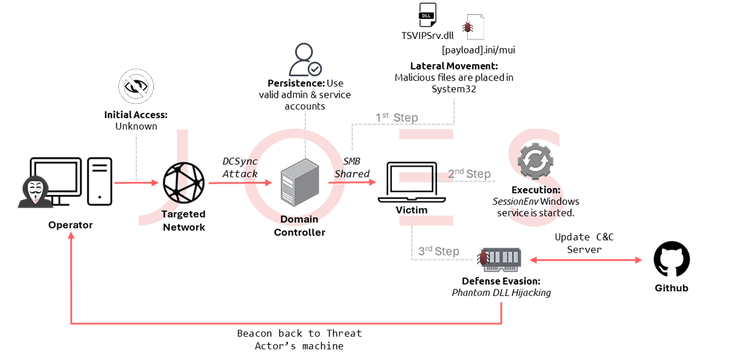

Security Joes ha gestito un attacco informatico particolarmente avanzato, mirato all’industria del gioco d’azzardo e del gaming ad opera del famigerato APT41, dotato di tecniche sofisticate, che ha tentato di compromettere l’intera infrastruttura di rete di una grande azienda del settore, riuscendo a rimanere nascosto per circa nove mesi. Durante questo lungo attacco multi-fase, gli hacker hanno utilizzato tattiche come DCSync attacks, Kerberoasting, Silver Tickets, phantom DLL hijacking e l’estrazione di segreti di sistema tramite la memoria LSASS, nonché l’esecuzione di codice malevolo con l’uso di LOLBIN wmic.exe.

Il comportamento degli attaccanti è stato caratterizzato da una capacità sorprendente di mantenere la persistenza e la furtività all’interno della rete. La loro azione è stata spesso interrotta da lunghi periodi di inattività, durante i quali sembravano attendere il momento più opportuno per colpire, osservando attentamente le contromisure implementate dai team di sicurezza. Utilizzando un set di strumenti personalizzato, questi attori sono riusciti a eludere i sistemi di sicurezza aziendali, acquisendo informazioni cruciali come configurazioni di rete e password, e creando canali nascosti per il controllo remoto dei dispositivi e per il movimento laterale all’interno dell’infrastruttura.

APT41: un gruppo altamente sofisticato dietro l’attacco

Dall’analisi delle tecniche, degli strumenti e delle procedure (TTPs) utilizzate nel corso dell’incidente, Security Joes ha identificato con alta probabilità APT41 come il gruppo responsabile dell’attacco. APT41, noto anche come Winnti, è un gruppo di cybercriminali sponsorizzato dallo stato cinese, famoso per la sua capacità di combinare spionaggio politico e attività criminali a scopo di lucro. Questo gruppo ha dimostrato un’enorme abilità nell’adattare continuamente i propri strumenti e le proprie strategie per eludere i sistemi di rilevamento, rappresentando una delle minacce più sofisticate nel panorama cyber.

APT41 si distingue per il suo approccio a doppio scopo: mentre molti gruppi sponsorizzati da stati si concentrano principalmente su operazioni di spionaggio, APT41 persegue sia obiettivi politici che finanziari. Le sue operazioni coinvolgono una vasta gamma di settori, tra cui sanità, telecomunicazioni e sviluppo software, spesso utilizzando exploit di zero-day e malware personalizzati per infiltrarsi nelle reti bersaglio. Una volta ottenuto l’accesso, il gruppo mostra una persistenza straordinaria, restando all’interno dei sistemi compromessi per lunghi periodi al fine di raccogliere intelligence e sottrarre dati sensibili.

Adattamento e persistenza: il modus operandi

Ciò che rende APT41 particolarmente pericoloso è la capacità di adattarsi rapidamente alle difese. Durante l’attacco osservato da Security Joes, gli attaccanti hanno continuamente aggiornato i propri strumenti in base alla risposta della squadra di sicurezza dell’azienda colpita. Ogni volta che le loro attività venivano rilevate, si ritiravano temporaneamente, per poi tornare con nuovi strumenti e tecniche più sofisticate, rendendo difficile la loro individuazione e garantendo un accesso persistente alla rete.

Durante l’intrusione, APT41 ha impiegato tecniche avanzate come l’hijacking di DLL fantasma e l’uso di strumenti Living Off the Land Binaries (LOLBIN) come WMIC per eseguire codice malevolo senza destare sospetti. Questi attacchi sono stati condotti su più fasi e hanno coinvolto lo sfruttamento di account amministrativi compromessi, con il risultato di consentire agli attaccanti di muoversi lateralmente all’interno della rete, infettando più dispositivi senza essere scoperti.

Evoluzione degli strumenti di APT41

L’analisi dettagliata di Security Joes ha rivelato che il gruppo ha impiegato una varietà di strumenti mai visti prima, progettati per evitare i sistemi di rilevamento più avanzati. Una delle tecniche più interessanti utilizzate dagli attaccanti è stata l’esecuzione di codice malevolo tramite file DLL non esistenti nel sistema operativo Windows, sfruttando vulnerabilità note ma implementate in modi inediti, come il caricamento di shellcode attraverso la manipolazione del servizio SessionEnv.

In un’altra fase dell’attacco, gli hacker hanno adottato una tecnica ancora più furtiva: modificare file XSL di sistema utilizzati da WMIC, per eseguire codice JavaScript offuscato, capace di eludere i controlli di sicurezza. Questa capacità di cambiare rapidamente strategia, unita all’uso di strumenti personalizzati, rende APT41 un gruppo estremamente complesso da affrontare.

Protezione contro APT41 e gruppi simili

Per difendersi efficacemente da attori della minaccia come APT41, è essenziale implementare misure di sicurezza proattive, come il monitoraggio delle modifiche a file di sistema critici, il controllo delle attività di rete anomale e la limitazione delle comunicazioni verso domini sospetti. Bloccare le connessioni a domini come time.qnapntp.com e monitorare l’uso di account amministrativi per attività sospette sono solo alcune delle strategie che possono aiutare a rilevare e mitigare minacce di questa portata.