Sommario

Una vasta operazione di polizia, supportata da Europol e Eurojust, ha portato all’arresto di nove sospetti coinvolti nella frode d’investimento “JuicyFields”, una delle più grandi truffe di crowdsourcing legate alla coltivazione di cannabis a scopo medicinale. Gli arresti sono il risultato di un’indagine congiunta che ha coinvolto più di 400 agenti di polizia in 11 paesi.

Dettagli dell’Operazione

Il giorno dell’azione, l’11 aprile 2024, sono stati eseguiti nove mandati di arresto e 38 perquisizioni domiciliari. Durante l’indagine e l’operazione, sono stati sequestrati o congelati beni per un totale di circa 8.921.000 euro, tra cui 4.700.000 euro in conti bancari, 1.515.000 euro in criptovalute, 106.000 euro in contanti e 2.600.000 euro in beni immobili. Sono stati inoltre sequestrati veicoli di lusso, opere d’arte, vari oggetti di lusso, nonché un gran numero di dispositivi elettronici e documenti.

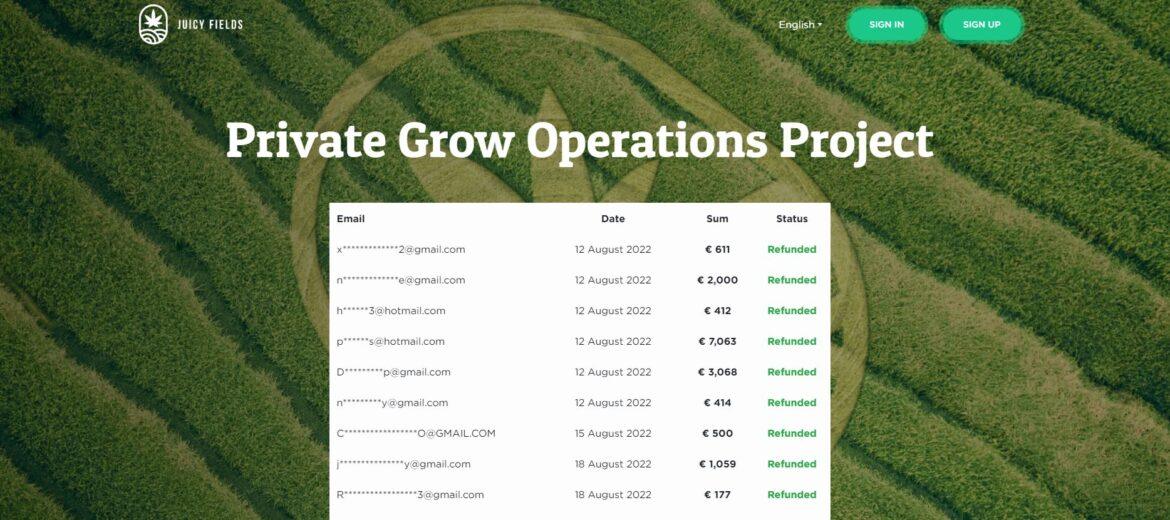

Il Caso JuicyFields

JuicyFields è stata pubblicizzata come una piattaforma di crowdsourcing per la coltivazione, la raccolta e la distribuzione di piante di cannabis per uso medicinale. Gli investitori, che dovevano investire almeno 50 euro, erano stati attratti con la promessa di profitti elevati dalla vendita di marijuana a compratori autorizzati. Nonostante le promesse di rendimenti annuali del 100% o più, la piattaforma non ha mai rivelato come avrebbe raggiunto tali risultati. Alla fine, si è rivelato un classico schema Ponzi, dove i soldi degli investitori venivano usati per pagare i rendimenti agli investitori precedenti, piuttosto che per generare profitti legittimi.

Implicazioni Legali e di Sicurezza

L’intera operazione ha richiesto una coordinazione significativa a causa della complessità della frode e della vasta gamma di paesi coinvolti. Il team di investigazione congiunto, guidato dalle autorità di polizia tedesche e spagnole, dalla Gendarmerie francese e supportato da Europol, ha dovuto ricostruire una complessa rete di evidenze digitali per preparare questo ondata di arresti. Un obiettivo ad alto valore, ritenuto uno degli organizzatori principali dello schema, è stato rintracciato nella Repubblica Dominicana e arrestato con la collaborazione delle autorità locali.

Ruolo di Europol

Europol ha avuto un ruolo cruciale nell’indagine, coordinando le operazioni e fornendo supporto analitico su misura. Inoltre, ha condiviso i risultati delle indagini finanziarie e altre informazioni di intelligence con i paesi coinvolti. Il giorno dell’azione, Europol ha dispiegato ufficiali con uffici mobili in varie località globali per assistere con la coordinazione delle misure coercitive legali.

Questa operazione dimostra l’efficacia della cooperazione internazionale nel combattere le frodi online complesse e transnazionali. Inoltre, evidenzia l’importanza per gli investitori di rimanere vigili e scettici di fronte a opportunità d’investimento online che sembrano troppo belle per essere vere.